Bei E-Mail-Spoofing handelt es sich um einen Cyberangriff, bei dem sich jemand mit böswilligen Absichten als legitime*r Absender*in einer E-Mail ausgibt. Der*Die Übeltäter*in verbirgt seine*ihre Identität, indem er*sie eine E-Mail über eine gefälschte E-Mail-Adresse sendet. Dadurch sollen Sie in die Irre geführt werden, damit Sie glauben, dass es sich um eine echte E-Mail-Adresse handelt. Wie funktioniert es und wie können Sie Mail-Spoofing verhindern? Doch zunächst geht es auch darum, wie Sie Mail-Spoofing erkennen? Werfen wir einen Blick darauf.

Mailfence – Ihre sichere Produktivitätssuite

Holen Sie sich Ihre Privatsphäre zurück mit

- Nachrichten

- Kalendern

- Dokumenten

- Gruppen

Was ist E-Mail-Spoofing?

E-Mail-Spoofing ist eine sehr beliebte Cyberangriffstaktik, die oft in Phishing-Kampagnen und bei vielen anderen Social-Engineering-Betrugsversuchen eingesetzt wird.

Bei dem*der Absender*in kann es sich zum Beispiel um eine*n Kolleg*in, ein Familienmitglied, Ihre*n Chef*in, einen Dienst oder eine Marke handeln, die Sie verwenden. Im Prinzip um jede*n, dem*der Sie möglicherweise vertrauen und dessen*deren E-Mail sie wahrscheinlich öffnen und ohne weitere Prüfung beantworten würden.

Die Idee ist einfach. Die Wahrscheinlichkeit, dass Sie eine E-Mail öffnen und beantworten, wenn Sie glauben, dass sie von einem*einer legitimen und bekannten Absender*in stammt, ist viel höher. Daher geht es beim E-Mail-Spoofing darum, eine betrügerische E-Mail von einer scheinbar echten Absenderadresse zu senden.

Wie funktioniert E-Mail-Spoofing?

E-Mail-Spoofing ist bekanntermaßen einfach, da nur eine gängige E-Mail-Plattform wie Gmail oder Outlook und ein SMTP-Server (Simple Mail Transfer Protocol) dafür nötig sind.

Der Grund, warum dies funktioniert, liegt im Protokoll zugrunde: SMTP verfügt nicht über die Möglichkeit, die E-Mail-Adresse des*der Absender*in zu authentifizieren. Und genau dadurch wird dem Hacker ermöglicht, den Header der E-Mail zu fälschen, und hier insbesondere die Felder FROM, REPLY-TO und RETURN-PATH, die die Informationen über den Absender und die Antwort-E-Mail-Adresse enthalten.

Um eine E-Mail zu fälschen, gibt es drei Möglichkeiten:

Über den Anzeigenamen

Dies ist die häufigste Art des E-Mail-Spoofing, und sie ist am einfachsten zu bewerkstelligen. Bei dieser Art öffnet der*die Hacker*in zunächst ein neues E-Mail-Konto (üblicherweise bei Gmail) unter demselben Namen wie die Person oder Marke, für die er*sie sich ausgeben will.

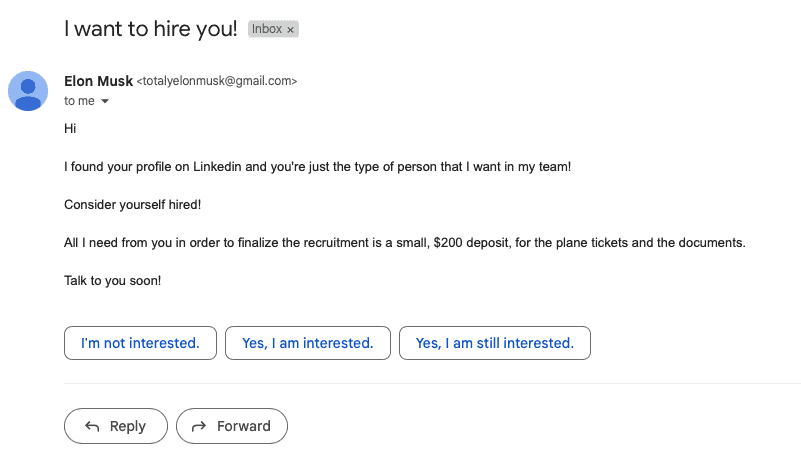

Beispielsweise könnten Sie eine E-Mail von Elon Musk erhalten, die so aussieht:

Wenn Sie glauben, dass Elon Musk keinen besseren Recruitment-Prozess hat, als wahllos E-Mails an Fremde zu verschicken, dann sind Sie offenbar extrem naiv. Aber diese Taktik funktioniert, und zwar aus verschiedenen Gründen.

Und zwar:

- Sie kommt von einer legitimen E-Mail-Adresse. Es handelt sich hierbei lediglich um ein Gmail-Konto, das ich in weniger als einer Minute erstellt und dazu verwendet habe, eine E-Mail als „Elon Musk“ an ein anderes meiner Konten zu senden, um zu zeigen, wie einfach das ist. Das Ergebnis war, dass die E-Mail nicht im Spam-Ordner, sondern direkt in meinem Posteingang gelandet ist.

- Sie macht sich die Bedienoberfläche der E-Mail zunutze. Da die Bedienoberfläche lediglich den Anzeigenamen und nicht die tatsächliche E-Mail-Adresse des*der Absender*in und auch keine Metadaten anzeigt, kann sich auf diese Weise – in Verbindung mit der Betreffzeile und einem Teil der Nachricht – jeder als jemand wie Elon Musk ausgeben.

Über Lookalike-Domains

Wie bei einem Doppelgänger sieht eine Lookalike-Domain der eigentlichen Domain auf den ersten (und vielleicht auch zweiten) Blick sehr ähnlich, ist aber eben nicht ganz identisch.

Natürlich kann jeder ein Gmail-Konto erstellen, aber die meisten Firmen verwenden eine eigene E-Mail-Domain.

Nehmen wir beispielsweise an, ein Unternehmen nutze die Domain @business.co.

Ein*e Angreifer*in muss lediglich eine ähnliche Domain erstellen, beispielsweise @bvsness.co, und indem er*sie nur ein Zeichen austauscht, lässt er*sie seine*ihre E-Mail für ein ungeschultes oder unaufmerksames Auge so aussehen, als käme sie von einer legitimen Marke.

Sehr häufig werden Nutzer*innen mit dieser Art Spoofing in die Irre geführt, sodass sie ihre Passwörter preisgeben oder Geld an den*die Angreifer*in überweisen, weil er*sie sich als legitimes Unternehmen ausgibt.

Über seriöse Domains

Trotz aller Anstrengungen vonseiten des*der Hacker*in können Sie E-Mail-Spoofing über Lookalike-Domains leicht erkennen – dafür müssen Sie nur ein klein wenig auf die Domain achten.

Hacker*innen können jedoch auch legitime Domainnamen nutzen, damit ihre E-Mails noch glaubwürdiger aussehen.

Auch hier liegt es wieder daran, dass SMTP keine Möglichkeit hat, den*die Absender*in zu authentifizieren. Der*Die Hacker*in kann das VON-Feld manuell bestimmen, sodass es aussieht, als käme die E-Mail von jemandem, der in einer bestimmten Firma arbeitet, während dies tatsächlich nicht der Fall ist.

Warum sollte jemand E-Mails fälschen?

Die offensichtliche Antwort auf die Frage, warum jemand E-Mails fälschen sollte, lautet: Weil er*sie seine*ihre wahre Identität verbergen und sich für jemand anderen ausgeben möchte, um illegale oder böswillige Gewinne zu erzielen.

Hierfür gibt es verschiedene Gründe:

- Verbergen der wahren Identität des*der Absender*in

- Vorgeben, jemand zu sein, den der*die Empfänger*in kennt

- Vorgeben, ein Unternehmen zu sein, dessen Dienstleistungen oder Produkte der*die Empfänger*in verwendet

- Schädigen des Rufs einer anderen Person

- Umgehung von Spamfiltern

Häufig wird E-Mail-Spoofing bei verschiedenen Varianten von Phishing- oder Spam-Angriffen eingesetzt, zum Beispiel in diesen Fällen:

- Spear-Phishing – Eine Art Phishing-Attacke, bei der der*die Kriminelle sich für jemanden ausgibt, den*die der*die Empfänger*in kennt

- BEC (Business Email Compromise) – Ein Phishing-Angriff, bei dem eine gehackte, gefälschte oder anderweitig verkörperte Geschäfts-E-Mail-Adresse eingesetzt wird

- VEC (Vendor Email Compromise) – Eine Form der BEC-Attacke, bei der der*die Angreifer*in vorgibt, einer Firma in der Lieferkette des Unternehmens anzugehören, zum Beispiel einem Lieferanten

- CEO Fraud – Eine weitere Art des BEC-Angriffs, bei dem der*die Angreifende sich als hochrangige Führungskraft (üblicherweise auf C-Level) im Unternehmen ausgibt

Wie können Sie Mail-Spoofing verhindern?

Es gibt eine gute Nachricht – und die lautet: So einfach E-Mail-Spoofing auch durchgeführt werden kann, so einfach lässt es sich auch erkennen und verhindern.

Und so können Sie Mail-Spoofing erkennen (und damit verhindern, dass Sie ihm auf den Leim gehen):

1. Achten Sie auf Warnhinweise

Eine gefälschte E-Mail wird von einer ähnlichen, aber immer noch falschen Absenderadresse gesendet. Sie enthält Links, die überall hinführen, nur nicht auf die offizielle Website, und außerdem finden sich darin oft unerwünschte Anhänge, Rechtschreib- und Grammatikfehler oder unbekannte Dateitypen. Außerdem enthält sie Drohungen, um sie zu einer schnellen Reaktion zu bewegen („geben Sie Ihre Kontodaten an“ oder „senden Sie Geld“), oder sie ist schlichtweg zu schön, um wahr zu sein (wie ein Jobangebot von Elon Musk). Im Grunde genommen handelt es sich um Fehler, die Sie bei den meisten Social-Engineering-Angriffen erkennen können.

2. Klicken Sie weder auf seltsame Links noch auf unerwünschte Anhänge

Halten Sie sich von seltsamen Links oder E-Mail-Anhängen fern, um die Sie nicht gebeten haben, da diese Sie auf eine Phishing-Website umleiten oder Malware auf Ihren Computer herunterladen könnten.

3. Antworten Sie einfach nicht

Phishing- und Spoofing-E-Mails funktionieren nur, wenn Sie darauf antworten und Ihre persönlichen Daten ausplaudern. Wenn Sie einfach nicht darauf reagieren, haben sie keinerlei Wirkung.

4. Werfen Sie einen genauen Blick auf den Header der E-Mail

Um sich den E-Mail-Header genauer anzuschauen, öffnen Sie die E-Mail einfach, machen Sie einen Rechtsklick auf eine beliebige Stelle in der E-Mail und wählen Sie aus dem Kontextmenü die Option „Seitenquelltext anzeigen“.

Sehen Sie sich jetzt insbesondere den Abschnitt RECEIVED (Empfangen) an. Weicht die Domain von der FROM-Adresse (Von-Adresse) ab, ist die E-Mail höchstwahrscheinlich gefälscht.

5. Verwenden Sie E-Mail-Sicherheitsprotokolle

SMTP kann die Adresse des*der Absender*in zwar nicht authentifizieren, doch drei andere Frameworks sind dazu sehr wohl in der Lage: SPF, DKIM und DMARC. Diese drei sind ein Muss in Ihrer Verteidigungslinie gegen E-Mail-Spoofing.

Was machen diese Frameworks?

SPF (Sender Policy Framework) – Prüft, ob die IP-Adresse dazu autorisiert ist, E-Mails an die Domain des*der Empfänger*in zu senden.

DKIM (Domain Keys Identified Mail) – Gewährleistet, dass die E-Mail von einem autorisierten Server gesendet und während der Übertragung nicht verändert wurde.

DMARC (Domain-based Message Authentication, Reporting, and Conformance) – DMARC teilt dem Server des*der Empfänger*in mit, was bei fehlgeschlagenen Prüfungen geschehen soll, und sendet entsprechende Rückmeldungen und Berichte darüber.

6. Signieren Sie Ihre E-Mails digital

Und zu guter Letzt: Der ultimative Schutz gegen E-Mail-Spoofing ist die digitale Signatur Ihrer E-Mails.

Dies bietet die folgenden Sicherheitsaspekte:

- Authentifizierung und Verifizierung des*der Absender*in (beweist, dass der*die Absender*in ist, wer er*sie vorgibt zu sein)

- Integritätsprüfung (beweist, dass die Nachricht während der Übertragung nicht verändert wurde)

- Nachweisbarkeit (der*die Absender*in kann nicht leugnen, dass er*sie die Nachricht gesendet hat)

Fazit

Eine gute E-Mail-Abwehr besteht darin, wachsam zu bleiben und häufige E-Mail-Fehler zu vermeiden. Auch unser Kurs über E-Mail-Sicherheit und Datenschutz im Internet kann Ihr Wissen rund um E-Mails deutlich vergrößern, also befassen Sie sich unbedingt damit. Und teilen Sie ihn auch gerne! Wenn Sie noch einen Schritt weiter gehen möchten, ist die Absicherung Ihres E-Mail-Kontos die effektivste Methode, um alle Ihre Konten zu schützen. Warum testen Sie nicht noch heute unsere kollaborative Suite? Wir unterstützen Ende-zu-Ende-Verschlüsselung und digitale Signaturen. Was hält Sie noch zurück?