Le spoofing d’email (ou usurpation d’adresse email, ou encore usurpation d’email) est une cyberattaque dans laquelle un acteur malveillant se fait passer pour un expéditeur légitime. Il dissimule son identité en envoyant un email à partir d’une fausse adresse électronique. Il vous fait croire que cet email est authentique. Comment ça marche, et comment repérer et empêcher le spoofing d’email ? Voyons cela de plus près.

Mailfence - Obtenez votre email gratuit et sécurisé.

4.1 sur base de 177 avis utilisateurs

Mailfence - Obtenez votre email gratuit et sécurisé.

4.1 sur base de 177 avis utilisateurs

Qu’est-ce que le spoofing d’email ?

Le spoofing d’email est une tactique de cyberattaque très populaire, souvent utilisée dans les campagnes de phishing et de nombreuses autres techniques d’ingénierie sociale.

L’idée est très simple. Vous êtes beaucoup plus susceptible d’ouvrir et de répondre à un email si vous pensez qu’il provient d’un expéditeur légitime et connu. Il s’agit donc d’envoyer un email contrefait à partir d’une adresse d’envoi apparemment authentique.

Cette adresse d’envoi peut être celle d’un collègue, d’un membre de la famille, d’un patron, d’un service ou d’une marque que vous utilisez, etc. En gros, toute personne en qui vous pouvez avoir confiance et dont vous êtes susceptible d’ouvrir l’email et d’y répondre sans double vérification.

Comment fonctionne le spoofing d’email ?

L’usurpation d’adresse électronique est bien connue pour être facile à réaliser car elle ne nécessite qu’une plateforme de messagerie banale comme Gmail ou Outlook et un serveur SMTP (Simple Mail Transfer Protocol).

La raison pour laquelle elle fonctionne est que le SMTP n’a aucun moyen d’authentifier l’adresse électronique de l’expéditeur, ce qui permet au pirate de falsifier l’en-tête de l’email, en particulier les champs DE (FROM), RÉPONDRE À (REPLY-TO) et CHEMIN DE RETOUR (RETURN-PATH).

Il y a trois façons d’usurper un email :

Via le nom d’affichage

Ce type d’usurpation d’adresse électronique est le plus courant et le plus facile à réaliser. Le pirate ouvre d’abord un nouveau compte de messagerie (généralement Gmail) portant le même nom que la personne ou la marque pour laquelle il veut se faire passer.

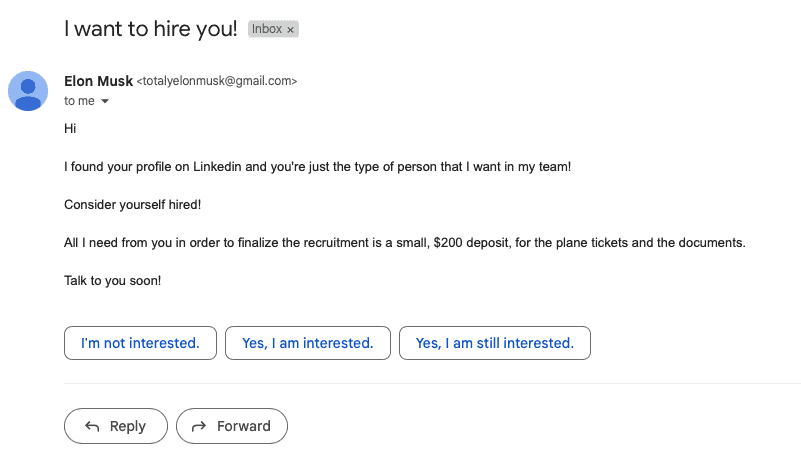

Par exemple, vous pourriez recevoir un email d’Elon Musk qui ressemblerait à ça :

Évidemment, si vous pensez qu’Elon Musk ne trouve rien de mieux que d’envoyer des emails à des inconnus au hasard lorsqu’il doit recruter quelqu’un, vous êtes extrêmement naïf. Mais cette tactique de spoofing d’email fonctionne toujours pour un certain nombre de raisons.

A savoir :

- Elle provient d’une adresse email légitime. Il s’agit simplement d’un compte Gmail que j’ai créé en moins d’une minute et que j’ai utilisé pour envoyer un email en tant que “Elon Musk” à un autre de mes comptes pour montrer combien c’est facile. Résultat, l’email n’est pas allé dans le dossier spam, mais directement dans la boîte de réception.

- Elle exploite l’interface utilisateur de l’email. Comme l’interface utilisateur n’affiche que le nom d’affichage et non l’email ou les métadonnées de l’expéditeur réel, ainsi que l’objet et une partie du message, n’importe qui peut se faire passer pour quelqu’un comme Elon Musk de cette façon.

Via des domaines similaires

Bien sûr, tout le monde peut créer un compte Gmail, mais la plupart des entreprises utilisent un domaine email personnalisé.

Par exemple, disons qu’une entreprise utilise le domaine @business.co.

Il suffit à un pirate de créer un domaine similaire, comme @bvsness.co et, en changeant un seul caractère, de faire croire à un œil non averti ou inattentif que son email provient d’une marque légitime.

Très souvent, ce type de spoofing d’email est utilisé pour inciter les utilisateurs à révéler leurs mots de passe ou pour transférer de l’argent à l’attaquant en se faisant passer pour une entreprise légitime.

Via des domaines légitimes

De même, vous pouvez facilement repérer l’usurpation d’email par le biais de domaines similaires si vous prêtez un peu d’attention au domaine lui-même.

Cependant, les pirates peuvent également utiliser des noms de domaine légitimes pour rendre leurs emails encore plus crédibles.

Là encore, cela s’explique par le fait que le protocole SMTP ne permet pas d’authentifier l’expéditeur. Le pirate peut spécifier manuellement le champ “DE” pour faire croire qu’il provient d’une personne travaillant dans une entreprise spécifique, alors qu’il ne le fait pas.

Quel est l’intérêt pour quelqu’un de falsifier des emails ?

La réponse évidente à la question “Pourquoi quelqu’un usurperait-il des emails ?”, c’est que cette technique permet de cacher sa véritable identité et de se faire passer pour quelqu’un d’autre, dans le but de gagner de l’argent illégalement ou à des fins malveillantes.

Les individus qui se livrent au spoofing d’email ont plusieurs raisons de le faire :

- Cacher l’identité réelle de l’expéditeur

- Se faire passer pour une personne connue du destinataire

- Se faire passer pour une entreprise dont le destinataire utilise les services ou les produits

- Porter atteinte à la réputation de quelqu’un

- Éviter les filtres anti-spam

Le spoofing d’email est généralement utilisé dans divers types d’attaques de phishing ou de spam, telles que :

- Spear phishing – un type d’attaque de phishing dans lequel le cybercriminel se fait passer pour une personne connue du destinataire.

- La fraude BEC (pour Business Email Compromise) – une attaque de phishing qui utilise une adresse email professionnelle piratée, usurpée ou usurpée d’une autre manière.

- VEC (Vendor Email Compromise) – un type d’attaque BEC dans lequel l’attaquant se fait passer pour une entreprise de la chaîne d’approvisionnement de la société, comme un fournisseur, par exemple.

- Fraude au PDG – un autre type d’attaque BEC, dans lequel l’attaquant se fait passer pour un cadre supérieur de l’entreprise (généralement un cadre de direction).

Comment empêcher le spoofing d’email ?

La bonne nouvelle, c’est que bien que l’usurpation d’email soit très facile à mettre en œuvre, elle est également facile à déceler et à éviter.

Voici comment procéder :

Faites attention aux signaux d’alarme

Un email usurpé comporte une adresse similaire, mais non exacte :

- L’adresse email de l’expéditeur est toujours incorrecte ;

- Des liens peuvent pointer vers d’autres sites que le site officiel ;

- L’email peut contenir des pièces jointes non désirées ;

- Il peut présenter des fautes de grammaire ;

- Il peut inclure des types de fichiers inconnus ;

- Il peut invoquer des menaces pour vous inciter à répondre rapidement (ou à fournir des informations concernant votre compte, ou à envoyer de l’argent) ;

- Alternativement, il peut inclure un message trop beau pour être vrai (comme décrocher un emploi auprès d’Elon Musk).

En somme, on y retrouve toutes les techniques et les erreurs que vous pouvez repérer dans la plupart des attaques d’ingénierie sociale.

2. Ne cliquez pas sur des liens bizarres ou des pièces jointes non désirées

Ne cliquez pas sur les liens étranges ou les pièces jointes que vous n’avez pas demandées, car ils peuvent vous rediriger vers un site de phishing ou télécharger un logiciel malveillant sur votre ordinateur.

3. Ne répondez pas

Les emails de phishing et de spoofing d’email n’atteignent leur objectif que si vous y répondez et divulguez vos informations personnelles. Si vous n’y répondez pas, ils n’ont aucun effet.

4. Inspectez l’en-tête de l’email

Pour inspecter l’en-tête de l’email, il suffit d’ouvrir l’email, de faire un clic droit et de sélectionner “Voir la Source”.

Regardez plus particulièrement la section “REÇU” et si le domaine diffère de celui de l’adresse “DE”, cet email est très probablement un faux.

5. Utilisez les protocoles de sécurité d’email

Même si le protocole SMTP ne peut pas authentifier l’adresse de l’expéditeur, trois autres le peuvent : SPF, DKIM, and DMARC. Ces trois éléments sont indispensables à votre défense contre le spoofing d’email.

Que fait chacun d’entre eux ?

SPF (Sender Policy Framework) – vérifie si l’adresse IP (Internet Protocol) est autorisée à envoyer des emails au domaine du destinataire.

DKIM (Domain Keys Identified Mail) – authentifie que l’email est envoyé par un serveur autorisé et n’a pas été modifié en cours de route.

DDMARC (Domain-based Message Authentication, Reporting, and Conformance) – DMARC indique au serveur du destinataire ce qui doit se passer en cas d’échec des vérifications et lui envoie un retour d’information et des rapports à ce sujet.

6. Signez numériquement vos emails

Enfin, l’ultime protection contre le spoofing d’email consiste à signer numériquement vos emails.

Cela apporte les éléments de sécurité suivants :

- Authentification et vérification de l’expéditeur (prouve que l’expéditeur est bien celui qu’il prétend être)

- Vérification de l’intégrité (prouve que le message n’a pas été modifié en cours de route)

- non-répudiation (l’expéditeur ne peut pas nier avoir envoyé le message).

Conclusion

Une stratégie de défense efficace consiste à rester vigilant et à éviter les erreurs courantes en matière d’email.

De plus, notre cours de sensibilisation à la sécurité et la confidentialité des emails peut grandement améliorer votre connaissance des emails, alors n’oubliez pas de le consulter. N’hésitez pas à en parler autour de vous !

Et si vous souhaitez aller encore plus loin, la sécurisation de votre compte email est le moyen le plus efficace de sécuriser tous vos autres comptes. Pourquoi ne pas essayer notre suite collaborative dès aujourd’hui ? Nous prenons en charge le chiffrement de bout en bout et les signatures numériques. N’attendez plus !