Digitale Signaturen und Ende-zu-Ende-E-Mail-Verschlüsselung

Ende-zu-Ende-Verschlüsselung schützt die Privatsphäre Ihrer Nachricht, digitale Signaturen bieten darüber hinaus weitere Sicherheitattribute:

- Absender-Verifizierung: Der Absender ist derjenige, der er/sie vorgibt, zu sein

- Integrität: Die Nachricht wurde während der Übertragung nicht manipuliert

- Nichtabstreitbarkeit: Der Absender kann nicht abstreiten, die Nachricht verschickt zu haben

Eine digitale Signatur ähnelt damit einer handschriftlichen Signatur. Sie bietet allerdings viel mehr Sicherheit

Mailfence - Erhalten Sie Ihre kostenlose, sichere E-Mail.

4.1 basierend auf 177 Benutzerbewertungen

Mailfence - Erhalten Sie Ihre kostenlose, sichere E-Mail.

4.1 basierend auf 177 Benutzerbewertungen

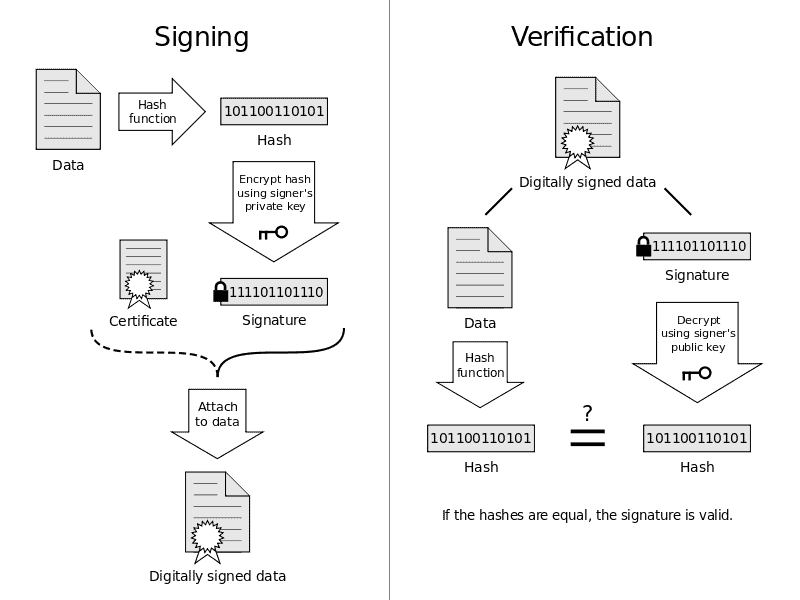

Wie funktionieren digitale Signaturen?

Eine digitale Signatur verlangt, dass der Absender (der Unterzeichner) über ein Paar kryptographischer Schlüssel verfügt (einen privaten Schlüssel und einen öffentlichen Schlüssel). Die Nachricht wird lokal auf dem Endgerät des Absenders signiert (mit dem privaten Schlüssel des Absenders) und dann durch den Empfänger auf dessen Endgerät verifiziert (mit dem öffentlichen Schlüssel des Absenders). Der Prozess läuft wie folgt ab:

- Alice (Absender) generiert ein Schlüsselpaar und teilt ihren öffentlichen Schlüsel mit Bob (eine einmalige Voraussetzung).

- Alice signiert dann die Nachricht mit ihrem privaten Schlüssel auf ihrem Endgerät und schickt die Nachricht an Bob.

- Bob erhält die signierte Nachricht auf seinem Endgerät und verifiziert die Signatur mit dem öffentlichen Schlüssel von Alice.

Digitale Signaturen, die häufig auch ‘Elektronische Signaturen’ genannt werden, werden sowohl im privaten wie im professionellen Umfeld sehr häufig genutzt.

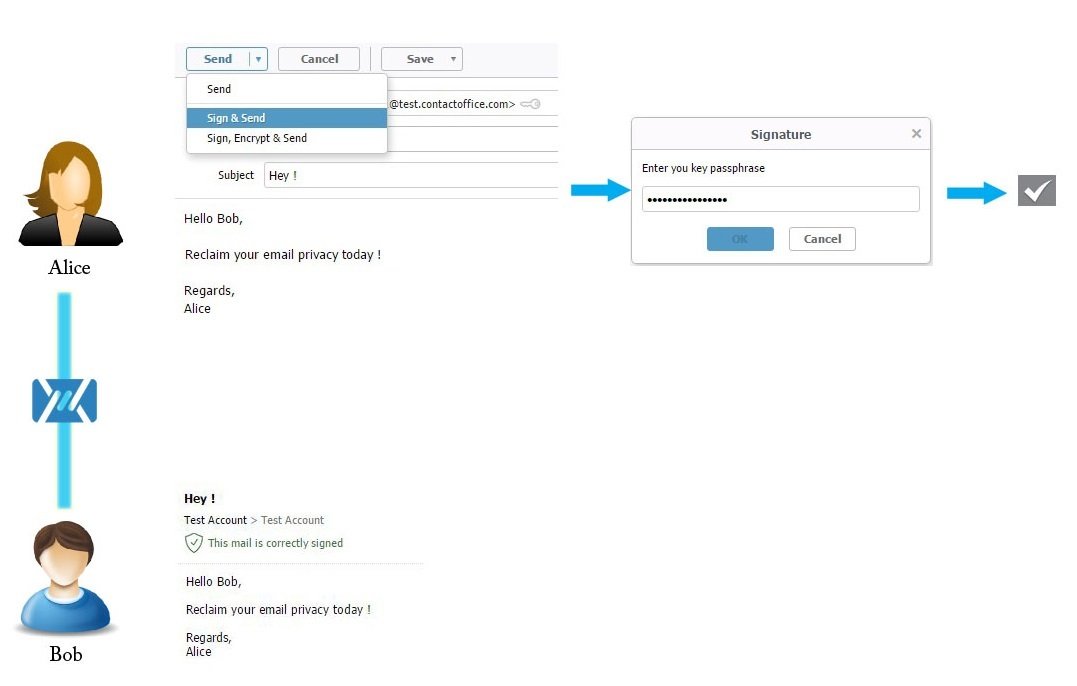

Wie digital signierte E-Mails mit Mailfence verschickt werden

Erstellen Sie zuerst Ihr Schlüsselpaar, und teilen Sie Ihren öffentlichen Schlüssel. Das Signieren von E-mails mit Mailfence ist so einfach wie in der nachfolgenden Abbildung dargestellt.

Genau! Mit dem – sicheren und vertraulichen E-Mail-Service von Mailfence ist es super einfach!

Sehen Sie auch in unserem User Guide nach und erfahren Sie mehr darüber, wie Sie Nachrichten signieren ODER signieren & verschlüsseln, sowie andere Tätigkeiten beim Schlüsselmanagement ausführen.

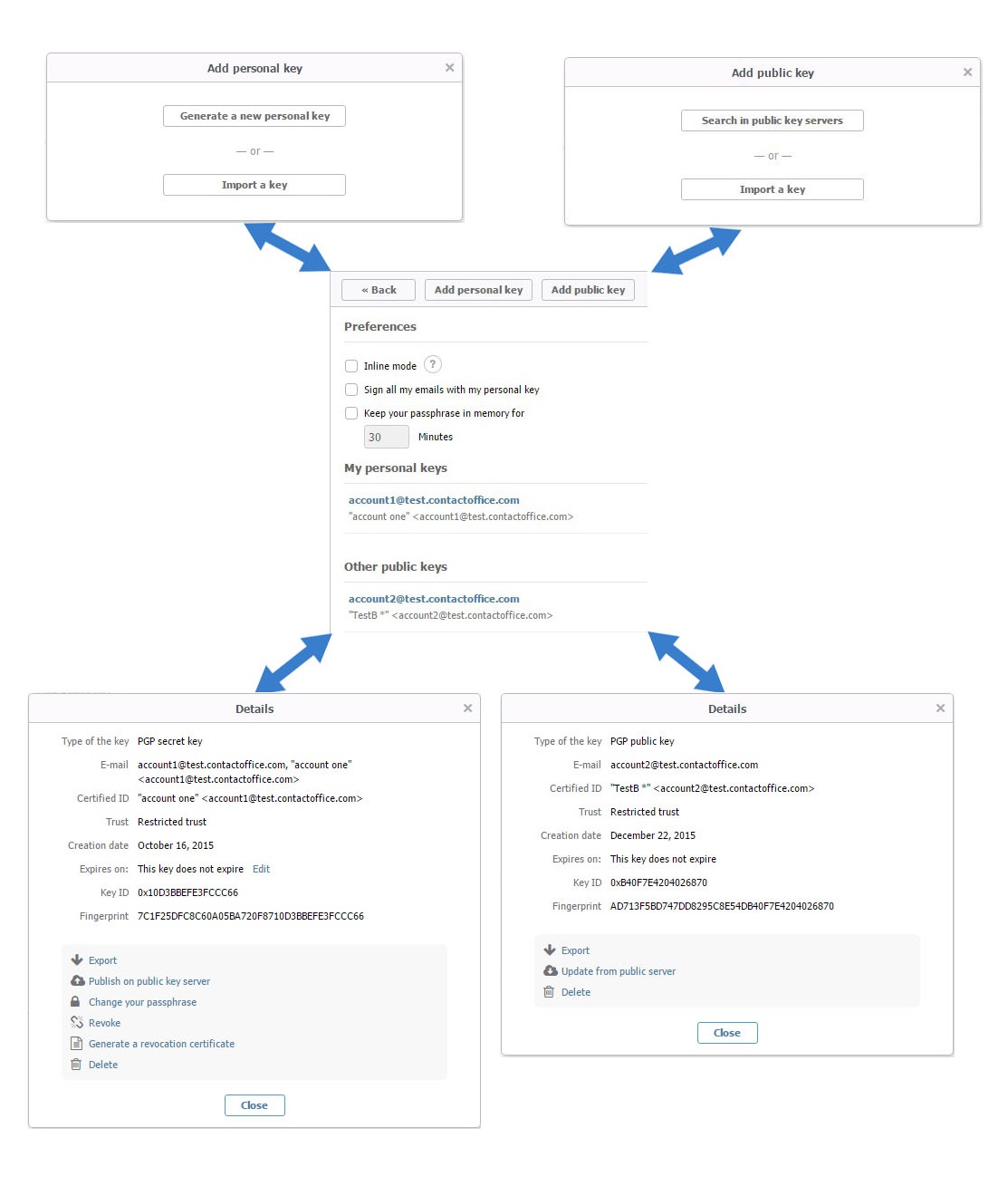

Sogar noch einfacher mit unserem ‘Integrierten Key Store’

Mailfence gehört zu den Pionieren im Bereich OpenPGP Ende-zu-Ende-E-Mail-Verschlüsselung und digitale Signaruren, denn es hat es benuterfreundlich gemacht.

Mit einem im Benutzerkonto integrierten Key Store können die Nutzer ein Schlüsselpaar generieren, exportieren oder importieren. Sie können außerdem ihren Schlüssel verwalten oder die öffentlichen Schlüssel des Empfängers ergänzen. All dies funktioniert ohne externes Plugin oder Add-On.

Damit erhalten die Nutzer eine bisher noch nie erreichte Kontrolle über ihre Privatsphäre. Darüber hinaus bieten wir eine vollständige Umkehrbarkeit. Ein Nutzer kann sein/ihr Schlüsselpaar exportieren sowie alle anderen Daten, die in seinem/ihrem Benutzerkonto enthalten isnd, z.B. Kalendereinträge, Kontakte und Dokumente.

Digitales Signieren ohne Ende-zu-Ende-Verschlüsselung

In a anderen Beitrag erklären wird, dass digitale Signaturen in Kombination mit Ende-zu-Ende-Verschlüsselung die Sicherheit erhöhen. Es kann aber auch nützlich sein, eine E-Mail digital zu signieren, ohne sie zu verschlüsseln:

- Digitales Signieren von E-Mail mit Anhängen gibt dem Empfänger der E-Mail die Sicherheit, dass sowohl der Inhalt der Nachricht, noch der Anhang während der Übertragung manipuliert wurden. Dies erhöht den juristischen Wert der E-Mail.

- Compliance mit gesetzlichen & behördlichen Vorgaben in unterschiedlichen Bereichen (z.B. für Kaufverträge, Geschäftsvereinbarungen und Lieferverträge, …)

Sie möchten mehr über Best Practices beim Einsatz der digitalen Signatur mit OpenPGP erfahren?

Mit Mailfence haben wir einen benutzerfreundlichen Ende-zu-Ende-verschlüsselten E-Mail Service entwickelt. Wir sind der Überzeugung, dass Nutzer ein absolutes und unwiderrufliches Recht auf Privatsphäre im Internet haben.

Beteiligen Sie sich am Kampf für Privatsphäre im Internet und digitale Freiheit.