Vielleicht sind Sie online schon einmal auf den Begriff „digitale Signaturen“ gestoßen. Vielleicht haben Sie sogar schon selbst E-Mails oder Dokumente digital signiert. Doch Achtung: Eine digitale Signatur ist nicht dasselbe wie eine elektronische Signatur.

Während eine elektronische Signatur eine einfache PIN sein kann, verwendet eine digitale Signatur kryptografische Methoden, um die Identität des*der Autor*in zu überprüfen und die Integrität des Dokuments zu gewährleisten.

In diesem Leitfaden erfahren Sie alles, was Sie über digitale Signaturen wissen müssen, einschließlich dieser Themen:

- was eine digitale Signatur ist

- was digitale Signaturen von elektronischen Signaturen unterscheidet

- wie Sie Ihre ersten digital signierten E-Mails versenden

… und vieles mehr! Lassen Sie uns direkt ins Thema einsteigen.

Mailfence - Erhalten Sie Ihre kostenlose, sichere E-Mail.

4.1 basierend auf 177 Benutzerbewertungen

Mailfence - Erhalten Sie Ihre kostenlose, sichere E-Mail.

4.1 basierend auf 177 Benutzerbewertungen

Was sind digitale Signaturen?

Beginnen wir mit dem Wichtigsten und definieren zunächst einmal, was digitale Signaturen überhaupt sind.

Eine digitale Signatur ist eine Art von elektronischer Signatur, die mithilfe kryptografischer Techniken die Identität des*der Unterzeichnenden überprüft und die Integrität des Dokuments sicherstellt.

Eine digitale Signatur ist in gewisser Weise ein „virtueller Fingerabdruck“. Einmal angebracht, kann sie entweder ein eingebetteter Teil des Dokuments sein oder separat existieren.

Digitale Signaturen erfüllen drei wesentliche Funktionen:

- Absender-Verifizierung: Der*Die Absendende ist, wer er*sie vorgibt zu sein.

- Integrität: Die Nachricht wurde während der Übertragung nicht verändert.

- Nachweisbarkeit: Der*Die Absendende kann je nach Art der digitalen Signatur nicht abstreiten, die Nachricht gesendet zu haben.

Dies macht digitale Signaturen sicherer als handschriftliche Unterschriften. Denn es gibt keine zuverlässige Möglichkeit, eine handschriftliche Signatur zu überprüfen, geschweige denn festzustellen, ob das Dokument nicht manipuliert wurde.

Handschriftliche Signaturen sind für jede Person einzigartig (Handschrift, Schreibgeschwindigkeit etc.). Sobald eine Unterschrift jedoch zu Papier gebracht wurde, kann sie mit Pauspapier leicht gefälscht werden.

Handschriftliche Unterschriften stellen daher ein Problem der Abstreitbarkeit dar. Man kann einfach behaupten, dass jemand seine Unterschrift kopiert hat, und es wäre schwierig, das Gegenteil zu beweisen.

Deswegen brauchen wir digitale Signaturen. 👇

Digitale Signaturen und elektronische Signaturen: Was ist der Unterschied?

Wir haben bereits erwähnt, dass eine digitale Signatur eine Art von elektronischer Signatur ist. Es ist wichtig, zwischen diesen beiden richtig zu unterscheiden, denn nicht jede elektronische Unterschrift ist automatisch eine digitale Signatur.

Eine elektronische Signatur ist jede Art von Ausdruck, nicht nur eine Unterschrift selbst. Sie kann ein PIN-Code, ein Passwort oder sogar ein einfaches Bild Ihrer Unterschrift sein:

Hier ein kurzer Vergleich zwischen elektronischen und digitalen Signaturen:

| Merkmal | Elektronische Signatur | Digitale Signatur |

| Zweck | Verifizieren des Dokuments | Schutz des Dokuments |

| Verifizierung | Kann nicht verifiziert werden | Kann verifiziert werden |

| Regulierung durch Dritte | Kann je nach Rechtsordnung unterschiedlichen Vorschriften unterliegen (z. B. eIDAS in der EU oder der ESIGN Act in den USA) | Die Rechtsgültigkeit wird je nach Zuständigkeitsbereich durch das Maß an Sicherheit bestimmt, das die verwendeten kryptografischen Techniken und Protokolle bieten (z. B. qualifizierte elektronische Signaturen im Rahmen von eIDAS). |

| Kryptographie | Verwendet keine kryptographischen Algorithmen | Erstellt mit kryptographischen Algorithmen |

| Vorteil | Nutzungsfreundlich (aber keine Datensicherheit) | Bietet Datensicherheitsfunktionen mit kryptographischen Methoden |

Wie funktionieren digitale Signaturen?

Wir haben nun festgestellt, was eine digitale Signatur ist und warum sie der elektronischen Signatur überlegen ist.

Werfen wir jetzt einen Blick darauf, wie sie tatsächlich funktionieren.

Zunächst erfordert eine digitale Signatur nur, dass der*die Absendende (der*die Unterzeichnende) über kryptographische Schlüssel (einen privaten und einen öffentlichen Schlüssel) verfügt. Der*Die Absendende signiert die Nachricht lokal auf seinem*ihrem Gerät (mit dem eigenen privaten Schlüssel). Der*Die Empfangende verifiziert sie dann auf seinem*ihrem Gerät mit dem öffentlichen Schlüssel des*der Absendenden.

Das Ganze funktioniert wie folgt:

- Laura (Absendende) generiert ein Schlüsselpaar und teilt ihren öffentlichen Schlüssel mit Rob (eine einmalige Voraussetzung).

- Laura signiert die Nachricht mit ihrem privaten Schlüssel auf ihrem Gerät und sendet die Nachricht an Rob.

- Rob empfängt die signierte Nachricht auf seinem Gerät und verifiziert die Signatur mit dem öffentlichen Schlüssel von Laura.

Schauen Sie sich unbedingt diesen Leitfaden über private und öffentliche Schlüssel an, wenn Sie eine Auffrischung benötigen. Es gibt auch digitale Signaturen, die mit kryptographischen Algorithmen erzeugt werden können, die als symmetrisch eingestuft werden.

Digitale Signaturen auf technischer Ebene

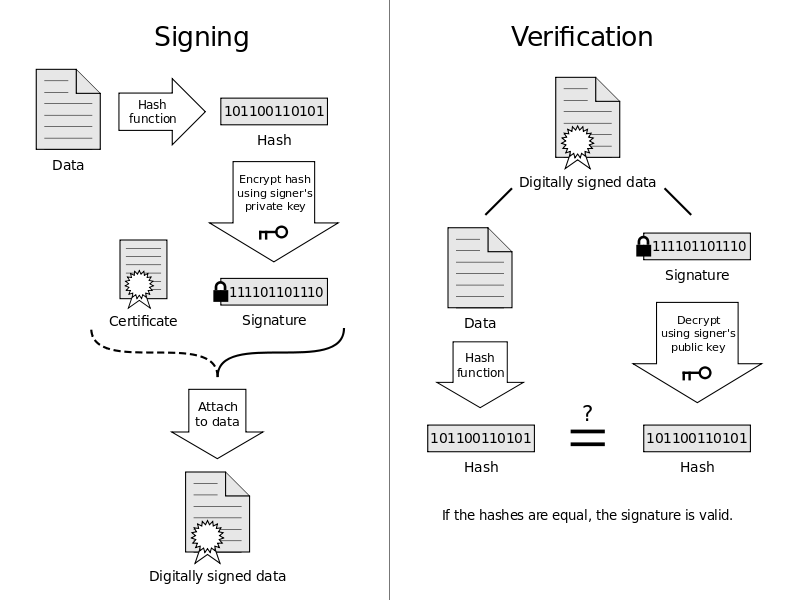

Technisch gesehen läuft der Versand einer digital signierten E-Mail folgendermaßen ab:

- Das Signieren beginnt mit der Erstellung eines kryptografischen Hashes der Originalnachricht.

- Der Hash wird mit dem privaten Schlüssel des*der Absendenden verschlüsselt und zusammen mit der ursprünglichen Nachricht gesendet.

- Der*Die Empfangende erhält sowohl die ursprüngliche Nachricht als auch ihren verschlüsselten Hash.

- Der*Die Empfangende entschlüsselt dann den verschlüsselten Hash mit dem öffentlichen Schlüssel des*der Absendenden und gleicht ihn mit dem Hash der ursprünglichen Nachricht ab.

- Wenn beide Hashes übereinstimmen, wurde die digitale Signatur verifiziert.

Um die Funktionsweise digitaler Signaturen zu verstehen, müssen wir ein wenig in die Technik gehen. Insbesondere müssen wir zwei verschiedene gängige Modelle diskutieren, auf denen sie basieren.

Das erste ist PKI oder „Public Key Infrastructure“. Das bedeutet, dass der öffentliche Schlüssel, mit dem Laura ihre Nachricht an Rob signiert hat, von einer Zertifizierungsstelle (im Englischen „Certificate Authority“ oder kurz CA) (wie zum Beispiel Verisign) zertifiziert sein muss.

Mit anderen Worten: Die Zertifizierungsstelle bürgt für den Schlüssel, und der Schlüssel bestätigt den*die Absendende*n – das macht die Zertifizierungsstelle zu einem Vertrauensanker.

Einer zentralisierten Behörde (das heißt einer Zertifizierungsstelle) kann jedoch nicht immer vertraut werden (zum Beispiel aus sozialpolitischen Gründen), oder sie kann kompromittiert werden.

Ein alternatives Vertrauensmodell ist Web of Trust oder Pretty Good Privacy (PGP).

Im „Web of Trust“-Modell verfügt jede*r Nutzende über eine Reihe von „vertrauenswürdigen“ öffentlichen Schlüsseln, die den*die Absendende*n gegenüber dem*der Empfangenden verifizieren, anstatt dass sich jeder auf eine einzige Zertifizierungsstelle verlässt.

Sind digitale Signaturen dasselbe wie eine Ende-zu-Ende-Verschlüsselung?

Kurz gesagt: Die Konzepte ähneln sich, doch sie sind nicht dasselbe.

Bei der Kryptographie mit öffentlichen Schlüsseln besteht der größte Unterschied darin, dass bei der Ende-zu-Ende-Verschlüsselung beide Parteien ihr eigenes privates/öffentliches Schlüsselpaar benötigen. Sie können jedoch eine digital signierte E-Mail an jemanden senden, der kein Schlüsselpaar generiert hat.

Hier ist eine kurze Zusammenfassung:

| Ende-zu-Ende-Verschlüsselung | Digitale Signaturen |

| Wird verwendet, um sensible Informationen in einer E-Mail oder einem Dokument zu verschlüsseln. | Wird verwendet, um die Authentizität und Integrität des Dokuments oder der E-Mail-Nachricht zu überprüfen. |

| Der öffentliche Schlüssel des*der Empfangenden wird verwendet, um die Daten in der E-Mail oder dem Dokument zu verschlüsseln. | Der öffentliche Schlüssel des*der Absendenden wird verwendet, um die Signatur zu verifizieren. |

| Der private Schlüssel wird zur Entschlüsselung der Daten in der E-Mail durch den*die Empfangende*n verwendet. | Der private Schlüssel wird zum Signieren des Dokuments durch den*die Absendende*n verwendet. |

Wenn Sie sich eingehender mit der Ende-zu-Ende-Verschlüsselung befassen möchten, lesen Sie unseren umfassenden Leitfaden.

Digitale Signaturen können jedoch mit einer Ende-zu-Ende-Verschlüsselung kombiniert werden. Dies bietet mehr Sicherheit, wie wir im folgenden Abschnitt erläutern werden.

Wie Sie digital signierte E-Mails versenden

Nachdem Sie jetzt wissen, was eine digitale Signatur ist, bleibt die nächste Frage: Wie senden Sie eine solche?

Der genaue Ablauf ist bei jedem E-Mail-Anbieter unterschiedlich. Am einfachsten ist es, ein kostenloses Mailfence-Konto zu erstellen und die folgenden Schritte auszuführen.

Generieren Sie zunächst Ihr Schlüsselpaar und teilen Sie Ihren öffentlichen Schlüssel mit dem*der Empfangenden. Dann geht es mit diesen Schritten weiter:

- Erstellen Sie auf unserer Web-Oberfläche Ihre E-Mail und geben Sie die E-Mail-Adresse des*der Empfangenden ein. Klicken Sie dann auf den Dropdown-Pfeil neben „Senden“ und wählen Sie „Signieren und senden“. Geben Sie Ihr Passwort ein und klicken Sie auf OK.

- Tippen Sie in unserer mobilen App beim Verfassen einer Nachricht oben rechts auf das Icon mit dem Schloss. Wählen Sie „Signed with OpenPGP“.

Das war’s schon – so einfach!

Übrigens, wenn Sie es noch nicht getan haben, laden Sie sich unsere mobile App im App Store oder Google Play Store herunter!

Wie bereits erwähnt, können Sie die Ende-zu-Ende-Verschlüsselung mit digitalen Signaturen kombinieren, was Ihnen mehr Sicherheit für Ihre Kommunikation bietet. Wenn Sie sich für eine Ende-zu-Ende-Verschlüsselung Ihrer E-Mails entscheiden, werden diese mit Mailfence automatisch signiert:

Best Practices für digitale Signaturen

Bevor wir diesen Leitfaden abschließen, möchten wir noch einige bewährte Vorgehensweisen für den Versand digital signierter E-Mails erläutern.

Tipp Nr. 1: Verwenden Sie digitale Signaturen beim Versand von E-Mails

Wenn Sie E-Mails mit Anhängen digital signieren, kann der*die Empfangende sie beruhigt annehmen. Außerdem wird dadurch sichergestellt, dass sowohl der Inhalt als auch der Anhang während der Übertragung nicht manipuliert wurden. Dadurch bekommt die E-Mail einen höheren rechtlichen Wert.

Tipp Nr. 2: Verwenden Sie beim digitalen Signieren einen starken Schlüssel

Verwenden Sie einen privaten Schlüssel mit einer Länge von 4.096 Bit (oder mindestens 2.048 Bit), um eine digitale Nachricht zu signieren. Mailfence generiert standardmäßig immer einen 4.096-Bit-RSA-Schlüssel.

Tipp Nr. 3: Verwenden Sie beim Signieren einen Unterschlüssel

Wir haben in diesem Leitfaden beschrieben, dass Verschlüsselung und Signierung zwei unterschiedliche Vorgänge sind.

Daher erfordern sie zwei unterschiedliche Ansätze für die Schlüsselverwaltung. Sie möchten vielleicht, dass ein Signierschlüssel lange Zeit gültig ist, damit Menschen auf der ganzen Welt Signaturen aus der Vergangenheit verifizieren können. Was Ihren Schlüssel für die Verschlüsselung betrifft, sollten Sie diesen früher ändern und den alten einfach widerrufen/ablaufen lassen.

Daher ist es eine gute Praxis, Ihr Schlüsselpaar extern als „Hauptschlüsselpaar“ aufzubewahren (zum Beispiel auf einem Flash-Laufwerk oder USB-Stick) und einen Unterschlüssel als „lokalen Schlüssel“ zum Signieren von Nachrichten zu verwenden.

Dieser großartige Artikel enthält eine Liste von Schritten, an die Sie sich halten sollten, um dies mit GPG zu erreichen. Sie können dann dieses lokale Schlüsselpaar in den Keystore Ihres Mailfence-Kontos importieren, um es nahtlos auf all Ihren Geräten zu verwenden.

Hinweise:

1) Ein Schlüsselpaar, das nur Unterschlüssel (zum Signieren und Verschlüsseln) und ein privates Dummy-Schlüsselpaket (eine GNU-Erweiterung zu OpenPGP) enthält, wird möglicherweise nicht von allen OpenPGP-kompatiblen Programmen unterstützt.

2) Durch die Aufbewahrung des primären geheimen Schlüssels auf einem Wechseldatenträger wird das Signieren (oder Zertifizieren) anderer GPG-Schlüssel problematisch, da der primäre geheime Schlüssel geladen werden muss, um die Signierung durchzuführen.

3) Die Verwendung von Ablaufdaten für die Unterschlüssel (empfohlen) bedeutet, dass die Unterschlüssel vor Ablauf verlängert oder neue Unterschlüssel ausgestellt werden müssen, wenn sie ablaufen dürfen.

4) Außerdem können andere, die Ihren öffentlichen Schlüssel verwenden (um etwas zu verifizieren, das Sie signiert haben), die Fehlermeldung erhalten, dass Ihr Schlüssel abgelaufen ist, wenn sie ihre GPG-Schlüsselringe nicht regelmäßig mit Servern für öffentliche Schlüssel aktualisieren.

Tipp Nr. 4: Bitten Sie Freund*innen und Kolleg*innen, Ihren öffentlichen Schlüssel zu signieren

Vertrauenssignaturen auf Ihrem Schlüssel erhöhen seine Legitimität. Bitten Sie Ihre Freund*innen/Kolleg*innen, Ihren Schlüssel zu signieren. Im Gegenzug sollten Sie deren öffentlichen Schlüssel signieren.

Alternativ dazu ist keybase.io ein operatives Modell, das Ihre Identität auf Ihre öffentlichen Schlüssel abbildet und umgekehrt.

Tipp Nr. 5: Signieren Sie Ihre Nachricht für jeden Ihrer Empfangenden

Ja, nehmen Sie die E-Mail-Adresse des*der Absendenden und des*der Empfangenden mit Zeitstempeln in Ihre digitale Signatur auf (indem Sie sie in den Text der Nachricht einfügen)! Sie können auch einen Dienst verwenden, der einen ausreichenden Schutz gegen Replay-Angriffe bietet (Nonce, Session-Tokens, Zeitstempel etc.).

Tipp Nr. 6: Seien Sie vorsichtig beim Weiterleiten einer digital signierten Nachricht

Nehmen wir den Fall einer digital signierten Nachricht von Laura an Rob, die jetzt an Karola weitergeleitet wurde. Nur die Identität der ursprünglichen Absendenden (Laura) ist für die Empfangende bewiesen. Karola kann nicht davon ausgehen, dass Rob, der die Nachricht weitergeleitet hat, der Inhaber der digitalen Signatur oder der richtige Absender der Nachricht ist. Es sei denn, die weitergeleitete Nachricht wurde von Rob selbst signiert.

Tipp Nr. 7: Prüfen Sie den Fingerabdruck des Schlüssels des*der Absendenden im Voraus

Wenn möglich, besorgen Sie sich den Fingerabdruck des Schlüssels des*der Absendenden im Voraus (vorzugsweise persönlich) – oder, wenn der*die Absendende eine bekannte Person ist, durch eine Online-Suche.

Außerdem sollten Sie das zum Signieren einer Nachricht verwendete Schlüsselpaar immer mit dem Fingerabdruck überprüfen.

Die automatische Verifizierung (Abgleich des entschlüsselten Hashwerts mit dem Hashwert der ursprünglichen Nachricht) ist eine Sache. Aber sie schützt Sie nicht vor Imitations-Angriffen, bei denen ein*e Angreifende eine falsche Identität des*der Absendenden erstellt und diese benutzt, um die Empfangenden zu täuschen. Daher sollte ein Fingerabdruck immer Ihr einziger kryptographischer Faktor für die Verifizierung der öffentlichen Schlüssel all Ihrer Absendenden sein.

Tipp Nr. 8: Stellen Sie sicher, dass der Signierschlüssel nicht widerrufen wurde oder abgelaufen ist

Vergewissern Sie sich, dass der Schlüssel, der zum Signieren einer bestimmten Nachricht verwendet wurde, nicht widerrufen wurde oder abgelaufen ist! Das ist ein wichtiger Punkt! Anwendungen zeigen dies den Nutzenden oft nicht deutlich an. Bei Mailfence wird jeder solche Fall rechtzeitig und korrekt angezeigt.

Wenn das Signieren einer Nachricht jedoch vor dem Ablauf- bzw. Widerrufsdatum des Signaturschlüssels erfolgte, bleibt die digitale Signatur gültig.

Tipp Nr. 9: Exportieren Sie Nachrichten mit digitalen Signaturen lokal

Da die Kompromittierung von Konten heutzutage immer häufiger vorkommt, ist es besser, eine lokale Kopie von wichtigen oder wertvollen Nachrichten aufzubewahren, indem Sie sie auf Ihren Rechner exportieren.

Außerdem können Sie deren Sicherheit erhöhen, indem Sie sie auch lokal verschlüsseln.

Tipp Nr. 10: Rechtlicher Wert von digitalen Signaturen

Eine digitale Signatur kann verwendet werden, um jemanden als Urhebende*n einer bestimmten Nachricht haftbar zu machen. Der genaue rechtliche Wert digitaler Signaturen hängt jedoch davon ab, wo die Unterschrift geleistet wurde und welche Gesetze vor Ort gelten.

Dennoch gibt es immer bestimmte Bedingungen, die vor der Verwendung digitaler Signaturen in einem rechtlichen Kontext vereinbart werden müssen. Ein Problem ist die Möglichkeit, dass der private Schlüssel des*der Unterzeichnenden kompromittiert wird. Was sollte in einem solchen Fall getan werden, um zu überprüfen, ob es sich um eine echte Kompromittierung handelt oder ob sie absichtlich erfolgt ist?

Hinweis: Wenn Sie die Nachweisbarkeit in Ausnahmefällen nicht wünschen, verwenden Sie auf abstreitbarer Authentifizierung basierende Verfahren!

Abschließende Worte zu digitalen Signaturen

Damit sind wir am Ende unseres Leitfadens für digitale Signaturen angekommen!

Digitale Signaturen mit OpenPGP sind weit verbreitet, da sie den Umgang mit dem öffentlichen Schlüssel des*der Absendenden vereinfachen und die Validierung durch eine zentralisierte Zertifizierungsstelle, wie sie bei PKI erforderlich ist, überflüssig machen.

Bei Mailfence haben wir den Prozess der digitalen Signierung sehr einfach gestaltet. Wenn Sie die oben erwähnten Best Practices für digitale Signaturen mit OpenPGP anwenden, können Sie sich das digitale Signieren noch besser zunutze machen.