La seguridad y privacidad del E-mail son los puntos focales de nuestro trabajo. Para terminar el año con buen pie, hemos pensado que sería útil proponer un curso de concienciación acerca de estas, con el fin de aumentar y enriquecer la conciencia de nuestros usuarios. Hemos elaborado un curso basándonos en todos los aspectos importantes relacionados con la seguridad y privacidad del e-mail. Si bien el curso entero representa alrededor de una hora de lectura, lo hemos presentado en forma de varios artículos cortos, cuya lectura tomará solamente un par de minutos. ¡Esperamos que nuestro curso le ayude a mejorar notablemente la seguridad y privacidad de los datos de su E-mail!!

Mailfence – Su paquete de productividad seguro

Recupere su privacidad con

- Mensajes

- Calendarios

- Documentos

- Grupos

Establezca su perfil personal de amenazas

Comprendemos que habrá muchas personas que se sientan abrumadas por la cantidad de consejos y recomendaciones que ofrecemos. Esto tal vez le haga sentir que no hay esperanza, y que muchos de nuestros consejos son solamente para expertos en seguridad.

La realidad es que toda medida tiene su contrapartida. Usted simplemente debe definir qué es lo que le más le conviente.

- Evalúe su propio riesgo, y tolerancia al mismo, para identificar las medidas de seguridad que son más relevantes para usted

Por ejemplo: ¿siente necesario el tener que enviar todos sus mensajes de texto con cifrado de extremo a extremo mediante una aplicación específica?

- Las precauciones relativas a la seguridad pueden ir desde un cambio sencillo que se hace una sola vez, hasta la creación de nuevos hábitos a largo plazo

La seguridad requiere esfuerzo. No hacer nada es mucho más fácil que hacer el trabajo necesario para garantizarse una mayor seguridad.

- El mero hecho de que usted no comprenda la tecnología, o nunca haya escuchado nada acerca de la medida de seguridad no significa que sea algo que usted pueda (o deba) ignorar.

Ciertamente, el buen juicio siempre hace falta pero, antes de descartar una medida, vale la pena explorar un poco en internet si hay un término que no le resulte familiar.

Después de configurar su perfil personal de amenaza, podrá apreciar mucho mejor qué consejos/trucos se ajustan más a su situación.

Este curso de seguridad y privacidad del E-mail aborda a la mayoría de modelos de amenaza más comunes para usuarios finales.

Curso de concienciación acerca de la seguridad y privacidad del E-mail: Parte 1

- Proteja sus datos – tiempo de lectura: 4 min

El proteger sus datos es el primer paso para proteger su vida digital.

- Proteja su dispositivo – tiempo de lectura: 3 min

La protección de su dispositivo es el segundo paso en orden de importancia. Es importante entender que su dispositivo es el portal hacia su vida digital. Mientras más seguro sea, mayor será la efectividad de sus medidas de defensa. Una cosa muy importante para recordar es que, si su dispositivo se ve comprometido, todas las otras medidas de protección serán en vano.

- Proteja su cuenta de e-mail – tiempo de lectura: 2 min

Proteger su cuenta de e-mail es sinónimo de proteger su identidad en Internet, dado que su dirección de e-mail está asociada a prácticamente todo lo que usted hace en Internet.

- Malos hábitos de contraseñas – tiempo de lectura: 3 min

El tener buenos hábitos en la selección de contraseñas es un factor clave para robustecer todas sus defensas, tanto dentro como fuera de Internet. Existen multitud de excelentes softwares de gestión de contraseñas. Sin embargo, el evitar malos hábitos de selección de contraseñas es algo que usted mismo debería hacer.

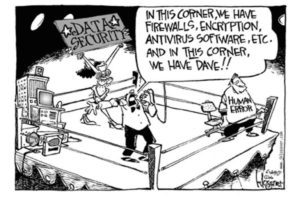

- Ingeniería Social

Los seres humanos no somos perfectos, y se considera que el error humano es el eslabón más débil en cualquier tipo de sistema de defensa. Lo que nos hace vulnerables es la tendencia a confiar en algo o alguien basándonos en ciertos criterios. Esta sección explorará brevemente cada aspecto de la Ingeniería Social.

– ¿Qué es la ingeniería social? – tiempo de lectura: 6 min

– Ingeniería Social: ¿qué es el tailgating (o «ir a rebufo»)? – tiempo de lectura: 2 min

– Ingeniería Social: ataques Quid pro Quo – tiempo de lectura: 2 min

– Ingeniería Social: ¿qué es el «baiting» (o «poner carnada»)? – tiempo de lectura: 2 min

– Ingeniería Social: ¿Qué son los pretextos? – tiempo de lectura: 3 min

– Ingeniería Social: ¿qué es el «Phishing (o «suplantación de identidad»)? – tiempo de lectura: 5 min

– Ingeniería Social: ¿qué es el «Spear Phishing»? – tiempo de lectura: 11 min

– Ingeniería Social: ¿qué es el «Vishing»? – tiempo de lectura: 5 min

– Ingeniería Social: ¿qué es el «Scareware»? – tiempo de lectura: 5 min

– Ingeniería Social: ¿qué es el «Smishing»? – tiempo de lectura: 3 min

– Consejos para evitar las maniobras de ingeniería social – tiempo de lectura: 3 min

Curso de concienciación acerca de la seguridad y privacidad del E-mail: Parte 2

- ¿Evitar que su dispositivo se convierta en zombi? – tiempo de lectura: 3 min

Ahora que hemos abarcado los diferentes aspectos de la protección de sus datos, conversemos un poco acerca de las potenciales consecuencias en caso de que su dispositivo o cuenta se vieran comprometidos. También abordaremos los pasos a seguir para evitar tales situaciones.

- Protéjase del «ransomware» – tiempo de lectura: 3 min

Otra potencial consecuencia de un dispositivo comprometido es el ransomware. Este artículo profundizará en los aspectos relacionados con esta amenaza.

- ¡Expectativas de privacidad del E-mail! – tiempo de lectura: 4 min

La innumerable cantidad de formas en las que enviamos, recibimos, almacenamos y usamos nuestros mensajes de e-mail hace que mantener y mejorar la seguridad en el e-mail sea un problema muy difícil de resolver. Este artículo le ofrece una visión general de los problemas de privacidad que se derivan de ello.

- Proteja su privacidad en Internet – tiempo de lectura: 2 min

Por último, nos gustaría cerrar este curso tocando brevemente los diversos aspectos generales de la privacidad en Internet.

Curso de concienciación acerca de la seguridad y privacidad del E-mail: Parte 3

- Proteger sus datos al cruzar fronteras – tiempo de lectura: 4 min

Es importante entender cuáles son sus derechos para poder proteger sus datos al cruzar fronteras. En este artículo hablaremos acerca de los aspectos relacionados y algunas de las medidas de protección que puede tomar.

- Proteger sus dispositivos al viajar – tiempo de lectura: 4 min

Este artículo explica en detalle cómo proteger sus dispositivos, particularmente al viajar.

- Máquina virtual: ¿por qué usarla? – tiempo de lectura: 3 min

¿Le gusta la idea de aislar su espacio de trabajo digital? En este artículo encontrará las principales razones para usar una máquina virtual o VM desde un punto de vista de seguridad y privacidad.

- ¡Pasos a seguir si le piratean su E-mail! – tiempo de lectura: 4 min

El ser cauto y seguir buenas prácticas siempre es buena idea, pero no garantiza que su cuenta esté completamente blindada Este artículo le indica algunos pasos inmediatos que puede seguir para obtener nuevamente el acceso a su cuenta y evitar futuros intentos de hackeo.

Recursos útiles

En Mailfence, no solo procuramos que nuestra plataforma sea cada vez más segura y privada, sino que también nos esforzamos porque nuestros usuarios tomen conciencia acerca de la importancia de mejorar cada vez más la seguridad y privacidad de su e-mail. A continuación le indicamos algunos enlaces directos a artículos específicos del blog de Mailfence:

- El modelo de amenaza de Mailfence

- Análisis de seguridad de alto nivel de Mailfence

- Por qué Mailfence es un excepcional servicio de webmail seguro y privado

- Informe de Transparencia y «Warrant Canary» de Mailfence

- Mailfence y la seguridad, privacidad y anonimato de los datos de los usuarios

- Fortalezca su cuenta de Mailfence

- Envíe e-mails de manera anónima con Mailfence y Tor

- Uso de una VPN y Mailfence

Estamos convencidos de que un mundo digital seguro y privado solo puede lograrse si tanto los creadores como los usuarios desempeñan sus respectivos papeles. Esperamos que este curso le sea de utilidad, y continuamos esforzándonos por hacer que sus e-mails sean cada vez más seguros y privados.

Sin embargo, si usted aún tiene algunos amigos/colegas que se pregunten el por qué tomar un curso como este, seguramente el siguiente cómic ilustrará mejor la respuesta:

Si tiene aún más preguntas, no dude en comunicárnoslas.

Síganos en twitter/reddit y manténgase actualizado en todo momento.