Die Bedeutung der Email-Sicherheit muss nicht bewiesen werden. Sie ist der Grund, warum Europa Gesetze zum Datenschutz und zur Datensicherheit erlassen hat, die zu der bekannten DSGVO geführt haben.

Eine Studie aus dem Jahr 2024 ergab, dass 94 Prozent der befragten Unternehmen in den letzten 12 Monaten Opfer einer Phishing-Attacke geworden sind!

Noch schockierender ist, dass Ransomware-Angriffe im Jahr 2023 um 84 Prozent angestiegen sind, wobei ein durchschnittlicher Lösegeldbetrag von 400.000 USD und Wiederherstellungskosten von 1,8 Millionen USD angefallen sind.

Doch wie wir in diesem Leitfaden erläutern werden, betrifft Email-Sicherheit nicht nur Unternehmen. Es gibt viele Gründe, warum Sie auch privat die Sicherheit Ihrer Emails ernst nehmen sollten. Kommen wir gleich zur Sache.

Mailfence - Erhalten Sie Ihre kostenlose, sichere E-Mail.

4.1 basierend auf 177 Benutzerbewertungen

Mailfence - Erhalten Sie Ihre kostenlose, sichere E-Mail.

4.1 basierend auf 177 Benutzerbewertungen

Was ist Email-Sicherheit?

Steigen wir direkt ein.

Unter Email-Sicherheit versteht man den Schutz von Email-Konten und deren Inhalten vor unberechtigtem Zugriff, Datenlecks und Kompromittierung.

Email-Sicherheit kann daher Folgendes umfassen:

- Tools wie Antivirensoftware, Verschlüsselungsmethoden etc.

- spezifische Richtlinien und bewährte Vorgehensweisen.

Das ultimative Ziel der Email-Sicherheit ist es, (so weit wie möglich) zu gewährleisten, dass ein Email-Konto und seine Inhalte nicht in die falschen Hände geraten. Auf Unternehmensebene bedeutet dies den Schutz von Geschäftsgeheimnissen, Unternehmensdaten wie Verkaufszahlen und internen Daten wie Mitarbeitergehältern.

Die Email-Sicherheit ist jedoch nicht auf Unternehmen beschränkt. Auf persönlicher Ebene gibt es zwei wesentliche Gründe, warum Sie Ihre Emails vor neugierigen Blicken schützen sollten:

- Personenbezogene Daten: Ihr Email-Konto enthält eine Fülle privater Informationen, die Sie mit Sicherheit geheim halten möchten, zum Beispiel Ihre Adresse und Ihre Telefonnummer, Arzttermine, Online-Einkäufe und -Abonnements, Reisepläne etc. In den falschen Händen können diese Datenpunkte zu einem Werkzeug für Ransom-Angriffe werden.

- Werbung: Je mehr Unternehmen über Sie wissen, desto besser können sie Ihnen Produkte und Dienstleistungen verkaufen, die Sie weder wollen noch brauchen. Email-Sicherheit schützt Sie also vor unerwünschter Werbung.

Die Entwicklung der Email-Sicherheit im Laufe der Jahre

Für den Versand von Emails wurde in den 1980er Jahren ein gemeinsames Protokoll namens Simple Mail Transfer Protocol (SMTP) eingeführt.

Zu dieser Zeit wurde das Internet nur von einer kleinen Anzahl von Institutionen genutzt. Die Sicherheit stand daher nicht an erster Stelle. Das Protokoll wurde nicht entwickelt, um den Inhalt einer Email zu schützen oder die Identität der Absender*innen zu überprüfen.

Als Email immer mehr genutzt wurde und das Internet sich ausweitete, wurde die mangelnde Sicherheit von SMTP zu einem großen Problem. In den 1990er Jahren waren Spam-Emails und Email-Betrug an der Tagesordnung. Es bestand ein eindeutiger Bedarf an besseren Sicherheitsprotokollen zum Schutz der Kommunikation via Email.

SSL und TLS

Mitte der 1990er Jahre wurden zwei neue Protokolle entwickelt, um die Sicherheit der Kommunikation über das Internet zu verbessern:

- Secure Sockets Layer (SSL): Dieses Protokoll ermöglicht die Verschlüsselung von Daten, wodurch es für Unbefugte schwierig wird, den Inhalt von Emails zu lesen.

- Transport Layer Security (TLS): Dieses Protokoll hat SSL später durch seine verbesserte Sicherheit abgelöst und ist zum Standard für die Verschlüsselung von Emails während der Übertragung geworden.

Wenn Sie in Ihrem Browser „https://“ sehen, bedeutet das, dass SSL/TLS zum Schutz der Verbindung verwendet wird.

SPF, DKIM und DMARC

Während der Schutz von Emails während der Übertragung wichtig ist, wurde ein anderer wichtiger Aspekt der Email-Sicherheit noch nicht untersucht.

Wenn Ihnen jemand eine Email von einer bestimmten Adresse sendet, woher wissen Sie dann, dass der*die Absender*in auch die Person ist, die er*sie vorgibt zu sein?

Wenn Sie eine Email von der Email-Adresse Ihres Bruders erhalten, wie können Sie dann auch mit tatsächlicher Sicherheit sagen, dass Ihr Bruder diese Email gesendet hat? Hier schneiden wir das Thema Email-Spoofing an, was einen sehr ernstzunehmenden Social-Engineering-Angriff ausmachen kann. Zu diesem Zweck wurden Protokolle entwickelt, um die Identität von Email-Absender*innen zu überprüfen. Hier sind die drei wichtigsten, die heute angewendet werden:

- SPF: Sender Policy Framework prüft, ob eine Email von einem autorisierten Server gesendet wird. Wenn eine Email empfangen wird, prüft der empfangende Server den SPF-Eintrag der Domain des*der Absender*in, um sicherzustellen, dass die Email von einer autorisierten Quelle stammt.

- DKIM: DomainKeys Identified Mail fügt Emails eine digitale Signatur hinzu, die vom empfangenden Server verifiziert werden kann, um sicherzustellen, dass die Email während des Transports nicht manipuliert wurde. Diese Signatur ist einzigartig für die Domain des*der Absender*in und bietet eine weitere Garantie für die Authentizität.

- DMARC: Domain-based Message Authentication, Reporting & Conformance baut auf SPF und DKIM auf. Die Methode ermöglicht es Domain-Inhaber*innen, festzulegen, wie Emails behandelt werden sollen, die SPF- oder DKIM-Prüfungen nicht bestehen. Dies trägt zum Schutz vor Phishing-Angriffen bei, indem es Email- Empfänger*innen einen Mechanismus zur Verfügung stellt, um verdächtige Emails zurückzuweisen oder unter Quarantäne zu stellen.

Über SMTP hinaus: SMTP STS

Mit der Weiterentwicklung der Email-Sicherheit wurde SMTP MTA Strict Transport Security (SMTP STS) eingeführt, um Schwachstellen bei der Email-Übertragung zu beseitigen. SMTP STS sorgt dafür, dass Emails über sichere, verschlüsselte Verbindungen versendet werden und dass diese Sicherheitsrichtlinien strikt durchgesetzt werden.

SMTP STS ermöglicht es Email-Anbietern, eine Richtlinie zu veröffentlichen, die angibt, wie Emails sicher übertragen werden sollen.

Wenn eine Email gesendet wird, ruft der sendende Server die SMTP-STS-Richtlinie der Domain des*der Empfänger*in ab, um sicherzustellen, dass die Verbindung sicher ist. Wenn die Verbindung die Anforderungen der Richtlinie nicht erfüllen kann, wird die Email nicht gesendet, was einen zuverlässigen Schutz vor Man-in-the-Middle-Angriffen bietet.

SMTP STS ist jedoch nicht das A und O der Email-Sicherheit. Das liegt insbesondere am Folgenden:

- Nachrichten bleiben im Klartext – vom Gerät des*der Absender*in bis zum SMTP-Server des*der Absender*in (vorausgesetzt, es wird kein SSL/TLS verwendet).

- Auch bei dem*der Empfänger*in bleiben die Nachrichten im Klartext – von seinem*ihrem SMTP-Server bis zu seinem*ihrem Gerät (auch hier vorausgesetzt, es wird kein SSL/TLS verwendet).

- Der SMTP-Server (sowohl auf der Seite der Absender*innen als auch der Empfänger*innen) kann die Nachrichten im Klartext sehen.

Über diese Lücken können Angreifer*innen die Vertraulichkeit und Integrität von Emails ausnutzen. Unserer Meinung nach bleibt Ende-zu-Ende-Verschlüsselung (E2EE) die Antwort (mehr dazu später in diesem Leitfaden).

Sichere Email vs. normale Email: Was ist der Unterschied?

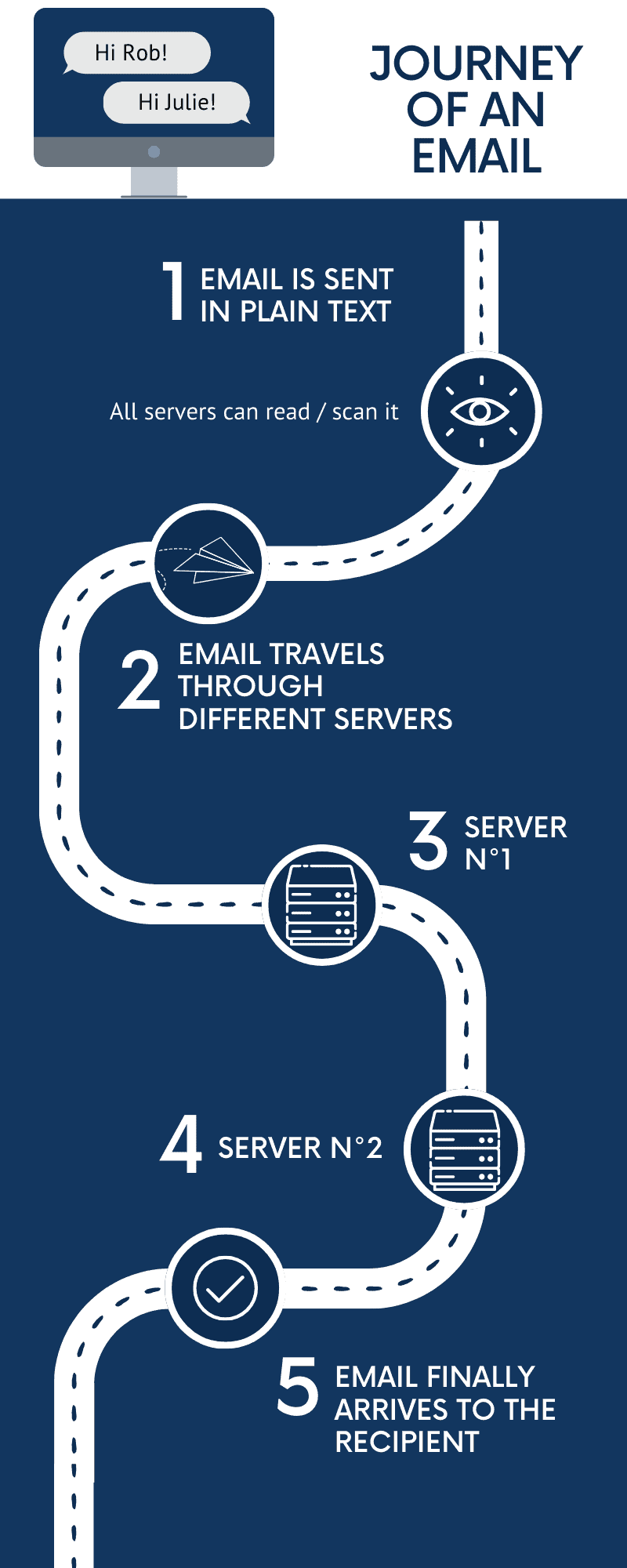

Wenn eine Email versendet wurde, läuft sie über mehrere Server, bevor sie den*die Empfänger*in erreicht. Während dieser Übertragung kann jeder, der die Email abfängt, ihren Inhalt lesen.

Bei den meisten regulären Email-Diensten wie Gmail, Yahoo und Outlook stehen Nutzungsfreundlichkeit und Komfort im Vordergrund. Funktionen wie Kalenderintegrationen, intelligente Antworten und werbebasierte Modelle sind üblich.

Dies geht jedoch oft auf Kosten der Sicherheit:

- Datensammlung und Werbung: Viele kostenlose Email-Dienste scannen die Emails der Nutzer*innen, um gezielte Werbung einzublenden. Das bedeutet, dass sie Ihre Daten lesen, verarbeiten und nutzen, um effektiveres personalisiertes Marketing zu betreiben.

- Server-Speicherung: Server speichern normale Emails in der Regel im Klartext. Wenn ein Eindringling einen Server kompromittiert, kann er direkt auf Ihre Email-Inhalte zugreifen.

Die Unternehmen behaupten zwar, dass sie Ihre Daten nicht weiterverkaufen, aber wie können Sie sich dessen sicher sein?

Wie sagt man so schön? Vertrauen ist gut, Kontrolle ist besser.

Sichere Email-Dienste verfolgen einen anderen Ansatz. Sie legen Wert auf die Sicherheit und die Privatsphäre der Nutzer*innen. Das sind die Spitzenmerkmale:

- Ende-zu-Ende-Verschlüsselung (E2EE): Mit E2EE wird Ihre Email auf Ihrem Gerät verschlüsselt und erst auf dem Gerät des*der Empfänger*in entschlüsselt. Das heißt, selbst wenn jemand die Email während der Übertragung abfängt, kann er den Inhalt ohne den Entschlüsselungscode nicht entziffern.

- OpenPGP (Pretty Good Privacy): Ein Programm zur Ver- und Entschlüsselung von Daten, das kryptografischen Datenschutz und Authentifizierung bietet. Viele sichere Email-Dienste setzen OpenPGP ein, um sicherzustellen, dass Emails vertraulich sind und von dem*der angegebenen Absender*in stammen.

- Zero-Knowledge-Architektur: Einige sichere Email-Anbieter arbeiten nach dem Zero-Knowledge-Prinzip. Das bedeutet, dass sie keinen Zugang zu den Verschlüsselungscodes der Nutzer*innen haben, was gewährleistet, dass nicht einmal der Anbieter des Diensts Ihre Emails lesen kann.

- Keine Datensammlung: Sichere Email-Dienste sehen in der Regel davon ab, die Emails ihrer Nutzer*innen zu Werbezwecken zu scannen. Sie stellen das Vertrauen der Nutzer*innen und den Datenschutz über Marketingtaktiken.

Darüber hinaus bieten sichere Email-Dienste zusätzliche Tools wie symmetrische Verschlüsselung, digitale Signaturen und mehr. Erfahren Sie, wie Mailfence einen privaten und sicheren Email-Service bietet.

9 Tipps für die Sicherheit Ihres Email-Kontos

Die Wahl eines sicheren Email-Anbieters wie Mailfence ist nur der erste Schritt. Doch Datenschutz und Sicherheit sind eine tägliche Verpflichtung und kein Schalter, den Sie einfach einmal umlegen können.

Halten Sie sich an die folgenden neun Tipps, um maximale Email-Sicherheit zu gewährleisten.

1: Starkes und einmaliges Passwort

Unser Tipp Nummer eins ist auch unser wichtigster. Und er gilt für jedes Konto, das Sie haben, nicht nur für Ihre Email.

Cyberkriminelle brauchen keine ausgefeilten Tools, um Ihr Email-Konto zu knacken, vor allem wenn Sie wissen, dass im Jahr 2024 das häufigste Passwort 123456 lautet. Es gibt zwei wichtige Richtlinien, die Sie bei der Erstellung sicherer Passwörter beachten sollten:

- Verwenden Sie keine identifizierenden Informationen wie Ihren Namen oder Ihr Geburtsdatum.

- Verwenden Sie mindestens 12 oder 14 Zeichen – je länger Ihr Passwort, desto besser.

Wenn Sie einen Passwort-Manager verwenden, verfügt dieser in der Regel über ein integriertes Tool, das Passwörter für Sie generieren kann. Verwenden Sie anderenfalls Tools zur Generierung sicherer Passwörter, wenn Ihnen selbst kein gutes einfällt, aber denken Sie daran, dass es die Länge ist, worauf Sie wirklich achten sollten.

Falls Sie mehrere Email-Adressen haben, stellen Sie sicher, dass Sie für jede Adresse ein eigenes Passwort haben. Ihr Passwort muss einzigartig sein, um die Sicherheit zu gewährleisten. Sollte also ein*e Hacker*in Ihr Passwort in die Hände bekommen, wird nur ein Konto kompromittiert.

2: Geben Sie Ihre Passwörter nicht weiter

Geben Sie niemals Passwörter weiter, weder mündlich noch schriftlich. Und noch wichtiger: Denken Sie daran, dass Sie niemals aufgefordert werden, ein Passwort per Email zu teilen. Wenn jemand behauptet, dass er es braucht, könnte es sich um einen Betrug handeln (weitere Informationen dazu unter Punkt 8).

3: Verwenden Sie die Zwei-Faktor-Authentifizierung (2FA)

Mit der Zwei-Faktor-Authentifizierung fügen Sie eine weitere Sicherheitsebene zum Schutz Ihres Email-Kontos hinzu.

Zunächst melden Sie sich mit Ihrem Nutzernamen und Passwort in Ihrem Email-Konto an. Dann leiten Sie den zweiten Anmeldeschritt ein. Durch die Nutzung einer bestimmten App wird ein Sicherheitscode generiert, mit dem Sie den Zugang zum Konto erhalten.

Selbst wenn Ihr Passwort kompromittiert wurde, braucht ein*e Hacker*in mit 2FA einen zweiten Code, um in Ihr Konto zu gelangen.

Mit anderen Worten: Ohne den 2FA-Code kann sich niemand für Ihr Email-Konto authentifizieren, selbst wenn es ihm gelingt, das Passwort für Ihr Konto zu knacken.

Sehen Sie sich diese Anleitung zur Einrichtung von 2FA in Ihrem Mailfence-Konto an. Sie können jede TOTP-App (Time-based One-Time Password, also eine Authentifizierungs-App zur Generierung von zeitbasierten Einmalcodes) Ihrer Wahl verwenden.

4: Verwenden Sie eine Ende-zu-Ende-Verschlüsselung (E2EE)

Die Ende-zu-Ende-Verschlüsselung bietet eine weitere Schutzebene.

Wenn Sie eine Email senden, können Sie die Daten verschlüsseln, um Ihre Email-Kommunikation zu schützen. Um den Inhalt Ihrer Email zu entschlüsseln, benötigen die Empfänger*innen einen bestimmten Schlüssel (oder ein geteiltes Passwort). Auf diese Weise können nur die beabsichtigten Empfänger*innen sie entschlüsseln.

E2EE kann ein wenig einschüchternd sein, wenn Sie sich zum ersten Mal damit befassen.

Deswegen haben wir einen Leitfaden für Einsteiger*innen erstellt, den Sie sich hier ansehen können.

Im Grunde haben Nutzer*innen zwei Schlüssel: einen öffentlichen und einen privaten. Der*Die Absender*in verschlüsselt die Nachricht mit dem öffentlichen Schlüssel des*der Empfänger*in. Nur der*die Empfänger*in mit seinem*ihrem privaten Schlüssel kann die Nachricht entschlüsseln.

Genau wie bei Passwörtern sollten Sie Ihren privaten Schlüssel niemals weitergeben. Wie der Name schon sagt, ist dieser Schlüssel privat – und das sollte er auch bleiben.

5: Klicken Sie nicht auf Links in Emails, ohne sie vorher zu untersuchen

Einige Hacker*innen haben eine sehr ausgeklügelte Methode, Ihnen vorzugaukeln, dass ein Link sicher ist, obwohl er es nicht ist.

Da ein Link möglicherweise nicht das ist, was er zu sein scheint, sollten Sie niemals auf einen Link in einer Email klicken, bevor Sie ihn nicht untersucht haben.

Lassen Sie zunächst Ihren Mauszeiger auf dem Link verweilen, ohne diesen anzuklicken – so können Sie die URL des Links sehen. Prüfen Sie, ob die URL mit dem in der Nachricht angezeigten Link übereinstimmt. Tun Sie das nicht, ist es für Cyberkriminelle ein Leichtes, Sie dazu zu bringen, auf einen kompromittierten Link zu klicken.

Hacker*innen können sich als jemand ausgeben, der sie nicht sind, und nach vertraulichen Informationen fragen. Selbst wenn Ihre vermeintliche Bank personenbezogene Daten wissen möchte, gibt es keinen Grund, diese per Email zu erfragen. Eine derartige Anfrage sollte eine Warnung sein. Lesen Sie hier mehr zu dieser Art von Social-Engineering-Angriffen.

6: Verknüpfen Sie keine Apps mit Ihrem Email-Konto

Wenn Sie der App eines Drittanbieters Zugriff auf Ihren Posteingang gewähren, ist das ein Risiko, da die App kompromittiert werden könnte. Cyberkriminelle könnten über die App auf Ihren Posteingang zugreifen – und dann wäre der gesamte Inhalt Ihres Postfachs zugänglich.

7: Rufen Sie niemals Ihre Emails ab, wenn Sie ein öffentliches WLAN nutzen

Eine weitere Möglichkeit, Ihr Email-Konto zu schützen, besteht darin, öffentliches WLAN zu meiden. Diese allgemein zugänglichen Netzwerke können kompromittiert werden. Auch wenn wir SSL/TLS zum Schutz vor MITM-Angriffen (Man-in-the-Middle) einsetzen, ist es immer besser, sich nicht mit nicht vertrauenswürdigen Netzwerken zu verbinden.

Nutzen Sie nach Möglichkeit mobile Daten, auch wenn dies eine langsamere Verbindung bedeutet.

8: Halten Sie sich auf dem Laufenden über die neuen Techniken der Hacker*innen

Cyberkriminelle haben fortschrittliche Techniken, um Sie dazu zu bringen, einer Email zu vertrauen, der Sie nicht vertrauen sollten. Phishing, Spear-Phishing … Diese Techniken mit den witzigen Namen könnten tatsächlich besonders schädlich sein, wenn Sie nicht aufmerksam genug sind.

Wichtig hier ist, sich zu informieren. Halten Sie sich auf dem Laufenden über neue Formen von Angriffen, indem Sie Nachrichtenartikel lesen.

Mit dem Aufkommen von KI entstehen ständig neue Formen von Cyberbedrohungen. Angreifer*innen können jetzt ganz einfach den Schreibstil und den Tonfall von jemandem kopieren, den Sie kennen – oder sogar deren Stimme. Deshalb ist es so wichtig, informiert zu bleiben.

9: Loggen Sie sich immer aus

Melden Sie sich nach einem langen Arbeitstag von Ihren verschiedenen Email-Konten ab. Dies ist besonders wichtig, wenn Sie ein öffentliches Gerät verwenden, da jeder auf Ihre privaten Daten zugreifen könnte, sobald Sie fertig sind.

Nichtsdestotrotz ist das Ausloggen eine prinzipielle Gewohnheit, die Sie beibehalten sollten, auch auf Ihren persönlichen Geräten.

In der Tat ist das Abmelden die sicherste Methode, um jeden, der versucht, auf Ihr Email-Konto zuzugreifen, zum Einloggen zu zwingen. Auf diese Weise ist Ihr Email-Konto auch bei einem Diebstahl Ihres Smartphones oder Computers durch Ihr sicheres und eindeutiges Passwort sowie 2FA geschützt.

Um Ihnen das Leben zu erleichtern, gibt es viele Plug-ins, die Sie installieren können und die Sie automatisch abmelden, wenn Sie Ihren Browser schließen.

Das war’s für diesen Leitfaden zur Email-Sicherheit!

Es gibt viele Email-Anbieter, die behaupten, „privat und sicher“ zu sein. Sogar Gmail hat kürzlich seinen Slogan zu „Vertrauliche und sichere Email ohne Kosten“ geändert!

Mailfence ist ein sicherer und privater Email-Dienst, der eine Ende-zu-Ende-Verschlüsselung von Emails mit OpenPGP sowie digitale Signierfunktionen bietet.

Alle Maßnahmen rund um Ihre privaten Schlüssel und den Inhalt von Emails werden erst dann ausgeführt, nachdem Sie als Nutzer*in den privaten Schlüssel mit der entsprechenden Passphrase, die nur Sie selbst kennt, entsperrt haben.

Eine detaillierte Analyse des Maßes an Schutz, das Mailfence bietet, finden Sie in diesem Knowledge-Base-Artikel.

Kein Email-Anbieter kann behaupten, 100 Prozent sicher zu sein – und es wird immer Kompromisse geben. Wir möchten in Bezug auf unsere Angebote offen sein, damit Sie eine fundierte Entscheidung treffen können. Wenn Sie Fragen haben, können Sie sich gerne an uns wenden: support@mailfence.com.

Ende-zu-Ende-Verschlüsselung. Was ist das und wie funktioniert es?

Symmetrische Verschlüsselung: Der einfachste Weg, wie Sie eine Email verschlüsseln