Von SMTP zu OpenPGP, S/MIME und Secure Message Escrow

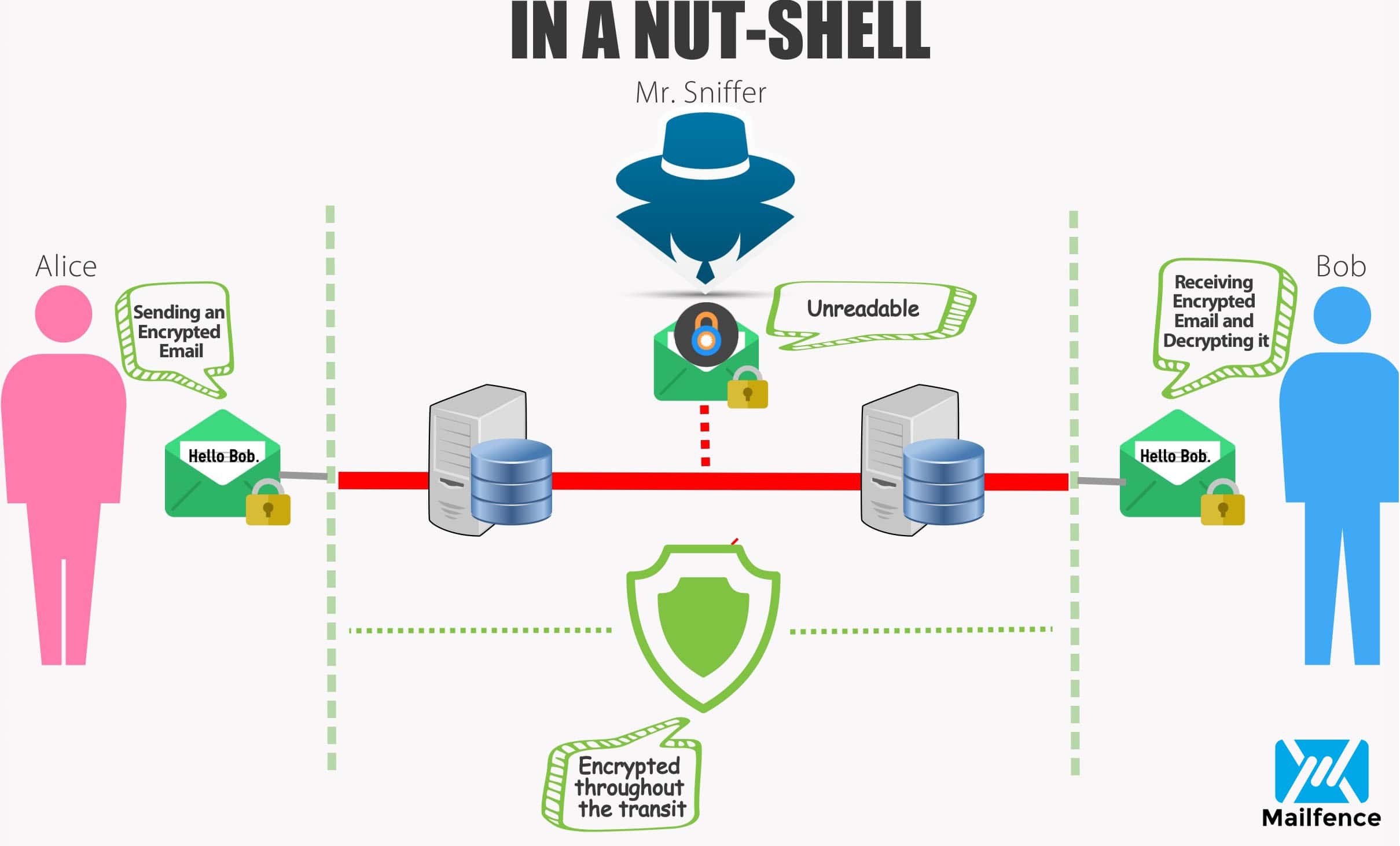

Seit Jahrzehnten sind E-Mails das Epizentrum der Online-Kommunikation. Leider wurde das zugrunde liegende Protokoll SMTP (Simple Mail Transfer Protocol), das 1982 entwickelt wurde, nicht mit dem Fokus auf Sicherheit und Datenschutz entwickelt. In diesem Blogbeitrag stellen wir Ihnen kurz einige der gängigsten Ende-zu-Ende- (E2E-) Verschlüsselungstechnologien wie OpenPGP, S/MIME, Secure Message Escrow vor, die die Sicherheit der E-Mail-Kommunikation verbessern. Wir werden uns auch mit ihren jeweiligen Vor- und Nachteilen befassen.

Mailfence – Ihre sichere Produktivitätssuite

Holen Sie sich Ihre Privatsphäre zurück mit

- Nachrichten

- Kalendern

- Dokumenten

- Gruppen

OpenPGP

Dieses Protokoll wurde 1991 von Philip Zimmermann als Pretty Good Privacy (PGP) vorgeschlagen. Im Jahr 2007 wurde es dann als OpenPGP standardisiert. Es verwendet Public-Key-Authentifizierung, um E-Mails zu signieren, zu verschlüsseln und zu entschlüsseln. Ein Absender signiert eine E-Mail mit seinem privaten Schlüssel und verschlüsselt die E-Mail mit dem öffentlichen Schlüssel des Empfängers. Der Empfänger entschlüsselt dann die E-Mail mit seinem privaten Schlüssel und verifiziert die Signatur mit dem öffentlichen Schlüssel des Absenders.

OpenPGP definiert seine eigenen Verschlüsselungsmethoden (AES , RSA ,…) und Kodierungsformate und dabei insbesondere eine Kodierungsschicht namens ASCII Armor, die es ermöglicht, dass binäre Daten in E-Mails unversehrt übertragen werden. OpenPGP kann auch mit MIME kombiniert werden.

Vorteile

– Dezentralisierung

Um darauf vertrauen zu können, dass die Empfänger tatsächlich die sind, für die sie sich ausgeben, bietet OpenPGP traditionell ein Web of Trust. Benutzer können ihre öffentlichen Schlüssel einfach als Identitätszertifikate verteilen. Es gibt keine offizielle zentralisierte Behörde, die das Delegieren von Vertrauen kontrolliert und verwaltet. Öffentliche Schlüssel müssen von anderen Benutzern überprüft werden, die die Verbindung zwischen dem Schlüssel und einer Person bestätigen.

– Unabhängigkeit

Jeder Benutzer kann ein selbst signiertes Schlüsselpaar erzeugen und den öffentlichen Schlüssel selbst verteilen. Da es keine zentrale Autorität gibt, kann ein Benutzer das Ablaufdatum aktualisieren und das Schlüsselpaar jederzeit widerrufen. Es ist kein Eingreifen eines Dritten erforderlich.

– Volle Kontrolle

Da kein Vermittler daran beteiligt ist, ein Schlüsselpaar zu generieren, es zu aktualisieren/zu verwalten, bis es abgelaufen/zurückgenommen wird – hat der Benutzer die volle Kontrolle über sein Schlüsselpaar. Außerdem steht es einem Benutzer frei, seinen öffentlichen Schlüssel auf Public-Key-Repositories hochzuladen und/oder direkt mit anderen Benutzern zu teilen. Der Mailfence Keystore macht dies ebenfalls sehr einfach.

– Anderer Verwendungszweck

OpenPGP kann auch für andere Nicht-E-Mail-Aufgaben verwendet werden, z. B. die lokale Verschlüsselung von Dokumenten oder als Signaturformat für die digitale Signatur von Nachrichten und Softwarepaketen. Die Gültigkeit von OpenPGP-Signaturen kann mit dem öffentlichen Schlüssel des Unterzeichners überprüft werden.

Nachteile

– Public-Key-Verteilung

Es gibt keine feste Plattform für die Weitergabe von OpenPGP-Public Keys. Dies macht es manchmal schwierig, sie sicher mit anderen Benutzern zu teilen. Jeder kann einen gefälschten öffentlichen Schlüssel auf einen Public Key Server (PKS) hochladen oder das Sperrzertifikat von jemandem stehlen und den öffentlichen Schlüssel sperren. Andere datenschutzrechtliche Bedenken gegen PKS bestehen ebenfalls. Dies lässt den Benutzern oft nur wenige Möglichkeiten.

– Web of Trust (WoT)

Web of Trust ist eine standardisierte Methode, um das Vertrauen in andere öffentliche Schlüssel geltend zu machen und zu verwalten. Allerdings ist WoT nicht ausreichend geeignet. So überlassen die meisten OpenPGP-konformen Lösungen den Benutzern die Verantwortung dafür, ob sie den öffentlichen Schlüsseln des Empfängers vertrauen können. Damit ist jeder für die Überprüfung von öffentlichen Schlüsseln verantwortlich.

– Benutzerfreundlichkeit

Der Mangel an benutzerfreundlichen Lösungen ist einer der Hauptgründe für die mangelnde Beliebtheit von OpenPGP. Mailfence hat sich jedoch dieser Herausforderung gestellt und OpenPGP sehr benutzerfreundlich implementiert.

> Mailfence unterstützt OpenPGP sehr umfassend.

S/MIME

S/MIME wurde 1995 ursprünglich von einigen verschiedenen IT-Security-Anbietern entwickelt. Eine überarbeitete Version wurde später in den Jahren 1998 und 1999 standardisiert. Es verwendet die Public-Key-Kryptographie, um E-Mails digital zu signieren, zu verschlüsseln oder zu entschlüsseln. Der Mechanismus bleibt derselbe wie in OpenPGP: Der Absender signiert eine E-Mail mit seinem privaten Schlüssel und verschlüsselt die E-Mail mit dem öffentlichen Schlüssel des Empfängers. Der Empfänger entschlüsselt dann die E-Mail mit seinem privaten Schlüssel und verifiziert die Signatur mit dem öffentlichen Schlüssel des Absenders.

Zu den Bausteinen gehören MIME (eine Standardmethode, um Daten in E-Mails einzubinden, mit ihren Typen/Encodierungen/….) und CMS (das binäre Format zum Verschlüsseln und Signieren von Daten).

Vorteile

– Delegieren von Vertrauen

Das Standardformat des Public-Key-Zertifikats basiert auf X.509 . Die Aufbewahrung ist bei der Root Certification Authority (CA) verankert, die eine vertrauenswürdige Behörde ist, die Schlüsselmanagement anbietet (Widerruf, Ablauf,….). Dies entlastet die Benutzer von der Überprüfung öffentlicher Schlüssel.

– Benutzerfreundlichkeit

Viele lokale E-Mail-Clients verfügen über eine integrierte S/MIME-Unterstützung, was die Benutzerfreundlichkeit erhöht. Es wurde auch in Unternehmensumgebungen mit eigener Zertifizierungsstelle weit verbreitet adaptiert.

Nachteile

– Zentralisierung

Das X.509-Modell erfordert Vertrauen zu einer zentralisierten Root-Zertifizierungsstelle. Es gab Fälle, bei denen die Benutzer die Integrität bestimmter Zertifizierungsstellen in Frage gestellt haben. Daher halten es einige Benutzer nicht gerade für ein zuverlässiges Vertrauensmodell.

– Abhängigkeit

Der Benutzer ist von der Zertifizierungsstelle abhängig, wenn es um Vorgänge wie die Verlängerung des öffentlichen Zertifikats (nach Ablauf) oder den Widerruf eines öffentlichen Zertifikats geht. Dadurch wird dem Benutzer die Kontrolle aus der Hand genommen und in die Hand der Zertifizierungsstelle gelegt.

> Mailfence unterstützt S/MIME derzeit nur zur Validierung von Signaturen eintreffender Nachrichten

Secure Message Escrow

Secure Message Escrow ist unabhängig von der Public-Key-Kryptographie und mit jedem System kompatibel. Nach der Validierung des Absenders erlaubt das System dem Absender, seine Nachricht zu verfassen. Er/sie wählt dann aus einer Reihe von Optionen (mit einem Passwort/PIN-Code) aus, wie der/die Empfänger seine Identität überprüfen sollen. Der Dienst verschlüsselt dann die Nachricht (mit dem gewählten Passwort/PIN-Code), bevor er sie speichert. Der Empfänger erhält dann eine E-Mail, die eine sichere URL enthält, die auf den Absenderdienst verweist. Der Empfänger verwendet den Link, überprüft seine Identität gemäß den Absenderangaben, gibt das Passwort/PIN-Code ein und entschlüsselt die Nachricht, um sie zu lesen.

Vorteile

– Benutzerfreundlichkeit

Es ist sowohl für den Absender als auch für den Empfänger relativ einfach zu bedienen und kann an jeden, der eine E-Mail-Adresse besitzt, zugestellt werden.

– Empfängerkontrolle

Die Nachrichten werden sicher abgelegt und nicht über das Internet gesendet. Sie werden verschlüsselt gespeichert und so lange aufbewahrt, bis sie vom Absender/Empfänger abgerufen werden, vom Absender gelöscht werden oder abgelaufen sind. Der Zugriff auf die Nachricht kann auch protokolliert werden. So ist es auch möglich zu überprüfen, ob und wann sie aufgerufen wurde.

– Erreichbarkeit des Empfängers

Nach dem Erhalt des sicheren Links kann der Empfänger von jedem Gerät (mit aktuellem Browser) auf die Nachricht zugreifen.

Nachteile

– Plattformspezifisch

Es erfordert das Vertrauen in einen bestimmten (Absender-)Service. Wenn ein Absender-Service unzuverlässig ist, kann es zu erheblichen Sicherheitsproblemen kommen.

– Abhängigkeit

Der Empfänger kann die Nachricht nicht speichern. Er kann es lediglich auf dem Portal des Absenders einsehen. Er kann sie zwar immer auf einen lokalen Speicherort kopieren, dies ist aber in verschiedenen Situationen nicht praktikabel, in denen die Empfänger dazu verpflichtet sind, systematisch alle eingehenden Nachrichten aufzuzeichnen.

> Secure Message Escrow ist in der Mailfence-Roadmap enthalten.

SMTP TLS/STARTTLS (Hinweis: Dies ist keine Ende-zu-Ende-Verschlüsselung!)

SMTP ist das Protokoll, das E-Mails vom Ursprung bis zum Ziel sendet. Transport Layer Security (TLS) ist ein kryptographisches Protokoll, das sichere Verbindungen ermöglicht. SMTP und TLS bilden zusammen einen verschlüsselten Tunnel für den ein- und ausgehenden E-Mail-Verkehr.

Der Verschlüsselungstunnel funktioniert jedoch nur, wenn sowohl der Sende- als auch der Empfangsserver „Opportunistic TLS“ (STARTTLS) unterstützen. Nur dann erhalten Sie eine sichere Übertragung von Server zu Server.

Es gibt auch SMTP STS (oder MTA STS) , was es für einen Dienst allerdings zwingend erforderlich macht, STARTTLS zu unterstützen, um eine Nachricht zu erhalten. SMTP/TLS sollte jedoch niemals mit einer Ende-zu-Ende-Verschlüsselung verwechselt werden, bei der die Ver- und Entschlüsselung ausschließlich auf dem Gerät des Benutzers erfolgt.

Hinweis: Alle der oben genannten Verschlüsselungsmethoden (OpenPGP, S/MIME, Secure Message Escrow) schützen nicht die Metadaten oder Nachrichtenheader. Es wird dringend empfohlen, immer TLS-basierte Verbindungen zu verwenden, insbesondere auf Tor (für mehr Privatsphäre und Sicherheit).

OpenPGP, S/MIME, Secure Message Escrow sind sichere E-Mail-Modelle, die ihre eigenen Vor- und Nachteile, aber auch unterschiedliche Sicherheitsstufen, Benutzerfreundlichkeit und Kompatibilität haben. Das Verständnis dieser Technologien spielt zwar eine große Rolle bei der Wahl des richtigen Modells, die endgültige Entscheidung ist aber meist eine Frage der individuellen Anforderungen und Präferenzen.

Weitere Beiträge zum Thema:

![Best_end_to_end_encryption[1] end to end encryption](https://blog.mailfence.com/wp-content/uploads/elementor/thumbs/Best_end_to_end_encryption1-qp61ybc646cjnk9ca8rnqeo88jvf4mbf9gvboln3wo.png)