Desde el SMTP al OpenPGP, pasando por el S/MIME y el Depósito Seguro de Mensajes

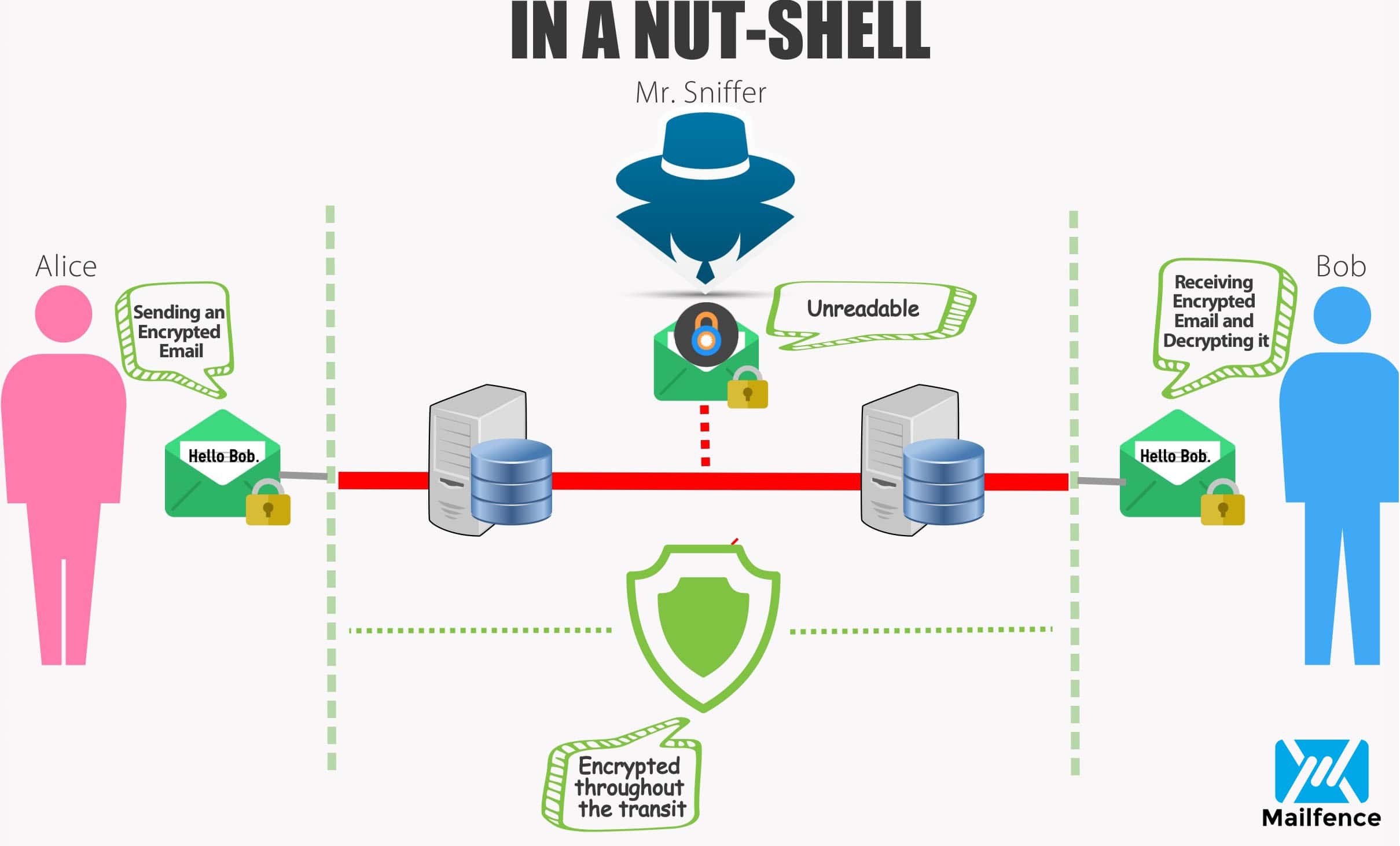

El correo electrónico ha sido, durante décadas, el epicentro de la comunicación por internet. Desgraciadamente, el protocolo subyacente, llamado SMTP (Simple Mail Transfer Protocol, o Protocolo para Transferencia Simple de Correo), que fue desarrollado en 1982, no estaba diseñado con la seguridad y la privacidad en mente. En este artículo de nuestro blog, abordaremos brevemente algunas de las tecnologías de Cifrado de Extremo a Extremo (E2EE, por las siglas en inglés de End To End Encryption), tales como OpenPGP, S/MIME, Depósito Seguro de Mensajes, etc. Y también abordaremos sus respectivos pros y contras.

OpenPGP

Este protocolo fue propuesto originalmente por Philip Zimmermann en 1991 bajo el nombre “Pretty Good Privacy” (PGP, o Privacidad Bastante Buena). Después, en el 2007, fue estandarizado bajo el nombre OpenPGP. Utiliza Criptografía de clave pública para firmar, cifrar y descifrar correos electrónicos. Un remitente firma un correo electrónico con su clave privada, y cifra el correo electrónico usando la clave pública del destinatario. Entonces, el destinatario descifra el correo electrónico usando su clave privada, y verifica la firma usando la clave pública del remitente.

El OpenPGP define sus propios métodos de cifrado (AES, RSA, …) y formatos de codificación. Especialmente una capa de codificación, llamada ASCII Armor (que significa “Armadura ASCII”), que permite a los datos binarios viajar intactos en los correos electrónicos. El OpenPGP también puede ser combinado con MIME.

Pros

– Descentralización

Para poder estar seguro de que los destinatarios realmente son quienes dicen ser, OpenPGP tradicionalmente ofrece lo que se conoce como una red de confianza. Los usuarios pueden, sencillamente, distribuir sus claves públicas como certificados de identidad. No existe una autoridad oficial centralizada que controle o gestione la delegación de confianza. Las claves públicas deben ser revisadas por otros usuarios quienes confirman la asociación existente entre la clave y un individuo.

– Independencia

Cualquier usuario puede generar un par de claves auto firmadas, y puede distribuir la clave pública directamente. Dado que no existe autoridad centralizada, un usuario puede actualizar la fecha de vencimiento de la clave y revocar el par de claves… en cualquier momento. No hace falta intervención alguna por parte de terceros.

– Control total

Como no hay intermediarios ni el proceso de generación de un par de claves, ni en su actualización o gestión hasta su fecha de vencimiento o revocación, el usuario tiene todo el control sobre su par de claves. Por otro lado, el usuario tiene la libertad de subir su clave pública a un repositorio de claves públicas y/o distribuirlo directamente a otros usuarios. La Keystore (depósito de claves) de Mailfence también vuelve esto verdaderamente fácil de hacer.

– Otros usos

El OpenPGP también puede usarse para otros propósitos no relacionadas con correo electrónico p. ej., el cifrado local de documentos, o como un formato de firma para firmar mensajes y paquetes de software digitalmente. La validez de las firmas OpenPGP puede ser verificada mediante la clave pública del firmante.

Contras

– Distribución de claves públicas

No existe una plataforma fija para la distribución de claves públicas de OpenPGP. A veces, esto hace difícil el compartirlas con otros usuarios de manera segura. Cualquier puede subir una clave pública falsa a un Servidor de Claves Públicas (PKS, del inglés Public Key Server), o robarle a alguien su certificado de revocación para luego revocar la clave pública. Asimismo, existen otros problemas relacionados con los PKS. Esto limita las opciones disponibles para los usuarios.

– Red de Confianza (WoT, del inglés Web of Trust)

Una Red de Confianza es una manera estandarizada de declarar y gestionar la confianza en otras claves públicas. Sin embargo, la WoT no está ampliamente adoptada. Por lo tanto, la mayoría de las soluciones compatibles con OpenPGP le dejan al usuario la tarea de determinar si se confía, o no, en la clave pública del destinatario. Esto hace que todos compartan la responsabilidad de revisar las claves públicas.

– Facilidad de uso

La falta de soluciones “amigables” es una de las razones fundamentales de la falta de popularidad del OpenPGP. Sin embargo, es precisamente aquí donde Mailfence ha entrado en escena, y ha logrado hacer que el OpenPGP sea fácil de usar.

> Mailfence soporta OpenPGP de manera integral.

S MIME

El S/MIME fue desarrollado originalmente por proveedores de seguridad en 1995. Una versión más refinada fue estandarizada más tarde, en 1998 y 1999. Utiliza criptografía de clave pública para firmar digitalmente, cifrar o descifrar correos electrónicos. El mecanismo es el mismo que en el OpenPGP: el remitente firma un correo electrónico con su clave privada y cifra dicho correo electrónico usando la clave pública del destinatario. Después, el destinatario descifra el correo electrónico usando su clave privada, y verifica la firma usando la clave pública del remitente.

Los bloques de construcción incluyen al MIME (auna manera estandarizada de introducir datos en correos electrónicos con sus tipos/codificaciones/…) y al CMS (el formato binario para cifrar y firmar datos).

Pros

– Delegación de confianza

El formato estandarizado del certificado de clave pública está basado en X.509. La confianza está afianzada en la Autoridad de Certificación raíz (CA, por las siglas en inglés de Certification Authority), que es una autoridad de confianza que ofrece servicios de gestión de claves (revocación, expiración, etc.). Esto les ahorra a los usuarios el trabajo de tener verificar claves públicas ellos mismos.

– Facilidad de uso

Muchos clientes de correo electrónico local vienen con soporte S/MIME integrado, lo que los hace más fáciles de usar. También goza de una amplia adopción en ambientes corporativos con una CA interna.

Contras

– Centralización

El modelo X.509 le otorga la confianza a una CA raíz centralizada. Han habido casos de usuarios que cuestionan la integridad de ciertas CA. Por tanto, algunos usuarios no lo consideran un modelo de confianza muy fiable.

– Dependencia

El usuario depende de la CA para hacer operaciones tales como renovación de certificados públicos (una vez que han caducado), o revocación de certificados públicos. Esto disminuye el control del usuario, y lo transfiere a la CA.

> Actualmente, Mailfence solamente es compatible con S/MIME para validación de firmas en mensajes entrantes.

Depósito Seguro de Mensajes

El depósito seguro de mensajes no depende de criptografía de claves públicas, y es compatible con cualquier sistema. Después de validad al remitente, el sistema le permite escribir su mensaje. Entonces, el remitente elije como verificará el destinatario su identidad, dada una gama de opciones (con una contraseña o código PIN) Posteriormente, el servicio cifra el mensaje (con la contraseña o código PIN) antes de guardarlo. Después, el recipiente recibe un correo electrónico que contiene una URL segura, que conduce al servicio del remitente. El destinatario usa el enlace, verifica su identidad según las especificaciones del usuario, e introduce la contraseña o código PIN, y entonces descifra el mensaje para poder leerlo.

Pros

– Facilidad de uso

Es relativamente fácil de usar tanto para el remitente como para el destinatario, y puede ser enviado a cualquiera que tenga una dirección de correo electrónico.

– Control por parte del remitente

Los mensajes son alojados de forma segura, en vez de enviarse a través de la internet. Se almacenan encriptados y se conservan hasta ser recuperados por el remitente/destinatario, eliminados por el remitente, o caduquen. Es posible llevar un registro de acceso a los mensajes. Así que también es posible ver si alguien lo ha visto, y cuándo.

– Accesibilidad para el destinatario

Después de recibir el enlace seguro, el destinatario puede acceder al mensaje desde cualquier dispositivo (siempre que tenga un navegador actualizado).

Contras

– Dependencia de la plataforma

Requiere que se confíe en un servicio (remitente) específico. Si un servicio de remitente no es confiable, podrían generarse situaciones de riesgo para la seguridad.

– Dependencia

El destinatario no puede guardar el mensaje. Solo puede verlo en el portal del destinatario. Por supuesto, siempre puede copiarlo localmente, pero eso no resulta práctico en una variedad de situaciones donde a los destinatarios se les obliga a llevar un registro sistemático de todos los mensajes entrantes.

> El depósito seguro de mensajes está en el itinerario de Mailfence.

SMTP TLS/STARTTLS (Nota: ¡esto no es cifrado de extremo a extremo!)

El SMTP es el protocolo que envía correos electrónicos desde el origen hasta su destino. Seguridad de Capa de Transporte (TLS, por la siglas en inglés de Transport Layer Security ) es un protocolo de criptografía que ofrece conexiones seguras. El conjunto de SMTP y TLS ofrecen un túnel cifrado para el tráfico, tanto saliente como entrante, de correo electrónico.

Sin embargo, el túnel de cifrado solamente funciona cuando tanto los servidores del remitente y el destinatario soportan Opportunistic TLS (STARTTLS). Only then will you obtain a secure delivery from server to server.

También existe el SMTP STS (o MTA STS), que hace obligatorio que un servicio soporte STARTTLS para poder recibir un mensaje. Sin embargo, nunca debe confundirse SMTP/TLS con el cifrado de extremo a extremo donde el cifrado/descifrado ocurre puramente en el dispositivo del usuario.

Nota: todos los métodos antes descritos (OpenPGP, S/MIME, Depósito Seguro de Mensajes) no protegen los metadatos o encabezados de los mensajes. Se recomienda encarecidamente siempre utilizar conexiones basadas en TLS, específicamente en Tor (para un mayor nivel de privacidad y seguridad).

OpenPGP, S/MIME y Depósito Seguro de Mensajes son modelos de correo electrónico seguro que tienen sus propias ventajas y desventajas, pero también diferentes niveles de seguridad, facilidad de uso y compatibilidad. Si bien comprender estas tecnologías juega un papel fundamental en la elección del modelo correcto, es principalmente una cuestión de las preferencias y necesidades de cada quien.

Vea también:

- Correo electrónico seguro: por qué el cifrado de extremo a extremo es su núcleo

- Cifrado de extremo a extremo y firmas digitales de Mailfence

- Buenas prácticas de cifrado con OpenPGP

- Buenas prácticas de firmado digital con OpenPGP

Síganos en twitter/reddit y manténgase actualizado en todo momento.

![Best_end_to_end_encryption[1] end to end encryption](https://blog.mailfence.com/wp-content/uploads/elementor/thumbs/Best_end_to_end_encryption1-qp61ybc646cjnk9ca8rnqeo88jvf4mbf9gvboln3wo.png)