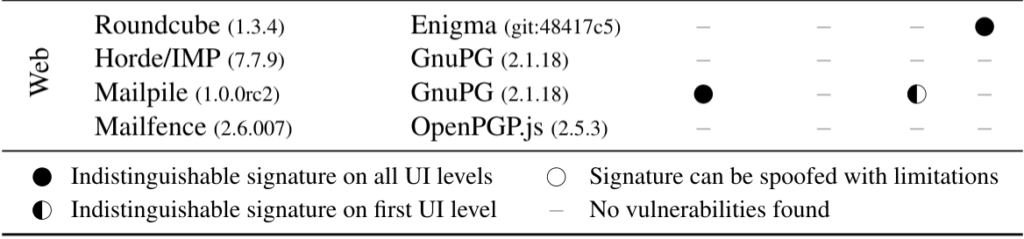

Ende April wurden eue Schwachstellen in vielen OpenPGP- und S/MIME-fähigen E-Mail-Clients bekannt gegeben. Diese Signatur-Spoofing-Schwachstellen nutzen Schwächen bei der Art und Weise aus, wie OpenPGP-Signaturen von E-Mail-Clients verifiziert werden und wie das Verifikationsergebnis dann dem Benutzer präsentiert wird. Nach unserer Analyse ist Mailfence nicht von den veröffentlichten OpenPGP-Signatur-Spoofing-Schwachstellen betroffen.

Weshalb ist Mailfence nicht von den Schwachstellen betroffen?

Das im Technical Paper beschriebene Angreifermodell läuft wie folgt ab:

- Der E-Mail-Header „Von:“ wird vom Angreifer mit bekannten Authentifizierungstechniken gefälscht.

- Der Angreifer hat mindestens eine gültige OpenPGP-Signatur erhalten, indem er frühere E-Mail-Konversationen des Benutzers gefälscht hat.

- Das Opfer auf der Empfangsseite besitzt bereits einen vertrauenswürdigen öffentlichen Schlüssel des gefälschten Absenders.

Sicherheitsforscher die folgenden Angriffsarten demonstriert:

CMS-Angriffe

Mailfence behandelt nicht das von S/MIME verwendete Containerformat, d.h. die Cryptographic Message Syntax (CMS), und ist daher von dieser Art von Angriffen nicht betroffen.

GPG API-spezifisches Problem

Mailfence verwendet die GPG-Engine nicht und ist daher nicht von GnuPG API-spezifischen Problemen betroffen.

MIME-Angriffe

Die Mailfence-Signaturprüfmethode behandelt teilweise signierte und/oder eingebettete signierte Teile in einer Multi-Part-Nachricht nicht als gültig. In den meisten Fällen werden solche Nachrichten als ungültig angesehen. Darüber hinaus ist jeder aktive Inhalt standardmäßig deaktiviert. Das bedeutet, dass beim Öffnen einer signierten Nachricht nur die gültige (korrekt erkannte) Signaturprüfung durchgeführt wird.

ID-Angriffe

Mailfence versucht nicht, die Identität der Signaturmit der Absenderadresse zu verbinden, sondern zeigt nur das Ergebnis der Signaturprüfung an. Im Zweifelsfall können Benutzer jederzeit die Identität des Unterzeichners überprüfen, indem sie auf die Signaturprüfungsnachricht klicken und sie mit der Absenderadresse abgleichen. Bezüglich der Anzeige des Feldes VON behandelt Mailfence alle Sonderzeichen korrekt, die versuchen könnten, die Benutzeroberfläche für den Benutzer zu manipulieren.

UI-Angriffe

Da Mailfence standardmäßig alle aktiven Inhalte blockiert, wird jeder Versuch, das Ergebnis der Signaturprüfung mittels z.B. HTML, CSS oder Inline-Bildern nachzuahmen, nicht erfolgreich sein. In solchen Fällen wird nur die gültige (d.h. korrekt erkannte) Signaturprüfungsmeldung angezeigt.

Empfehlungen für Benutzer, die E-Mail-Clients verwenden, die vom Signatur-Spoofing betroffen sind

Wir empfehlen Ihnen, die folgenden Risikominderungsmaßnahmen zu ergreifen, wenn Sie Ihr Mailfence-Konto mit einem der genannten betroffenen E-Mail-Clients verwenden, um sich vor Signatur-Spoofing zu schützen.

- Aktualisieren Sie Ihren OpenPGP-fähigen E-Mail-Client und/oder Ihr Plugin.

Sicherheitsexperten haben die Ergebnisse ihrer Analysen und die daraus abgeleiteten Verbesserungen an die Entwickler der betroffenen E-Mail-Client-Lösungen weitergegeben, der Prozess wird koordinierte Veröffentlichung bezeichnet. Damit ist sichergestellt, dass alle betroffenen Clients repariert werden, bevor die Probleme der Öffentlichkeit mitgeteilt werden. - Deaktivieren Sie HTML-Rendering und das Laden von Remote Content

Verhindern Sie, dass Ihr E-Mail-Client HTML darstellt und aktive Inhalte lädt. Dies führt dazu, dass jeder Versuch, Signaturprüfnachrichten zu fälschen, fehlschlägt. Bitte beachten Sie dazu die spezifische Dokumentation Ihres E-Mail-Clients, z.B. Thunderbird:

- Klicken Sie in der rechten oberen Ecke auf die Schaltfläche Menü.

- Klicken Sie auf Ansicht.

- Wählen Sie unter Nachrichtentext als die Option Klartext.

Externe Inhalte deaktivieren - Klicken Sie in der rechten oberen Ecke auf die Schaltfläche Menü.

- Klicken Sie auf Optionen.

- Wählen Sie unter Datenschutz die Option Klartext.

- Deaktivieren Sie im Abschnitt Mail-Inhalt das Kontrollkästchen Remote-Inhalt in Nachrichten zulassen.

- Es wird stets empfohlen, erprobte Praktiken zu befolgen und vorsichtig zu sein. In Bezug auf die Ergebnisse der Signaturprüfung ist es immer eine gute Idee, die Details der angezeigten Nachricht zu überprüfen (um auf Anomalien zu achten).

Als eine der sichersten und vertraulichsten E-Mail-Suiten nehmen wir Sicherheit und Datenschutz von Benutzerdaten sehr ernst und sind bestrebt, unseren Service in jeder Hinsicht zu verbessern. Kontaktieren Sie uns, wenn Sie Vorschläge oder Fragen zum OpenPGP-Signatur-Spoofing haben.

[maxbutton id=“25″ url=“https://mailfence.com/#register“]

Erfahren Sie mehr über uns auf unserer Presse-Seite.

Oder folgen Sie uns auf Twitter/Reddit und bleiben Sie stets auf dem Laufenden.

![Email_headers[1] illustration about signature spoofing](https://blog.mailfence.com/wp-content/uploads/elementor/thumbs/Email_headers1-qp612igqvytauigbzhw2dfksp8mcpa2cw29x5ksmfc.png)