El 30 de abril de 2019 se anunciaron nuevas vulnerabilidades en muchos clientes de correo electrónico compatibles con OpenPGP y S/MIME. Estas vulnerabilidades de spoofing de firmas se aprovechan de las debilidades en la manera en que las firmas de OpenPGP son verificadas por los clientes de correo electrónico, y cómo se presenta al usuario el resultado de la verificación. Nuestros análisis arrojaron que Mailfence no resulta afectado por las vulnerabilidades de spoofing de firmas de OpenPGP reveladas.

Por qué Mailfence no resulta impactado por el spoofing de firmas de OpenPGP

El modelo del atacante que se menciona en el documento técnico es este:

- El encabezado «De» del correo electrónico resulta suplantado (spoofed) por el atacante empleando técnicas de suplantación de identidad.

- El atacante ha obtenido al menos una firma válida de OpenPGP suplantando al usuario en una conversación anterior de correo electrónico.

- La víctima en el lado del destinatario ya posee una clave pública confiable del remitente suplantado.

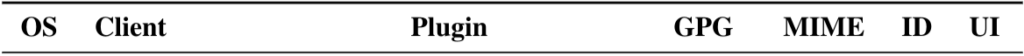

Aquí presentamos los ataques demostrados por los investigadores de seguridad:

CMS attacks

Mailfence no maneja el formato contenedor usado por S/MIME, es decir, la Sintaxis de Mensaje Criptográfico (en inglés: Cryptographic Message Syntax o CMS), y por tanto no resulta afectado por este tipo de ataques.

Problema específico con la API de GPG

Mailfence no usa el motor GPG y por tanto no resulta afectado por problemas específicamente relacionados con la API de GnuPG.

Ataques MIME

La metodología de verificación de firmas de Mailfence no considera como válidos los mensajes parcialmente firmados ni las subpartes incrustadas firmadas en mensajes de múltiples partes. En la mayoría de los casos, estos mensajes se consideran inválidos. Además, cualquier contenido activo siempre queda deshabilitado de manera predeterminada. Esto implica que, cuando usted abre un mensaje firmado, solamente se ejecuta la verificación de la firma válida (correctamente reconocida).

Ataques de ID

Mailfence no intenta vincular la identidad de la firma con la dirección del remitente, y solamente muestra el resultado de la verificación de la firma. En caso de duda, los usuarios siempre pueden verificar la identidad del firmante haciendo clic en el mensaje de verificación de la firma y comparándolo con la dirección del remitente. Y en el caso de la visualización del campo «De», Mailfence maneja correctamente cualquier carácter especial que pudiera intentar ser utilizado para manipular la presentación en la IU ante el usuario.

Ataques de IU

Como Mailfence bloquea todo el contenido activo de manera predeterminada, cualquier intento de imitar la verificación de la firma usando, por ejemplo, HTML, CSS o imágenes alineadas, no funcionará. En tales casos, solamente se mostrará el mensaje de verificación de la firma válida (es decir, la correctamente reconocida).

Recomendaciones para usuarios que emplean clientes de correo electrónico afectados por el spoofing de firmas

Le recomendamos que tome las siguientes acciones de mitigación, en caso de que usted esté usando su cuenta de Mailfence con cualquiera de los clientes de correo electrónico afectados que se indican, para poder protegerse contra el spoofing de firmas.

- Actualice su cliente y/o complemento de correo electrónico compatible con OpenPGP. Los investigadores han reportado sus hallazgos y han sugerido mejoras a los desarrolladores de los clientes afectados en un proceso que denominan «revelación coordinada». Esto tiene el propósito de garantizar que los clientes afectados puedan corregir los problemas antes de revelarlos al público.

- Desactive la renderización de HTML y la Carga de Contenido Remoto. Evite que su cliente de email renderice HTML o cargue contenido activo. Esto evitará que funcione cualquier intento de hacer spoofing a los mensajes de verificación de firmas. Por favor consulte la documentación específica de su cliente de correo electrónico al respecto. P. Ej. Thunderbird:

- En la esquina superior derecha, haga clic en el botón Menú.

- Haga clic en Ver.

- En la sección Cuerpo del Mensaje Como, elija Texto sin formato.

Desactivar el contenido externo:

- En la esquina superior derecha, haga clic en el botón Menú.

- Haga clic en Opciones.

- En Privacidad, seleccione Texto sin formato.

- En la sección Contenido del correo, desmarque la casilla Permitir contenido remoto en mensajes.

- Siempre es recomendable implementar buenas prácticas y permanecer alerta. Acerca de los resultados de las verificaciones contra el spoofing de firmas, verificar los detalles del mensaje mostrado (para identificar cualquier anormalidad) siempre es buena idea.

Como somos uno de los paquetes de webmail seguro y privado más relevantes, nos tomamos muy en serio la seguridad y privacidad de los datos de nuestros usuarios, y siempre procuramos mejorar nuestro servicio de todas las formas posibles. Contáctenos si tiene preguntas o sugerencias acerca del spoofing de firmas de OpenPGP.

[maxbutton id=»30″]

Síganos en twitter/reddit y manténgase actualizado en todo momento.

– Mailfence Team

![Email_headers[1] illustration about signature spoofing](https://blog.mailfence.com/wp-content/uploads/elementor/thumbs/Email_headers1-qp612igqvytauigbzhw2dfksp8mcpa2cw29x5ksmfc.png)