A importância da segurança de e-mail não precisa ser comprovada. Essa é a razão pela qual a Europa estabeleceu leis de privacidade e segurança de dados, o que por sua vez levou a criação do GDPR.

Um estudo da 2024 mostrou que 94% das organizações entrevistadas foram vítimas de ataques de phishing nos últimos 12 meses!

Mais chocante, os ataques de ransomware aumentaram 84% em 2023, com um valor médio de resgate de US$ 400.000 e US$ 1,8 milhão em custos de recuperação.

No entanto, como exploraremos neste guia, a segurança de e-mail não é apenas uma questão corporativa. Como indivíduo, existem muitos motivos pelos quais você deve levar a sua segurança de e-mail a sério.

Portanto, sem mais delongas, vamos nos aprofundar no assunto.

Mailfence - Obtenha seu e-mail seguro e gratuito.

4.1 baseado em 177 avaliações de usuários

O que é segurança de e-mail?

Vamos direto ao assunto.

A segurança de e-mail é a prática de proteger as contas de e-mail e seu conteúdo contra acessos não autorizados, vazamentos ou comprometimento.

Portanto, a segurança de e-mail pode incluir:

- Ferramentas, como software antivírus, métodos de criptografia, etc;

- Políticas específicas e práticas recomendadas a serem seguidas.

O objetivo final da segurança de e-mail é garantir (tanto quanto possível) que uma conta de e-mail e seu conteúdo não caiam em mãos erradas. A nível corporativo, isso significa proteger segredos comerciais, dados da empresa, como números de vendas, e dados internos, como a remuneração dos funcionários.

No entanto, a segurança de e-mail não se limita às empresas. A nível pessoal, existem dois motivos principais pelos quais você deve proteger seus e-mails de olhares curiosos:

- Informações pessoais: sua conta de e-mail contém uma grande quantidade de informações particulares que devem ser mantidas em sigilo, como seu endereço e número de telefone, consultas médicas, compras e assinaturas on-line, planos de viagem etc. Nas mãos erradas, esses pontos de dados podem se tornar uma ferramenta para chantagem.

- Publicidade: Quanto mais as empresas souberem sobre você, melhor poderão lhe vender produtos e serviços que você não quer ou não precisa. Portanto, a segurança de e-mail protege você contra publicidade indesejada.

A evolução da segurança de e-mail ao longo dos anos

Para enviar e-mails, um protocolo comum foi adotado na década de 1980, chamado Simple Mail Transfer Protocol (SMTP).

Naquela época, a Internet era usada apenas por um pequeno número de instituições. Portanto, a segurança não era a principal preocupação. O protocolo não foi projetado para proteger o conteúdo de um e-mail ou para verificar a identidade do remetente.

À medida que o uso de e-mail cresceu e a Internet se expandiu, a falta de segurança no SMTP tornou-se um problema significativo. Na década de 1990, os e-mails de spam e as fraudes por e-mail eram desenfreados. Havia uma clara necessidade de melhores protocolos de segurança para proteger as comunicações por e-mail.

SSL e TLS

Em meados da década de 1990, dois novos protocolos foram desenvolvidos para melhorar a segurança das comunicações pela Internet:

- Secure Sockets Layer (SSL): esse protocolo permitiu a criptografia de dados, dificultando a leitura do conteúdo dos e-mails por pessoas não autorizadas.

- Transport Layer Security (TLS): esse protocolo substituiu o SSL mais tarde, oferecendo segurança aprimorada e se tornou o padrão para criptografar e-mails em trânsito.

Quando você vir “https://” no navegador, isso significa que SSL/TLS está sendo usado para proteger a conexão.

SPF, DKIM e DMARC

Embora a proteção do e-mail em trânsito seja importante, outro aspecto fundamental da segurança de e-mail ainda não havia sido analisado.

Quando alguém lhe envia um e-mail de um determinado endereço, como você sabe que essa pessoa é quem diz ser?

Se você receber um e-mail do endereço de e-mail de seu irmão, como pode ter certeza de que ele enviou esse e-mail? A falsificação de endereços de e-mails de spoofing e pode ser um ataque de engenharia social muito sério.

Para evitar este problema, foram desenvolvidos protocolos para verificar a identidade dos remetentes de e-mail. Aqui estão os três principais que estão sendo aplicados atualmente:

- SPF: o Sender Policy Framework verifica se o e-mail foi enviado a partir de um servidor autorizado. Quando um e-mail é recebido, o servidor de recebimento verifica o registro SPF do domínio do remetente para garantir que o e-mail seja proveniente de uma fonte autorizada.

- DKIM: O DomainKeys Identified Mail adiciona uma assinatura digital aos e-mails, que pode ser verificada pelo servidor receptor para garantir que o e-mail não tenha sido adulterado durante o trânsito. Essa assinatura é exclusiva do domínio do remetente, o que garante ainda mais a autenticidade.

- DMARC: Domain-based Message Authentication, Reporting & Conformance baseia-se no SPF e no DKIM, permitindo que proprietários de domínios especifiquem como os e-mails que não passam nas verificações do SPF ou do DKIM devem ser tratados. Isso ajuda na proteção contra ataques de phishing, fornecendo um mecanismo para que os receptores de e-mail rejeitem ou coloquem em quarentena e-mails suspeitos.

Além do SMTP: SMTP STS

Como a segurança de e-mail continuou a evoluir, o SMTP MTA Strict Transport Security (SMTP STS) foi introduzido para resolver as vulnerabilidades na transmissão de e-mails. O SMTP STS garante que os e-mails sejam enviados por conexões seguras e criptografadas e que essas políticas de segurança sejam rigorosamente aplicadas.

O SMTP STS funciona permitindo que os provedores de serviços de e-mail publiquem uma política que especifique como os e-mails devem ser transmitidos com segurança. Quando um e-mail é enviado, o servidor de envio recupera a política SMTP STS do domínio do destinatário para garantir que a conexão seja segura. Se a conexão não puder atender aos requisitos da política, o e-mail não será enviado, fornecendo proteção robusta contra ataques do tipo man-in-the-middle.

No entanto, o SMTP STS não é o ponto central da segurança de e-mail. Em particular:

- As mensagens permanecerão em texto simples, do dispositivo do remetente até chegarem ao servidor SMTP do respectivo remetente (supondo que não haja SSL/TLS).

- As mensagens permanecerão em texto claro, desde o servidor SMTP do destinatário até chegar ao dispositivo do destinatário (supondo que não haja SSL/TLS).

- o servidor SMTP (tanto do lado do remetente quanto do destinatário) poderá visualizar a mensagem em texto claro.

É nessas lacunas que os adversários poderão explorar com sucesso a confidencialidade e a integridade dos e-mails. Em nossa opinião, a criptografia de ponta a ponta (E2EE) continua sendo a resposta (mais sobre isso adiante neste guia).

E-mail seguro vs. e-mail comum: Qual é a diferença?

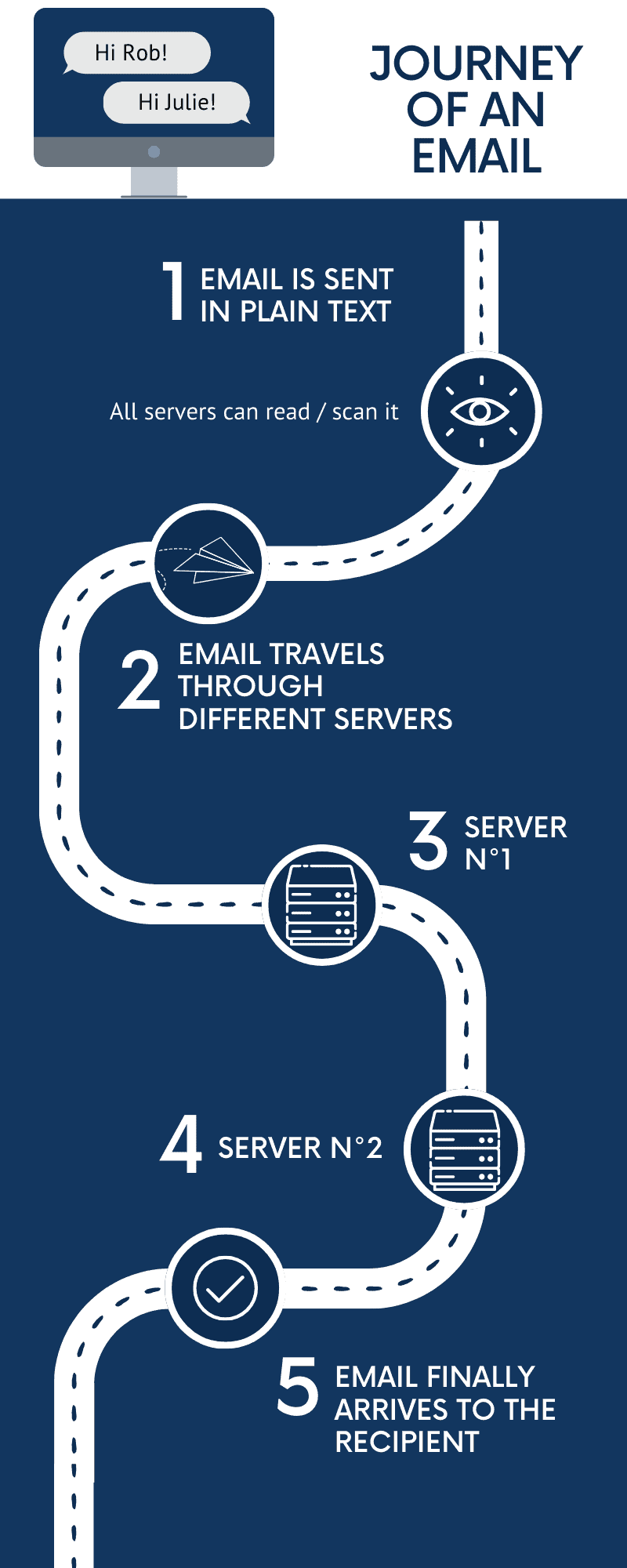

Quando um e-mail é enviado, ele passa por vários servidores antes de chegar ao destinatário. Durante esse trânsito, qualquer pessoa que o intercepte pode ler seu conteúdo.

A maioria dos serviços de e-mail comuns, como Gmail, Yahoo e Outlook, prioriza a usabilidade e a conveniência. Recursos como integrações de calendário, respostas inteligentes e modelos baseados em publicidade são comuns.

No entanto, isso geralmente tem um custo de segurança:

- Mineração de dados e publicidade: muitos serviços de e-mail gratuitos examinam os e-mails dos usuários para exibir publicidade direcionada. Isso significa que eles leem, processam e usam seus dados para usar o marketing personalizado de forma mais eficaz.

- Armazenamento no servidor: os servidores normalmente armazenam e-mails comuns em texto simples. Se um invasor comprometer um servidor, ele poderá acessar diretamente o conteúdo do seu e-mail.

Embora as empresas possam dizer que não revendem suas informações, como você pode ter certeza?

Como diz o ditado: não confie, verifique.

Os serviços de e-mail seguro adotam uma abordagem diferente. Eles enfatizam a segurança e a privacidade do usuário. Aqui estão os recursos de destaque:

- Criptografia de ponta a ponta (E2EE): Com a E2EE, seu e-mail é criptografado no seu dispositivo e só é descriptografado no dispositivo do destinatário. Isso significa que, mesmo que alguém intercepte o e-mail durante o trânsito, não poderá decifrar seu conteúdo sem a chave de descriptografia.

- OpenPGP (Pretty Good Privacy): Um programa de criptografia e descriptografia de dados que oferece privacidade e autenticação criptográficas. Muitos serviços de e-mail seguro usam o OpenPGP para garantir que os e-mails sejam privados e que tenham origem no remetente declarado.

- Arquitetura de conhecimento zero: Alguns provedores de e-mail seguro operam com base em um princípio de conhecimento zero. Isso significa que eles não têm acesso às chaves de criptografia dos usuários, garantindo que nem mesmo o provedor de serviços possa ler seus e-mails.

- Sem mineração de dados: Os serviços de e-mail seguro normalmente não examinam os e-mails dos usuários em busca de publicidade. Eles priorizam a confiança do usuário e a proteção de dados em relação às táticas de marketing.

Além disso, os serviços de e-mail seguro geralmente oferecem ferramentas adicionais, como criptografia simétrica, assinaturas digitais e muito mais. Confira os links a seguir para saber como o Mailfence oferece um serviço de e-mail privado e seguro.

9 dicas para manter sua conta de e-mail segura

A escolha de um provedor de e-mail seguro, como o Mailfence, é apenas a primeira etapa. A privacidade e a segurança são um compromisso diário, não algo que pode ser acionado apenas uma vez.

Para garantir a sua máxima segurança de e-mail, siga nossas 11 dicas listadas abaixo.

#Nº 1: Senha forte e exclusiva

Nossa dica número um é também a mais importante. E isso se aplica a qualquer conta que você tenha, não apenas ao seu e-mail.

Os criminosos cibernéticos não precisam de ferramentas elaboradas para invadir sua conta de e-mail, especialmente quando se sabe que a senha mais comum em 2024 é 123456. Há duas diretrizes principais a serem seguidas para criar senhas fortes:

- Não use informações de identificação, como seu nome ou data de nascimento;

- Use pelo menos 12 ou 14 caracteres, mas quanto mais longo, melhor.

Se você usa um gerenciador de senhas, ele geralmente tem uma ferramenta integrada que pode gerar senhas para você. Caso contrário, use ferramentas para gerar senhas fortes se você não conseguir pensar em uma boa senha, mas lembre-se de que o comprimento é o que realmente importa para você.

No caso de vários endereços de e-mail, certifique-se de que você tenha uma senha específica para cada um deles. Sua senha precisa ser exclusiva para garantir segurança. Portanto, caso um hacker a obtenha, apenas uma conta será comprometida.

#Nº 2: Não compartilhe senhas

Nunca compartilhe senhas, nem oralmente, nem por escrito. Mais importante ainda, lembre-se de que você nunca será solicitado a compartilhar uma senha por e-mail. Se alguém estiver alegando que precisa dela, pode ser um golpe (consulte o item 8 para obter mais informações).

#Nº 3: Use a autenticação de dois fatores (2FA)

Ao usar a autenticação de dois fatores, você adiciona outra camada de segurança para proteger sua conta de e-mail. Primeiro, você faz login na sua conta de e-mail usando seu nome de usuário e senha. Em seguida, você inicia a segunda etapa de login. Ao usar um aplicativo específico, outro código de segurança será gerado para permitir a entrada na conta.

Com a 2FA, mesmo que sua senha seja comprometida, um hacker ainda precisará de um segundo código para entrar na sua conta.

Em outras palavras, será impossível para qualquer pessoa se autenticar na sua conta de e-mail sem o código TFA, mesmo que ela consiga descobrir a senha da sua conta.

Confira este guia para configurar a 2FA em sua conta do Mailfence. Você pode usar qualquer aplicativo TOTP de sua escolha.

#Nº 4: Use a criptografia de ponta a ponta (E2EE)

A criptografia de ponta a ponta acrescenta outra camada de proteção aos seus e-mails.

Ao enviar um e-mail, você pode optar por criptografar os dados para proteger sua comunicação por e-mail. Para descriptografar o conteúdo do seu e-mail, o destinatário precisará de uma chave específica (ou de uma senha compartilhada). Dessa forma, somente o destinatário pretendido poderá descriptografá-la.

O E2EE pode ser um pouco assustador quando você começa a aprender sobre ele.

Por isso, criamos um guia para iniciantes, que você pode conferir aqui.

Basicamente, os usuários têm duas chaves: uma pública e uma privada. O remetente criptografa a mensagem com a chave pública do destinatário. Somente o destinatário, com sua chave privada, pode descriptografar a mensagem.

Assim como as senhas, você nunca deve compartilhar sua chave privada. Como o nome sugere, essa chave é e deve permanecer privada.

#Nº 5: Não clique em links enviados por e-mail sem investigar

Alguns hackers têm uma maneira muito sofisticada de induzir você a acreditar que um link é seguro quando não é.

Como um link pode não ser o que parece, nunca clique em um link sem antes de investigar.

Primeiro, ao posicionar o mouse sobre o link sem clicar, você poderá ver o URL do link. Portanto, verifique se ele corresponde ao link digitado na mensagem. Se você não fizer isso, é fácil para os criminosos cibernéticos induzi-lo a clicar em um link comprometido.

Os hackers podem fingir ser alguém que não são e solicitar informações confidenciais. Mesmo que o que parece ser o seu banco esteja solicitando dados pessoais, não há motivo para que eles os solicitem por e-mail. Esse tipo de solicitação deve ser um aviso. Saiba mais sobre esses tipos de ataques de engenharia social aqui.

#Nº 6: Evite conectar aplicativos à sua conta de e-mail

Conceder a um aplicativo de terceiros acesso à sua caixa de entrada é um risco, pois o aplicativo pode estar comprometido. Um criminoso cibernético pode acessar sua caixa de entrada por meio do aplicativo. Assim, você poderá acessar todo o conteúdo da sua caixa de entrada.

#Nº 7: Nunca acesse e-mails quando estiver usando Wi-Fi público

Outra maneira de proteger sua conta de e-mail é evitar o Wi-Fi público. Eles podem ser comprometidos. Embora empreguemos SSL/TLS para proteger contra ataques MITM, é sempre melhor evitar a conexão com redes não confiáveis. Quando possível, use dados móveis, mesmo que isso signifique uma conexão mais lenta.

#Nº 8: Mantenha-se atualizado com as novas técnicas dos hackers

Os criminosos cibernéticos têm técnicas avançadas para induzi-lo a confiar em um e-mail que você não deveria. Phishing, spear phishing, … Essas técnicas com nomes engraçados podem, na verdade, ser especialmente prejudiciais se você não prestar atenção suficiente.

O segredo aqui é você se informar. Mantenha-se atualizado sobre as novas formas de ataques lendo artigos de notícias.

Com o advento da IA, novas formas de ameaças cibernéticas estão surgindo constantemente. Os invasores agora podem copiar facilmente o estilo de escrita e o tom de voz de alguém que você conhece, ou até mesmo a voz dessa pessoa. Por isso, é fundamental que você se mantenha informado.

#Nº 9: Sempre faça o logout

Após um longo dia de trabalho, faça logout de sua conta de e-mail. Isso é especialmente importante quando se usa um dispositivo público, pois qualquer pessoa pode acessar suas informações privadas quando você terminar.

No entanto, fazer o logout é um hábito de princípio a ser mantido, mesmo em um dispositivo pessoal. Na verdade, fazer logout é a maneira mais segura de obrigar qualquer pessoa que tente acessar sua conta de e-mail a fazer login. Dessa forma, se o seu telefone ou computador for roubado, sua conta de e-mail ainda estará protegida por sua senha forte e exclusiva e pela 2FA.

Para facilitar a sua vida, há muitos plug-ins que você pode instalar para fazer o logout automaticamente quando fechar o navegador.

Isso é tudo neste guia de segurança de e-mail!

Há muitos provedores de e-mail no mercado que afirmam ser “privados e seguros”. Até mesmo o Gmail mudou recentemente seu slogan para “E-mail privado e seguro sem custo”!

O Mailfence é um serviço de e-mail seguro e privado que oferece e-mail com criptografia de ponta a ponta usando OpenPGP e recursos de assinatura digital. Todas as operações relacionadas às suas chaves privadas e aos corpos dos e-mails são realizadas depois que o usuário desbloqueia a chave privada com a respectiva frase secreta que somente ele conhece.

Para obter uma análise detalhada do nível de proteção oferecido pelo Mailfence, você pode consultar este artigo da Base de Conhecimento.

Nenhum provedor de e-mail pode afirmar que é 100% seguro, e sempre haverá um preço a pagar. Gostamos de ser transparentes sobre nossos serviços para que você possa tomar uma decisão informada. Se tiver alguma dúvida, sinta-se à vontade para entrar em contato conosco pelo e-mail support@mailfence.com

Leia mais:

Criptografia de ponta a ponta. O que é e como funciona?

Criptografia simétrica: A maneira mais fácil de criptografar um e-mail