Password-Spraying-Angriffe sind eine immer häufiger auftretende Cybersicherheits-Bedrohung. Die meisten Menschen sind sich jedoch nicht bewusst, worum es sich dabei handelt und wie sie funktionieren.

In diesem Leitfaden erfahren Sie alles, was Sie über Password Spraying wissen müssen. Wir erklären, wie solche Angriffe funktionieren, wie Sie erkennen können, ob Sie angegriffen werden, und wie Sie sich in Zukunft davor schützen können.

Steigen wir direkt ein!

Mailfence – Ihre sichere Produktivitätssuite

Holen Sie sich Ihre Privatsphäre zurück mit

- Nachrichten

- Kalendern

- Dokumenten

- Gruppen

Password-Spraying-Angriffe in aller Kürze

Die meisten Menschen sind mit traditionellen Brute-Force-Angriffen vertraut. Dabei wird ein einzelnes Konto zum Ziel von Tausenden oder sogar Millionen versuchter Passworteingaben.

Beim Password Spraying hingegen werden einige häufig verwendete Passwörter in vielen Konten ausprobiert.

Diese Methode wird oft nicht entdeckt und stellt sowohl für Privatpersonen als auch für Unternehmen eine große Herausforderung dar. Der Angriff nutzt die Tendenz der Nutzenden aus, schwache, häufig verwendete Passwörter zu wählen.

Lassen Sie uns genauer untersuchen, wie diese Angriffe funktionieren.

Wie funktioniert ein Password-Spraying-Angriff?

Ein Password-Spraying-Angriff umfasst in der Regel die folgenden Schritte:

Eine Datenbank mit Benutzernamen zusammenstellen

Bevor sie ihre Passwort-Spraying-Attacke starten, müssen die Angreifenden ihre Opfer auswählen. Dies geschieht in Form einer Liste mit Benutzernamen (üblicherweise E-Mail-Adressen). In der Regel wird diese Liste durch verschiedene Mittel wie Social Engineering sowie durch Leaks und Sicherheitslücken erstellt und wird im Darknet zum Verkauf angeboten.

Hacker*innen können auch Scraping einsetzen, wobei automatisierte Tools verwendet werden, um große Mengen an Daten auf Websites zu sammeln. Diese Web Scraper durchforsten Webseiten, Foren, Social-Media-Profile etc. und extrahieren eine Liste aller E-Mail-Adressen, die sie finden konnten.

Eine Liste der gängigen Passwörter erstellen

Parallel dazu müssen die Angreifenden eine Liste mit gängigen Passwörtern wie „123456“, „Passwort“ oder „qwertz123456789“ erstellen.

Diese Listen sind auch im Darknet zu finden. Es gibt auch einen ganzen Wikipedia-Eintrag, der sich mit den häufigsten Passwörtern beschäftigt. Wenn Sie also ein Passwort nutzen, das in dieser Liste zu finden ist, sollten Sie es so schnell wie möglich ändern.

Starten des Angriffs

Sobald Angreifende eine Liste von Benutzernamen und Passwörtern haben, können sie damit beginnen, Konten anzugreifen. Im Gegensatz zu Brute-Force-Angriffen, bei denen versucht wird, durch wiederholte Versuche auf das richtige Passwort zu kommen, zielt das Password Spraying auf eine große Anzahl von Konten ab, für die jeweils nur eine Handvoll gängiger Passwörter ausprobiert wird.

Dieser Ansatz ist sehr effektiv, da er verhindert, dass Sicherheitssysteme ausgelöst werden, die Konten nach mehreren Fehlversuchen sperren.

Angreifende könnten zum Beispiel beschließen, Facebook-Konten ins Visier zu nehmen. Für jeden Benutzernamen in ihrer Liste probieren sie eine Handvoll Passwörter aus ihrer zweiten Liste aus. Wenn keines funktioniert, gehen sie zum nächsten Benutzernamen über.

Wenn die Anzahl der erlaubten Versuche öffentlich zugänglich ist, können sie ihren Angriff weiter verfeinern. Facebook zum Beispiel sperrt Ihr Konto nach fünf Fehlversuchen. Wenn Angreifende dies wissen, können sie sich auf vier Versuche beschränken, bevor sie zum nächsten Benutzernamen übergehen.

Natürlich ist dieser gesamte Prozess mit speziellen Tools automatisiert. Die Angreifenden werden erst benachrichtigt, wenn es ihnen gelingt, in ein Konto einzudringen.

Password Spraying im Vergleich zu anderen Brute-Force-Angriffen

Password Spraying mag auf den ersten Blick anderen Brute-Force-Angriffen ähneln, aber es gibt entscheidende Unterschiede.

Herkömmliche Brute-Force-Angriffe bombardieren ein einzelnes Konto mit unzähligen Passwortkombinationen, bis das richtige gefunden wird. Diese Methode ist auffällig und kann leicht entdeckt werden.

Solche Angriffe führen oft dazu, dass das Zielkonto aufgrund mehrerer Fehlversuche gesperrt wird.

Das Password Spraying hingegen ist ein weniger auffälliger, kalkulierterer Ansatz. Es wird oft als eine „langsame und leise“ Taktik betrachtet. Anstatt sich auf die Rechenleistung zu verlassen, nutzt das Password Spraying die menschliche Neigung, schwache Passwörter zu wählen und sie in verschiedenen Konten wiederzuverwenden.

Ein weiterer wichtiger Unterschied liegt in den Zielen. Brute-Force-Angriffe konzentrieren sich in der Regel auf hochwertige Konten, wie die von Administrator*innen oder Führungskräften. Im Gegensatz dazu zielt Password Spraying oft auf ein breiteres Spektrum von Konten ab, was die Wahrscheinlichkeit erhöht, dass mindestens ein Konto kompromittiert wird.

So erkennen Sie, dass Sie angegriffen werden

Die Erkennung eines Password-Spraying-Angriffs kann aufgrund seiner heimlichen, verstohlenen Natur schwierig sein. Es gibt jedoch einige Anzeichen, die auf einen laufenden oder erfolgreichen Angriff hindeuten können.

- Ungewöhnliche Anmeldeversuche: Eine plötzliche Häufung von Login-Versuchen in mehreren Konten, insbesondere von unbekannten IP-Adressen oder Standorten, ist ein häufiges Anzeichen für einen Password-Spraying-Angriff.

Wenn Sie eine Zunahme der fehlgeschlagenen Anmeldeversuche feststellen, gerade bei denen mit häufig verwendeten Passwörtern, könnte dies auf einen Angriff hindeuten. - Kontosperrungen: Auch wenn Angreifende versuchen, das Auslösen von Sperren zu vermeiden, kann ein schlecht ausgeführter Angriff dennoch dazu führen, dass mehrere Konten gleichzeitig gesperrt werden. Wenn dies geschieht, könnte dies ein Anzeichen für den Versuch eines Password-Spraying-Versuchs sein.

- Zugriffsprotokolle: Die Überprüfung von Zugriffsprotokollen auf unregelmäßige Muster, wie zum Beispiel mehrere Anmeldeversuche von derselben IP-Adresse, die auf verschiedene Konten abzielen, kann bei der Erkennung eines Password-Spraying-Angriffs helfen. Achten Sie auf Abweichungen vom normalen Anmeldeverhalten, speziell zu ungewöhnlichen Zeiten oder aus unerwarteten Regionen.

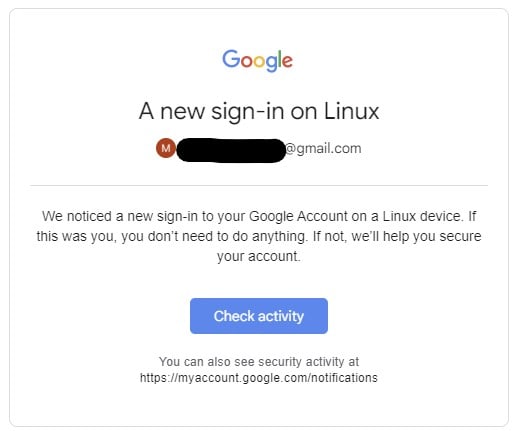

- Sicherheitswarnungen: Viele moderne Sicherheitstools können Anomalien im Zusammenhang mit Password Spraying erkennen. Facebook und Google alarmieren Sie regelmäßig, wenn sie eine Anmeldung bemerken, die verdächtig aussieht.

Wie kann ich mich in Zukunft schützen?

Bis jetzt haben wir ein ziemlich erschreckendes Bild von Password-Spraying-Angriffen gezeichnet. Es gibt jedoch einige Maßnahmen, mit denen Sie verhindern können, dass Sie dieser Taktik zum Opfer fallen.

Verwenden Sie starke, unkalkulierbare Passwörter

Dies ist DER effektivste Schutz gegen einen Password-Spraying-Angriff. Verwenden Sie lange, komplexe Passwörter, die keine häufig vorkommenden Wörter oder leicht zu erratende Muster enthalten. Eine Mischung aus Buchstaben, Zahlen und Sonderzeichen kann das Knacken Ihrer Passwörter erheblich erschweren. Weitere Tipps finden Sie in unserem ultimativen Passwort-Leitfaden.

Verwenden Sie einen Passwort-Manager

Sich lange, komplexe und eindeutige Passwörter zu merken ist für so gut wie jeden unmöglich. Sie können Passphrasen verwenden, an die Sie sich besser erinnern können. Aber selbst dann müssen Sie sich immer noch Dutzende von ihnen merken.

Deshalb empfehlen wir Ihnen die Verwendung eines Passwort-Managers. Von diesen gibt viele verschiedene Arten, von denen jede ihre Vor- und Nachteile hat. Informieren Sie sich also, bevor Sie sich für einen entscheiden.

Aktivieren Sie die Multi-Faktor-Authentifizierung (MFA)

MFA (oft einfach 2FA genannt) erfordert mehr als nur ein Passwort für den Zugang. Es handelt sich dabei um eine zweite Sicherheitsebene, bei der Sie aufgefordert werden, nach Ihrem Hauptpasswort ein Einmalpasswort (OTP) einzugeben. Selbst wenn ein*e Angreifer*in Ihr Passwort errät, benötigt er*sie den zweiten Code, um Zugang zu Ihrem Konto zu erhalten.

Behalten Sie Ihre Konten im Auge und überprüfen Sie sie regelmäßig

Überwachen Sie Ihre Konten und Protokolle genau auf ungewöhnliche Aktivitäten. Das Einrichten von Warnmeldungen für mehrere fehlgeschlagene Anmeldeversuche oder Anmeldungen von unerwarteten Orten kann Ihnen helfen, potenzielle Angriffe frühzeitig zu erkennen.

Wenn Sie eine Benachrichtigung über eine verdächtige Anmeldung erhalten, nehmen Sie sie ernst und überprüfen Sie sie.

Informieren Sie Nutzende über Password Spraying und Sicherheitspraktiken

Es ist wichtig, dass jeder in Ihrer Organisation die Wichtigkeit starker, eindeutiger Passwörter versteht. Regelmäßige Schulungen können gute Gewohnheiten verstärken und die Sicherheit zu einer Priorität machen.

Sichern Sie administrative Konten

Konten mit administrativen Rechten sind oft das Hauptziel von Password-Spraying-Angriffen. Stellen Sie sicher, dass diese Konten mit dem höchsten Schutzniveau gesichert sind, einschließlich der Verwendung von MFA und regelmäßigen Audits.

Fazit zum Password Spraying

Damit sind wir am Ende dieses Leitfadens über Password Spraying angelangt. Ich hoffe, Sie fanden ihn nützlich und können einige dieser Präventivmaßnahmen umsetzen.

Die Absicherung Ihres digitalen Lebens beginnt mit einem privaten und sicheren E-Mail-Anbieter. Hier bei Mailfence stehen Datenschutz und Sicherheit im Mittelpunkt von allem, was wir tun, auch bei unserer E-Mail-Lösung, unserem Kalender, unserem Online-Speicher und mehr.

Wenn Sie bereit sind, den nächsten Schritt in Sachen Datenschutz zu gehen, erstellen Sie jetzt gleich Ihr kostenloses Konto – ganz unverbindlich! Und wenn Sie Fragen haben, wenden Sie sich gerne an uns: support@mailfence.com.