In diesem Beitrag erklären wir Ihnen wie Sie den ‚E-Mail Header‘ lesen und verstehen, der mit jeder E-Mail verschickt wird. Er enthält Details zum Absender, der genommenen Übertragungsroute und dem Empfänger. Verwenden Sie diese Informationen, um ungewollte E-Mails zu vermeiden oder einen Betrugsversuch oder eine Malware zu erkennen, die mit der E-Mail übertragen wird.

Mailfence – Ihre sichere Produktivitätssuite

Holen Sie sich Ihre Privatsphäre zurück mit

- Nachrichten

- Kalendern

- Dokumenten

- Gruppen

Zugriff auf den E-Mail Header

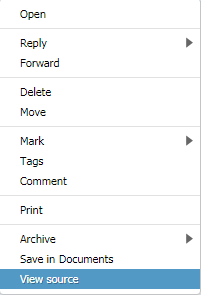

In der Weboberfläche von Mailfence klicken Sie einfach mit der rechten Maustaste auf eine entsprechende E-Mail und wählen Sie dann ‚Quelle anzeigen‘.

Bei den meisten E-Mail-Clients ist es möglich, auf den E-Mail Header zuzugreifen. Die nachfolgende Liste enthält einige populäre E-Mail- und Webmail-Clients. Falls Ihr E-Mail Client nicht in der Liste enthalten ist, sehen Sie bitte in der der entsprechenden Bedienungsanleitung nach.

E-Mail Header in Google Mail (Gmail) anzeigen:

Melden Sie sich über die Web-Oberfläche in Ihrem Benutzerkonto an und öffnen Sie die Nachricht (anklicken). Klicken Sie auf den ‚Pfeil nach unten‘ oben rechts in der Nachricht und wählen Sie ‚Original anzeigen‘.

E-Mail Header in Yahoo Mail anzeigen:

Melden Sie sich über die Weboberfläche bei Ihrem Konto an und öffnen Sie die Nachricht (klicken Sie darauf). Klicken Sie auf „Aktionen“ und wählen Sie „Vollständigen Header anzeigen“.

E-Mail Header in Hotmail anzeigen:

Melden Sie sich über die Webschnittstelle in Ihrem Konto an und gehen Sie zur E-Mail-Nachrichtenliste. Klicken Sie mit der rechten Maustaste auf die Nachricht und wählen Sie „Nachrichtenquelle anzeigen“.

Internet Header in in MS Outlook anzeigen:

Öffnen Sie die Nachricht in MS Outlook. Gehen Sie nun auf ‚Ansicht‘ und wählen Sie ‚Nachrichtenoptionen‘ – oder ‚Datei‘ -> ‘Info’ -> ‘Eigenschaften’. Aktivieren Sie ‚Internet-Header‘.

E-Mail Header in Thunderbird anzeigen:

Öffnen Sie die Nachricht, klicken Sie dann auf „Ansicht“ und wählen Sie „Nachrichtenquelle“.

E-Mail Header in MS Windows Mail (und MS Outlook Express) anzeigen:

Wählen Sie die Nachricht in der Liste aus, klicken Sie mit der rechten Maustaste darauf und wählen Sie ‚Eigenschaften‘. Gehen Sie dann zu ‚Details‘.

Hinweis: Die oben genannten Anweisungen können je nach Version des von Ihnen verwendeten E-Mail-Clients variieren.

Wie man E-Mail-Header-Felder verwendet

Wir verwenden als Beispiel den folgenden Nachrichten-Header. Die blau markierte Schrift beschreibt, was jedes der gängigen Felder in einem E-Mail-Header darstellt und wie diese Informationen sinnvoll verwendet werden können.

Standard E-Mail-Header-Felder

Received: from sender_mail_server ([bbb.bbb.bbb.bbb]) by recipient_mail_exchanger (envelope-from <example@gmail.com>) with ESMTPS

Die Nachricht wurde vom sender_mail_server mit derIP address bbb.bbb.bbb.bbb über STARTTLS vom Empfänger recipient_mail_exchanger empfangen (‚S‘ im ESMTP-Tag bedeutet sicher).

for <example@mailfence.com> ; Wed, 7 Sep 2018 12:35:32 +0200 (CEST) Return-Path: example@gmail.com

Der Mailserver sendet eine Benachrichtigungs-E-Mail an die hier angegebene Adresse, wenn die Nachricht zurückkommt oder nicht zugestellt werden kann. Diese Adresse wird allgemein als „Antwort an“ Adresse bezeichnet und kann sich von der Absender-E-Mail-Adresse unterscheiden.

Received: by xyz.google.com with SMTP id abc.xyz for <example@mailfence.com>; Wed, 07 Sep 2018 03:35:32 -0700 (PDT)

...

Die Nachricht wird über alle diese (in der Regel 1-3) Mail Server (oder MTA’s) von sender_mail_server zum recipient_mail_exchanger übertragen.

Received: from ‘Sender_display_name’ ([aaa.aaa.aaa.aaa])

Die Nachricht wurde vom Endgerät des Absenders mit der IP-Adresse aaa.aaa.aaa.aaa gesendet. Sie finden sie auch im Header-Feld X-Originating-IP. Diese IP-Adresse wird größtenteils durch E-Mail-Clients entfernt, die den Datenschutz respektieren, da sie Details über den Standort des Absenders enthüllen könnte.

by sender_server_domain_name with ESMTPSA id abc_xyz_123 for <example@mailfence.com> (version=TLS1 cipher=ECDHE-RSA-AES128-SHA bits=128/128); Wed, 07 Sep 2018 03:35:31 -0700 (PDT)

Nachdem der Mailserver sender_server_domain_name eine Nachricht vom Endgerät des Absenders mit der IP-Adresse ‚aaa.aaa.aaa.aaa.aaa.aaa‚ erhalten hat, überträgt er die Nachricht über STARTTLS (im ESMTP-Tag bedeutet ‚S‘ sicher und ‚A‘ authentifiziert). Zu den Informationen gehören auch die TLS-Version und die Cipher-Suite, die vom STARTTLS-Protokoll verwendet wurde.

Man könnte versuchen, die Routing-Informationen zu fälschen. Ihr Mailserver soll Ihnen dann eine Warnung geben, dass während der Übertragung vom sender_server_domain_name zum recipient_mail_exchanger etwas nicht korrekt war.

From: example@gmail.com

Adresse des Absenders der Nachricht.

Diese Information könnte leicht verfälscht werden wie z.B. examp1e@gmail.com ODER example@gmai1.com (‚1‘ und ‚l‘ sehen sehr ähnlich aus).

Weitere Informationen finden Sie in unseren Phishing- und Social Engineering-Blogbeiträgen

To: example@mailfence.com

Adresse des Empfängers der Nachricht.

Subject: Leaving Gmail!

Betreffzeile der Nachricht.

Date: Wed, 7 Sep 2018 12:35:29 +0200 Message-ID: 000601d30978hc36040$819a20c0$@gmail.com

Datum und ID der Nachricht.

Wenn das hier genannte Datum von dem im letzten empfangenen Header genannten Datum abweicht (Top One), könnte dies auf mögliche Probleme bei der Nachrichtenzustellung ODER einen MITM-Angriff hinweisen. Es wird empfohlen, in solchen Fällen Vorsicht walten zu lassen.

MIME-Version: 1.0 Content-Type: multipart/alternative;

MIME-Version und Typ.

X-Mailer: Microsoft Outlook 16.0

Der E-Mail-Client (oder MUA), mit dem diese Nachricht gesendet wurde. Diese Zeile wird größtenteils von E-Mail-Clients entfernt, die den Datenschutz respektieren.

Content-Type: text/plain; charset="UTF-8" Content-Transfer-Encoding: quoted-printable

Dies ist eine mehrteilige Nachricht im MIME (Multipurpose Internet Mail Extensions) Format. Es handelt sich dabei um einen Internet-Standard, der das Format von E-Mail-Nachrichten erweitert, um Rich Text, Dateien und andere aktive Inhalte zu unterstützen.

< <Nachrichtentext>>

Hello, Enough of privacy violations and shady business practices by Gmail! This is my last email from Gmail, as I finally decided to join Mailfence! Regards, Privacy conscious user! ------=_NextPart_000_0007_01D44514.EEC24AC0...------=_NextPart_000_0007_01D44514.EEC24AC0-- ...

<<Nachrichtentext>>

Der Nachrichtentext kann gefährliche Links wie ‚example.com‘ enthalten, die mit ‚maliciouslink.com‘ verlinkt sein könnten.

Weitere Informationen finden Sie in den Blogbeiträgen zu Phishing und Social Engineering.

Sender Policy Framework (SPF)

SPF ist ein Framework, das das Fälschen von Absenderadressen verhindern soll. Es wird verwendet, um zu beschreiben, welcher Mailserver für eine bestimmte (Absender-)Domain Nachrichten senden darf. SPF hilft so, gefälschte Absender-E-Mail-Adressen zu vermeiden. Das Ergebnis (Received-SPF) kann ‚neutral‘, ‚pass‘ oder ‚fail‘ sein.

Am Bespiel der oben genannten E-Mail-Nachricht:

Received-SPF: pass

Das Validierungsergebnis ist ‚pass‘, da die IP-Adresse des sender_server_domain_name berechtigt ist, E-Mails für die Domäne ‚gmail.com‘ zu senden.

Wenn das Validierungsergebnis „fail“ ist, ist es sehr wahrscheinlich, dass jemand versucht hat, die E-Mail-Adresse des Absenders und/oder den Inhalt der Nachricht zu manipulieren.

Mailfence unterstützt SPF und rät allen Custom Domain-Nutzern, es einzurichten..

Domain Keys Identified Mail (DKIM)

DKIM ist ein Verfahren, um eine Domain einer E-Mail zuzuordnen. Damit kann ein Unternehmen die (kryptografische) Signatur überprüfen, um sicherzustellen, dass die Nachricht von seinem rechtmäßigen Eigentümer gesendet und während der Übertragung nicht geändert wurde.

Am Bespiel der oben genannten E-Mail-Nachricht:

DKIM-Signature: v=1; a=rsa-sha256; c=relaxed/relaxed;

d=gmail.com; s=20161025;

h=from:to:subject:date:message-id:mime-version:thread-index

:content-language;

bh=fZjxO4TdlsVYWA6YIXoMF8AS+FOsm2lV1tfhDvYZNQo=;

b=cMSUNWMGENp4jXuFTInBnZi6Sq2ZcjhBNA0ht8rSEt1SR8b0gGmiiZZ4l52lGSCum5

lRtmPPtt/tgnqubiLBBW2fatlarhjo6qRp7FRE9IsE6XBIl6muTGS/kUDwEm9NGXjQRp

nxmHp4/JKDKrYHg8cKsm+yr3k17hNXHITIrb9VAh2CtEKpAxSYN3MsC4QplXdnLArQju

U3jAnJf0lLZwZcygBbZSY7ENEAtHSbHpt6LLeQKlzosYARoakAH3j8EaAAAu1TfyAYE4

+u7ENqUzddifO6Qty3E2I4Soq00SbOO+e64WIUZ0gxoARQqeuAN7H/jaOkC4t5mhWmkb

aEFA==

Die Nachricht enthält eine gültige DKIM-Signatur (als Standard formattiert).

dkim=pass

Das Validierungsergebnis ist ‘pass’.

Wenn das Validierungsergebnis „fail“ ist, ist es sehr wahrscheinlich, dass die Nachricht während der Übertragung gefälscht oder geändert wurde und/oder dass es sich um Spam handelt.

Mailfence unterstützt DKIM für Standard-Nutzer. Darüber hinaus empfehlen wir Custom Domain-Nutzern, es einzusetzen.

Spam Score

Häufig verwendete Spam-Erkennungsprogramme (z.B. SpamAssassin), die auf den Mail-Servern installiert sind, liefern einen detaillierten Bericht für jede Nachricht. Sie fügen dazu eine Zusammenfassung in den Nachrichtenkopf ein.

X-Spam-Flag: NO

Ergebnis Spam-Erkennung.

X-Spam-Status: No hits=-1.2 required=4.7

Das Ergebnis der Spam-Erkennung gemeinsam mit dem Score. Eine Punktzahl von weniger als 5 bedeutet (auf den meisten Systemen) keinen Spam, zwischen 5 und 15 wahrscheinlich Spam und mehr als 15 definitiv Spam.

symbols=BAYES_00,DKIM_SIGNED,DKIM_VALID,DKIM_VALID_AU,FREEMAIL_FROM,HTML_MESSAGE,RCVD_IN_DNSWL_NONE,RCVD_IN_MSPIKE_H2,RDNS_NONE,SPF_PASS device=ccc.ccc.ccc.ccc

Spam-Erkennungsprogramme überprüfen nicht nur den Absender, sondern auch das Nachrichtenformat und den Inhalt der Nachricht, um ihren endgültigen Spam Score zu ermitteln. z.B. Nachrichtenstruktur, SPF+DKIM, DNSBL, benutzerdefinierte Regeln ….

Wenn der Gesamt-Spam Score zwischen 5 und 15 oder mehr als 15 liegt, ist es sehr wahrscheinlich, dass die Nachricht verdächtig oder ein Spam ist. Die endgültige Entscheidung trifft jedoch immer der recipient_mail_exchanger.

Andere E-Mail-Header Felder

Darüber hinaus gibt es weitere standardmäßige/genehmigte Header-Felder, sowie nicht-standardmäßige/kundenspezifische Header-Felder. Beide sind auch in den E-Mail-Headern zu finden. Einige Beispiele sind:

- Authentifizierungsergebnisse – Zusammenfassung der Authentizität des sender_server_domain_name (basierend auf SPF, DKIM und anderen Ergebnissen).

- List-ID – eine Referenz für die E-Mail-Mailingliste.

- List-Unsubscribe – eine direkte Referenz, mit der man sich von einer Mailingliste abmelden kann.

- Auto-Submitted – zeigt an, dass eine Nachricht von einem System automatisch generiert wurde (z.B. Benachrichtigungen, ….).

- …

Email Header-Felder und Ende-zu-Ende-verschlüsselte E-Mails

E-Mail-Nachrichten-Header-Felder werden meist unabhängig vom Nachrichtentext gelesen, der Ende-zu-Ende-verschlüsselt ist und vom Client gelesen werden soll (z.B. wer den privaten Schlüssel in einem Public-Key-Krypto-System hält). Im Folgenden finden Sie jedoch einige der häufigsten Headerfelder, die eine verschlüsselte und/oder signierte Nachricht anzeigen können.

Aus der Beispielnachricht von oben:

Content-Type: multipart/signed; micalg=pgp-sha1; protocol="application/pgp-signature" .... Content-Type: application/pgp-signature Content-Description: OpenPGP digital signature Content-Disposition: attachment

Kennzeichnet einen MIME-Typ ‚multipart/signed‘ für OpenPGP-signierte Nachrichten, die als Anhang gesendet werden. OpenPGP-Signaturen können auch inline (nicht als Anhang) versendet werden.

Content-Type: multipart/encrypted; protocol="application/pgp-encrypted"; ... Content-Type: application/octet-stream; name=encrypted.asc Content-Transfer-Encoding: ... (base64, 7bit, ...) Content-Description: OpenPGP encrypted message Content-Disposition: inline; filename=...

...

Kennzeichnet einen MIME-Typ ‚multipart/verschlüsselt‘ für OpenPGP-verschlüsselte Nachrichten, die als Anhang gesendet werden. OpenPGP-verschlüsselte Nachrichten können auch inline (nicht als Anhang) gesendet werden.

-----BEGIN PGP SIGNATURE----- ... -----END PGP SIGNATURE-----

Kennzeichnet den Anfang und das Ende einer OpenPGP-Signatur.

-----BEGIN PGP MESSAGE----- ... -----END PGP MESSAGE-----

Kennzeichnet den Anfang und das Ende einer mit OpenPGP verschlüsselten Nachricht.

E-Mail Header mit Ende-zu-Ende-Verschlüsselung schützen

Verwenden Sie Ende-zu-Ende-Verschlüsselung und digitale Signaturen, um die Legitimität von E-Mail Headern zusätzlich zu überprüfen.

Mailfence enthält die Von, An und Zeitstempel-Felder im Nachrichtentext, bevor die Nachricht signiert und/oder verschlüsselt wird. Dies gibt dem Empfänger die Möglichkeit zur Überprüfung:

![]()

Von: example@gmail.com

An: example@mailfence.com

Sep 7, 2018 12:35:29

- Falls die Von und An-Adressen mit den Absender- und Empfängeradressen übereinstimmen, die im signierten und/oder verschlüsselten Nachrichtentext enthalten sind. Dies hilft dabei, mögliche Fälschungen der Sender-/Empfängeradresse zu erkennen.

- Falls das Sendedatum der Nachricht mit dem Zeitstempel übereinstimmt (oder sehr zeitnah ist), der im signierten und/oder verschlüsselten Nachrichtentext enthalten ist. Dies hilft dabei, eine mögliche Replay-Attacke zu erkennen.

Das Integrieren der tatsächlichen Nachrichten-Header-Felder in einen verschlüsselten Nachrichtentext hilft außerdem dabei, Meta-Data Leaks zu verhindern (z.B. Protected E-Mail Header).

Viele Drittanbieter-Tools zur Analyse von Nachrichten-Headern (https://testconnectivity.microsoft.com/, https://toolbox.googleapps.com/apps/messageheader/, https://mxtoolbox.com/EmailHeaders.aspx, …) erstellen einen einfach verständlichen Bericht aus den Nachrichten-Header-Daten. Bedenken Sie allerdings, dass Sie dazu Ihren Nachrichten-Header mit diesen Tools teilen müssen.

Mailfence ist ein sicherer und vertraulicher E-Mail-Service, bei dem die Benutzer die volle Kontrolle über ihre Daten behalten.