Esta postagem de blog explicará como ler e entender o “cabeçalho de e-mail” que acompanha todos os e-mails. Ele contém detalhes sobre o remetente, a rota tomada e o destinatário. Use essas informações para evitar e-mails indesejados ou para reconhecer um golpe ou malware entregue por e-mail.

Mailfence - Obtenha seu e-mail seguro e gratuito.

4.1 baseado em 177 avaliações de usuários

Como acessar o cabeçalho da mensagem

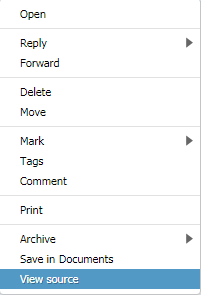

Na interface da Web do Mailfence -> Simplesmente vá para a sua caixa de correio -> Clique com o botão direito do mouse no e-mail -> Ver código-fonte

A maioria dos clientes de e-mail permite acesso ao cabeçalho da mensagem. A lista a seguir contém alguns clientes populares de e-mail e de webmail.

Por favor, consulte o manual do seu cliente de e-mail se o seu cliente de e-mail não estiver incluído nesta lista.

Visualizar o cabeçalho do e-mail no Gmail do Gmail:

Entre na sua conta através da interface web e abra a mensagem (clique nela). Clique na “seta para baixo” no canto superior direito da mensagem e selecione “Mostrar original”.

Veja o cabeçalho do e-mail no Yahoo Mail Webmail:

Entre na sua conta através da interface web e abra a mensagem (clique nela). Clique em “Ações” e selecione “Visualizar cabeçalho completo”.

Veja o cabeçalho do e-mail no Hotmail Webmail:

Entre na sua conta através da interface web e vá para a lista de mensagens. Clique com o botão direito na mensagem e selecione “Visualizar a origem da mensagem”.

Veja os cabeçalhos da Internet no MS Outlook:

Abra a mensagem no MS Outlook. Agora vá para “Visualizar” e selecione “Opções de mensagem” ou “Arquivo” -> “Informações” -> “Propriedades”. Marque “Cabeçalhos da Internet”.

Veja o cabeçalho do e-mail no Thunderbird:

Abra a mensagem, clique em “Visualizar” e selecione “Origem da mensagem”.

Veja o cabeçalho do e-mail no MS Windows Mail (e no MS Outlook Express):

Selecione a mensagem na lista, clique com o botão direito nela e selecione “Propriedades” e vá para “Detalhes”.

Nota: as instruções mencionadas acima podem variar dependendo da versão do cliente de email que você está usando.

Como usar campos de cabeçalho de e-mail

Usaremos o seguinte cabeçalho de mensagem de amostra. A fonte em azul descreverá o que cada um dos campos comuns em um cabeçalho de e-mail representa e como essas informações podem ser usadas de maneira útil.

Campos padrão de cabeçalho de e-mail

Recebido: de sender_mail_server ([bbb.bbb.bbb.bbb]) por recipient_mail_exchanger (envelope de <example@gmail.com>) com ESMTPS

A mensagem foi recebida pelo recipient_mail_exchanger do servidor sender_mail_server com um endereço IP bbb.bbb.bbb.bbb em STARTTLS (“S” na tag ESMTP significa secure).

for <example@mailfence.com> ; Wed, 7 Sep 2018 12:35:32 +0200 (CEST) Return-Path: example@gmail.com

LO servidor de e-mail envia um e-mail de notificação para o endereço especificado aqui, quando a mensagem é retornada ao remetente ou não pode ser entregue. Esse endereço é comumente chamado de “endereço de resposta” e pode ser diferente do endereço de e-mail do remetente.

Received: by xyz.google.com with SMTP id abc.xyz for <example@mailfence.com>; Wed, 07 Sep 2018 03:35:32 -0700 (PDT)

...

A mensagem passa por todos esses servidores de email (ou MTAs) (geralmente de 1 a 3) de sender_mail_server para recipient_mail_exchanger.

Received: from ‘Sender_display_name’ ([aaa.aaa.aaa.aaa])

A mensagem foi enviada do dispositivo do remetente com o endereço IP aaa.aaa.aaa.aaa. Você também encontrará no campo de cabeçalho X-Originating-IP. Esse endereço IP é suprimido principalmente por clientes de e-mail amigáveis à privacidade, pois pode revelar detalhes sobre a localização do remetente.

by sender_server_domain_name with ESMTPSA id abc_xyz_123 for <example@mailfence.com> (version=TLS1 cipher=ECDHE-RSA-AES128-SHA bits=128/128); Wed, 07 Sep 2018 03:35:31 -0700 (PDT)

Depois de receber uma mensagem do dispositivo do remetente com o endereço IP “aaa.aaa.aaa.aaa”, o servidor de email sender_server_domain_name transfere a mensagem para STARTTLS (na tag ESMTP, “S” significa seguro e “A” As informações também incluem a versão TLS e o conjunto de criptografia usado pelo protocolo STARTTLS.

Alguns podem tentar simular as informações de roteamento, e seu servidor de e-mail deve avisá-lo de que algo estava errado com a transferência de sender_server_domain_name para recipient_mail_exchanger.

From: example@gmail.com

Endereço do remetente da mensagem.

Este poderia ser facilmente imitado, ou poderia aparecer no formulário examp1e@gmail.com ou example@gmai1.com (‘1’ e ‘sendo muito similar).

Confira nossos posts sobre phishing e engenharia social para mais detalhes.

To: example@mailfence.com

Endereço do destinatário da mensagem.

Subject: Leaving Gmail!

Objeto da mensagem

Date: Wed, 7 Sep 2018 12:35:29 +0200 Message-ID: 000601d30978hc36040$819a20c0$@gmail.com

Data e ID da mensagem.

Se a data mencionada aqui for diferente da data mencionada no último cabeçalho recebido (a parte superior), isso pode indicar um problema de entrega de mensagens OU um ataque MITM. É aconselhável ter cautela em tais casos.

MIME-Version: 1.0 Content-Type: multipart/alternative;

Versão e tipo MIME

X-Mailer: Microsoft Outlook 16.0

O cliente de e-mail (ou MUA) usado para enviar esta mensagem. Esta linha é mais frequentemente excluída por clientes de e-mail com consciência de privacidade.

Content-Type: text/plain; charset="UTF-8" Content-Transfer-Encoding: quoted-printable

Esta é uma mensagem multiparte no formato MIME (Multipurpose Internet Mail Extensions). Esse é um padrão da Internet que amplia o formato das mensagens de e-mail para oferecer suporte a rich text, arquivos e outros conteúdos ativos.

<< Corpo da mensagem >> (corpo da mensagem)

Olá,

Chega de violações de privacidade e práticas comerciais duvidosas pelo Gmail!

Este é meu último e-mail do Gmail, pois finalmente decidi entrar para o Mailfence!

Saudações,

Usuário consciente da privacidade!

—— = _ NextPart_000_0007_01D44514.EEC24AC0 …—— = _ NextPart_000_0007_01D44514.EEC24AC0–

<< corpo da mensagem >>

O corpo da mensagem pode conter links prejudiciais, como “example.com”, que podem conter um link de hipertexto para “linkmalveillant.com”

Confira nossos posts sobre phishing e engenharia social para mais detalhes.

Estrutura de Política de Remetente (SPF)

O SPF é uma estrutura para evitar a falsificação do endereço do remetente. Ele é usado para descrever qual servidor de email tem permissão para enviar mensagens para um determinado domínio (remetente). Assim, o SPF permite evitar os endereços de e-mail de um remetente simulado. O resultado (Recebido-SPF) pode ser neutro, passar (‘passar’) ou falhar (‘falhar’).

Seguindo o exemplo da mensagem acima:

Recebido-SPF: passe

O resultado da validação é “não” porque o endereço IP do remetente_servidor_domain_nome tem permissão para enviar e-mails para o domínio “gmail.com”.

Se o resultado da validação for “falha”, é provável que alguém tenha tentado falsificar o endereço de e-mail e / ou o conteúdo do remetente.

Sender Policy Framework (SPF)

O SPF é uma estrutura para evitar a falsificação do endereço do remetente. Ele é usado para descrever qual servidor de e-mail tem permissão para enviar mensagens para um determinado domínio (remetente). Assim, o SPF permite evitar os endereços de e-mail de um remetente simulado. O resultado (Recebido-SPF) pode ser neutro, passar (‘passar’) ou falhar (‘falhar’).

Seguindo o exemplo da mensagem acima:

Received-SPF: pass

O resultado da validação é “não” porque o endereço IP do remetente_servidor_domain_nome tem permissão para enviar e-mails para o domínio “gmail.com”.

Se o resultado da validação for “falha”, é provável que alguém tenha tentado falsificar o endereço de e-mail e / ou o conteúdo do remetente.

O Mailfence suporta o SPF e também incentiva os usuários de domínios personalizados a usá-lo.

Domain Keys Identified Mail (DKIM)

O DKIM é um método de associar um nome de domínio a um e-mail, permitindo que uma organização verifique a assinatura (criptográfica) para garantir que a mensagem foi enviada pelo proprietário reivindicado e que não foi enviada. mudou durante o trânsito.

A partir do exemplo da mensagem acima :

DKIM-Signature: v=1; a=rsa-sha256; c=relaxed/relaxed;

d=gmail.com; s=20161025;

h=from:to:subject:date:message-id:mime-version:thread-index

:content-language;

bh=fZjxO4TdlsVYWA6YIXoMF8AS+FOsm2lV1tfhDvYZNQo=;

b=cMSUNWMGENp4jXuFTInBnZi6Sq2ZcjhBNA0ht8rSEt1SR8b0gGmiiZZ4l52lGSCum5

lRtmPPtt/tgnqubiLBBW2fatlarhjo6qRp7FRE9IsE6XBIl6muTGS/kUDwEm9NGXjQRp

nxmHp4/JKDKrYHg8cKsm+yr3k17hNXHITIrb9VAh2CtEKpAxSYN3MsC4QplXdnLArQju

U3jAnJf0lLZwZcygBbZSY7ENEAtHSbHpt6LLeQKlzosYARoakAH3j8EaAAAu1TfyAYE4

+u7ENqUzddifO6Qty3E2I4Soq00SbOO+e64WIUZ0gxoARQqeuAN7H/jaOkC4t5mhWmkb

aEFA==

A mensagem contém uma assinatura DKIM válida (formatada de acordo com o padrão).

dkim=pass

O resultado da validação é ‘pass’.

Se o resultado da validação for ‘falhar’, é muito provável que a mensagem tenha sido adulterada ou modificada durante o trânsito e / ou que a mensagem seja spam.

O Mailfence suporta o DKIM para usuários regulares por padrão. O Mailfence também incentiva usuários de domínio personalizados a usá-lo.

A pontuação de spam

programas de detecção de spam comumente usado (por exemplo SpamAssassin – Inglês link) instalado em servidores de correio apresentar um relatório detalhado para cada mensagem. Eles fazem isso adicionando linhas e um relatório no cabeçalho do e-mail.

X-Spam-Flag: NO

Resultado da detecção de spam.

X-Spam-Status: No hits=-1.2 required=4.7

Resultado da detecção de spam com a pontuação. Uma pontuação abaixo de 5 indica (na maioria dos sistemas) não spam, entre 5 e 15, provavelmente, spam, e mais de 15 definitivamente spam.

symbols=BAYES_00,DKIM_SIGNED,DKIM_VALID,DKIM_VALID_AU,FREEMAIL_FROM,HTML_MESSAGE,RCVD_IN_DNSWL_NONE,RCVD_IN_MSPIKE_H2,RDNS_NONE,SPF_PASS device=ccc.ccc.ccc.ccc

Os programas de detecção de spam não só verificar o remetente da mensagem, mas também o formato eo conteúdo da mensagem para gerar a sua pontuação final de spam. Por exemplo, estrutura de mensagem, SPF + DKIM, DNSBL, regras customizadas …

Enquanto a pontuação geral de spam é entre 5 e 15 ou mais de 15, é provável que a mensagem é suspeito ou se é spam. No entanto, a decisão final ainda é feita pelo recipient_mail_exchanger

Outros campos de cabeçalho de e-mail

Pode haver muitos outros campos de cabeçalho de mensagem padrão / confiáveis, além de campos de cabeçalho de mensagem não padrão / personalizados. Ambos também podem ser encontrados nos cabeçalhos de e-mail. Aqui estão alguns exemplos:

- Authentication-Results – relatório de autenticidade de sender_server_domain_name (baseado em SPF, DKIM e outros resultados).

- List-ID – uma referência de lista de discussão

- List-Unsubscribe – uma referência direta que pode ser usada para cancelar a assinatura de uma lista de discussão.

- Envio Automático – indica que uma mensagem foi gerada automaticamente por um sistema (por exemplo, mensagens de notificação, …)

- …

Campos de cabeçalho de e-mail e mensagens criptografadas de ponta a ponta

Os campos de cabeçalho de e-mail geralmente são lidos independentemente do corpo da mensagem que é criptografado de ponta a ponta e deve ser lido pelo cliente (por exemplo, quem mantém a chave privada em um sistema criptográfico de chave pública). Aqui estão alguns dos campos de cabeçalho de mensagem comuns que podem indicar uma mensagem criptografada e / ou assinada.

Com base na mensagem de amostra acima:

Content-Type: multipart/signed; micalg=pgp-sha1; protocol="application/pgp-signature" .... Content-Type: application/pgp-signature Content-Description: OpenPGP digital signature Content-Disposition: attachment

Indica um tipo MIME ‘multipart / signed’ para a mensagem assinada do OpenPGP enviada como um anexo. As assinaturas do OpenPGP também podem ser enviadas on-line (não como um anexo).

Content-Type: multipart/encrypted; protocol="application/pgp-encrypted"; ... Content-Type: application/octet-stream; name=encrypted.asc Content-Transfer-Encoding: ... (base64, 7bit, ...) Content-Description: OpenPGP encrypted message Content-Disposition: inline; filename=...

…

Indica um tipo MIME ‘multipart / criptografado’ para a mensagem criptografada do OpenPGP enviada como um anexo. As mensagens criptografadas do OpenPGP também podem ser enviadas on-line (não como um anexo).

-----BEGIN PGP SIGNATURE----- ... -----END PGP SIGNATURE-----

Indica o início e o fim de uma assinatura do OpenPGP.

-----BEGIN PGP MESSAGE----- ... -----END PGP MESSAGE-----

Indica o início e o fim de uma mensagem criptografada do OpenPGP.

Protegendo cabeçalhos de e-mail com criptografia de ponta a ponta

Use criptografia de ponta a ponta e assinaturas digitais para verificar a legitimidade dos cabeçalhos das mensagens.

O Mailfence integra os campos de From (De), To (Para) e Time-stamp (carimbo de hora) no corpo da mensagem antes de assiná-lo e / ou criptografá-lo. Isso permite que o destinatário verifique:

From: example@gmail.com

To: example@mailfence.com

- Se os endereços From (De) e To (Para) corresponderem realmente aos endereços do remetente e do destinatário incluídos no corpo da mensagem assinada e / ou criptografada. Isso ajuda a detectar possíveis falsificações do endereço do remetente / destinatário.

- Se a data de envio da mensagem corresponder (ou estiver substancialmente próxima) do timestamp incluído no corpo da mensagem assinada e / ou criptografada. Isso ajuda a detectar um possível ataque de repetição (Replay Attack) na mensagem.

A inclusão dos campos de cabeçalho de mensagem reais no corpo de uma mensagem criptografada também pode ajudar a evitar vazamentos de metadados (por exemplo, cabeçalhos de e-mail seguros).

Muitas ferramentas de terceiros para analisar o cabeçalho da mensagem (https://testconnectivity.microsoft.com/, https://toolbox.googleapps.com/apps/messageheader/, https://mxtoolbox.com/ EmailHeaders.aspx, …) produz um relatório de fácil leitura a partir dos dados nesse cabeçalho de mensagem. No entanto, por favor, note que você terá que compartilhar o cabeçalho da sua mensagem com esses serviços …

O Mailfence é uma solução de mensagens seguras e privadas que oferece aos usuários controle total sobre seus dados.

Junte-se à luta pela privacidade online e pela liberdade digital.