Dada a natureza aberta e descentralizada do protocolo SMTP, o spoofing é um problema bastante comum. Todo servidor de e-mail conectado à Internet pode enviar um e-mail usando seu endereço de e-mail e, assim, falsificar sua identidade.Se estiver usando um domínio personalizado com o Mailfence, recomendamos implantar técnicas de defesa, como SPF, DKIM e DMARC, contra falsificação eletrônica.

Mailfence - Obtenha seu e-mail seguro e gratuito.

4.1 baseado em 177 avaliações de usuários

Sender Policy Framework (SPF)

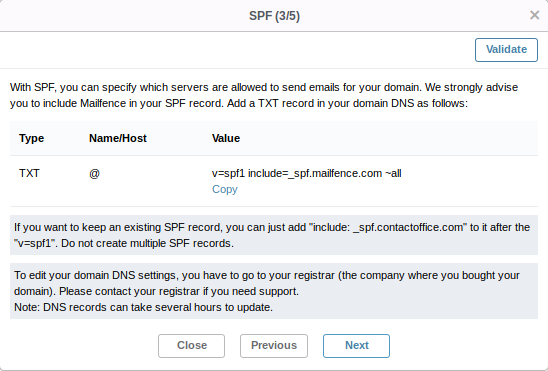

Em sua conta do Mailfence, acesse Configurações da conta -> Mensagens -> Domínios de e-mail -> Clique em sua lista de domínios personalizados: SPF

Depois que o respectivo registro DNS tiver sido incluído com sucesso, clique em Validar “.

O registro do Sender Policy Framework (SPF) informa ao destinatário quais hosts ou endereços IP podem enviar emails para seu domínio. Você precisará adicionar registros DNS do tipo ‘TXT’ com o nome ‘@’ (se o campo estiver presente) por meio de seu provedor de domínio, registrador de domínio ou provedor de DNS. Recomendamos consultar a documentação de ajuda do seu provedor para obter informações específicas adicionando registros TXT.

No seu registro SPF, você pode “incluir” o seguinte domínio _spf.mailfence.com com os seguintes valores:

Se os emails só forem enviados usando os servidores mailfence.com (webmail, SMTP autenticado, envio):

Domain Keys Identified Mail (DKIM)

Em sua conta do Mailfence, vá para Configurações -> Mensagens -> Domínios de e-mail -> Clique em sua lista de domínios personalizados: DKIM.

Siga as instruções mencionadas.

Depois que o respectivo registro DNS tiver sido incluído com sucesso, clique em Validar.

O DKIM (Domain Keys Identified Mail) é um padrão de autenticação de e-mail que criptograficamente verifica se um e-mail é enviado por servidores autorizados e não foi modificado durante o envio. Se você quiser que habilitemos a assinatura DKIM (recomendada) para os e-mails enviados pelos nossos servidores com um endereço de remetente contendo seu domínio, envie-nos um e-mail para nos solicitar.

Por favor inclua seu domínio e o nome de login de sua conta nesta notificação para que possamos informá-lo assim que o ativarmos em seu domínio.

Nota: Todos os e-mails estão atualmente assinados com a chave de domínio DKIM do Mailfence.com, portanto, você não precisará instalar nada na sua zona DNS. Isso elimina a necessidade de gerar uma chave DKIM, gerenciar, girar e descartar com segurança as chaves privadas DKIM que estão comprometidas ou desatualizadas ou desatualizadas com seus usuários.

Domain-based Message Authentication, Reporting and Conformance (DMARC)

Em sua conta do Mailfence, acesse Configurações da conta -> Mensagens -> Domínios de e-mail -> Clique em sua lista de domínios personalizados: DMARC

Siga as instruções mencionadas.

Depois de se referir a SPF e DKIM, uma pergunta que um servidor de recepção ao receber um e-mail que não conseguiu passar estes postos de controle. Este é o lugar onde a mensagem de autenticação baseado no (Mensagem baseada em Domínio de autenticação, Relatórios e Conformidade, ou DMARC) campo, elaboração de relatórios e conformidade vem em permitir que o proprietário do domínio para especificar o que deve acontecer com e-mails não conseguiu passar os controlos de segurança, bem como receber relatórios / retornos.

Registrador de domínio, ou provedor de DNS, você precisará adicionar um registro DNS do tipo ‘TXT’ com o nome ‘_dmarc’ (que será um registro TXT como _dmarc.seudominio.com; / domain / aceitação do provedor de DNS). Recomendamos consultar a documentação de ajuda do seu provedor para obter informações específicas adicionando registros TXT.

Nota: se você já tiver um registro TXT do DNS com o nome” _dmarc “para o seu domínio, edite esse registro em vez de criar um novo. Isso é importante para você não ter vários registros DMARC para um determinado domínio.

v=DMARC1; p=none; rua=reports@yourdomain.com;

O “p =” especifica a ação a ser tomada para e-mails não conseguiu passar DMARC e aqui, “none” significa na prática não fazer nada, e siga a política de acolhimento. As outras opções são quarentena e rejeição, no entanto, a afirmação acima é o modo “único relatório” (recomendado), e não tem efeito sobre a distribuição de e-mail. Se você planeja usar a quarentena ou rejeição, por isso certifique-se de compreender os riscos que surgem para a distribuição de seu e-mail.

O endereço de e-mail que você precisa especificar em “rua = mailto:” é onde você receberá relatórios DMARC de outros provedores de serviços. Substitua este endereço por um endereço real que você possui. Pode ser qualquer endereço de e-mail em que você gostaria de receber relatórios DMARC para seu domínio personalizado, por exemplo:

v=DMARC1; p=none; rua=mailto:email@foo.bar;

Depois que o respectivo registro DNS tiver sido incluído com sucesso, clique em Validar

Posteriormente, se você gostaria de parar de receber relatórios DMARC para seu domínio personalizado, basta excluir a entrada DMARC dos seus registros DNS

Nota de anexo relativa ao SPF, ao DKIM e ao DMARC:

- Quando você edita um registro DNS existente, pode levar algum tempo até que as alterações sejam levadas em consideração (de algumas horas a alguns dias, dependendo do valor TTL dos registros anteriores).

- Existem várias ferramentas externas que você pode usar para testar ainda mais o SPF (por exemplo, http://www.kitterman.com/spf/validate.html), o DKIM (por exemplo, http://dkimvalidator.com) ou ambos (por exemplo, https://www.mail-tester.com).

A defesa final contra a falsificação: assinaturas digitais

Além de toda a proteção contra roubo e falsificação de identidade usando SPF, DKIM e DMARC, o Mailfence oferece a capacidade de assinar digitalmente seus emails com assinaturas OpenPGP. Em nossa opinião, esta é a defesa final contra falsificação e falsificação. Você pode escolher um par de chaves OpenPGP de sua escolha e ter controle total sobre este par de chaves. Você também pode decidir a qualquer momento quais e-mails deseja assinar ou não – ou pode assinar todos os seus e-mails enviados por padrão.

Você tem dúvidas sobre SPF, DKIM e DMARC? Não hesite em entrar em contato com nosso departamento de suporte.

![Spoofing_defense_for_custom_domains[1] ""](https://blog.mailfence.com/wp-content/uploads/elementor/thumbs/Spoofing_defense_for_custom_domains1-qp61olo7ht1vomd901mfyuwr97qvl7r9xe6p5o1k7c.png)