Die Ende-zu-Ende-Verschlüsselung, und genauer OpenPGP, ist ein wesentlicher Bestandteil unserer Arbeit hier bei Mailfence.

Allerdings ist die OpenPGP-Verschlüsselung nicht immer ganz unkompliziert, und die richtige Schlüsselverwaltung bleibt eine Herausforderung. In diesem Leitfaden teilen wir unsere besten Tipps für die sichere Verwaltung Ihrer OpenPGP-Schlüssel mit Ihnen. Dazu gehört unter anderem auch:

- Wie Sie Ihre OpenPGP-Schlüssel erzeugen und verwalten.

- Wie Sie OpenPGP-Schlüssel mit anderen austauschen.

- Wie Sie Ablaufdaten für Ihre privaten Schlüssel festlegen.

Und vieles mehr! Lassen Sie uns gleich einsteigen.

Hinweis: Wenn Sie Ihre Erinnerung auffrischen möchten, was OpenPGP ist, lesen Sie diesen Blogbeitrag.

Mailfence – Ihre sichere Produktivitätssuite

Holen Sie sich Ihre Privatsphäre zurück mit

- Nachrichten

- Kalendern

- Dokumenten

- Gruppen

Tipp Nr. 1: Erzeugen Sie den stärkstmöglichen Schlüssel

Mailfence generiert standardmäßig einen 4096-Bit-Schlüssel unter Verwendung von RSA (Rivest-Shamir-Adleman), einem der ältesten und am weitesten verbreiteten Public-Key-Kryptosysteme.

Mailfence unterstützt auch die Schlüsselgenerierung mittels Elliptic Curve Cryptography (ECC) mit Curve25519 (mit einer Schlüssellänge von 256 Bit).

ECC-Algorithmen sind im Allgemeinen schneller und effizienter als RSA, insbesondere in Umgebungen mit begrenzten Rechenressourcen. Wenn Sie Ihren privaten Schlüssel mit einem externen Tool generieren möchten, stellen Sie sicher, dass es entweder auf ECC mit Curve25519 oder RSA mit einer Schlüssellänge von 4096 Bit basiert.

Tipp Nr. 2: Verifizieren Sie öffentliche Schlüssel

Jeder kann Schlüssel auf öffentliche Schlüsselserver hochladen.

Das bedeutet, dass es keinen Grund gibt, den gegebenen Beziehungen, das heißt der Verbindung zwischen der E-Mail-ID und dem öffentlichen Schlüssel, zu vertrauen.

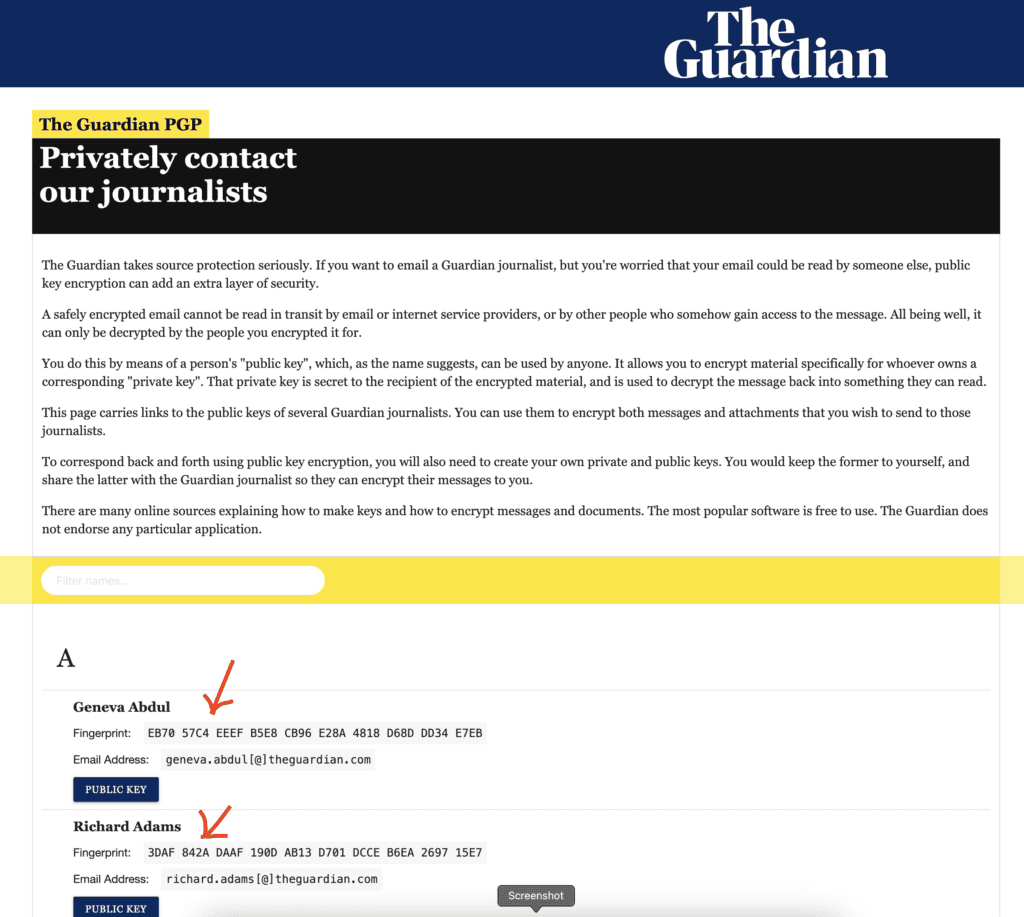

Sie sollten daher mit dem*der Eigentümer*in den vollständigen Fingerabdruck seines*ihres Schlüssels überprüfen. Es wird empfohlen, diese Verifizierung im echten Leben oder (wenn möglich) am Telefon durchzuführen, über einen anderen Kanal als den, der für den Austausch oder das Herunterladen des öffentlichen OpenPGP-Schlüssels des Kontakts verwendet wird.

Zur Erinnerung: Der Fingerabdruck ist ein Hash-Wert des Zertifikats des*der Nutzer*in und wird als eine der Eigenschaften des Zertifikats angezeigt.

Wenn dies nicht möglich ist, suchen Sie an Orten wie Social Media, auf persönlichen Websites, in Blogs etc., die der Person gehören, von der Sie einen Fingerabdruck des Schlüssels haben möchten, da manche Personen einfach ihren öffentlichen Schlüssel-Fingerabdruck veröffentlichen.

Stellen Sie sicher, dass Sie diesen Fingerabdruck verifizieren, bevor Sie ihn importieren.

Tipp Nr. 3: Verlassen Sie sich nicht nur auf die KEY ID

Überprüfen Sie einen erhaltenen öffentlichen OpenPGP-Schlüssel immer anhand seines Fingerabdrucks, einer 40-stelligen alphanumerischen Zeichenkette (ohne Leerzeichen und Bindestriche).

Selbst bei 64 Bit langen OpenPGP-Schlüssel-IDs (zum Beispiel 0x44434547b7286901 -) ist die Wahrscheinlichkeit einer Kollision potenziell ein sehr ernstes Problem.

Tipp Nr. 4: Aktualisieren Sie öffentliche Schlüssel in Ihrem Keystore

Wenn Sie die öffentlichen Schlüssel in Ihrem Keystore nicht aktualisieren, erhalten Sie keine rechtzeitigen Abläufe oder Widerrufe.

Es ist sehr wichtig, sich sowohl über Abläufe als auch über Widerrufe bewusst zu sein.

Mit Mailfence können Sie dies tun, indem Sie bei jedem importierten öffentlichen Schlüssel, den Sie in Ihrem Keystore haben, einfach auf „Vom öffentlichen Server aktualisieren“ klicken.

Führen Sie, wenn möglich, einen unbestätigten Schlüsselaustausch durch!

Sie können Schlüssel unbestätigt austauschen, indem Sie einen einfach verfügbaren und identifizierbaren öffentlichen Schlüssel haben. Weisen Sie alle Korrespondent*innen an, Ihren öffentlichen Schlüssel zu verwenden, um Sie zu kontaktieren, und fügen Sie deren öffentlichen Schlüssel in den verschlüsselten Text der Nachricht ein.

Dies schützt Sie vor allen gängigen Angriffen auf den Schlüsselaustausch. Stellen Sie einfach sicher, dass Ihr öffentlicher Schlüssel über mehrere Kanäle verifizierbar ist, einschließlich Social Media, öffentliche Mailinglisten, Schlüsselserver etc. Je mehr Kanäle Ihren PGP-Schlüssel-Fingerabdruck hosten, desto schwieriger ist es für jemanden, sie alle anzugreifen.

Tipp Nr. 5: Legen Sie Ablaufdaten fest

Ein weiterer Tipp, der oft übersehen wird, ist die Festlegung eines Verfallsdatums für Ihre Schlüssel.

Im Allgemeinen möchten Nutzer*innen nicht, dass ihre Schlüssel ablaufen, aber es gibt gute Gründe, sie auslaufen zu lassen.

Warum? Es geht darum, etwas einzurichten, das Ihren Schlüssel deaktiviert, falls Sie den Zugang zu ihm verlieren oder er kompromittiert wurde. Die Idee dahinter ist, ein Ablaufdatum festzulegen, das Sie auch nach diesem Datum noch verlängern können.

Das bedeutet, dass das Verfallsdatum eher wie ein „Sicherheitsventil“ wirkt, das irgendwann automatisch ausgelöst wird. Wenn Sie Zugriff auf das geheime Schlüsselmaterial haben, können Sie das Ablaufen verhindern.

Ein zweiter Tipp ist, ein Kalenderereignis festzulegen, das Sie an das Verfallsdatum erinnert.

Am besten richten Sie in Ihrem Mailfence-Kalender ein Ereignis ein, das Sie zum richtigen Zeitpunkt daran erinnert, dass Ihr OpenPGP-Schlüssel abläuft. Auch hier können Sie das Verfallsdatum jederzeit verlängern, selbst wenn es bereits überschritten ist! Sie müssen keinen brandneuen Schlüssel erstellen, sondern nur den Ablauf der Gültigkeit auf ein späteres Datum verschieben.

Tipp Nr. 6: Erzeugen Sie ein Revokationszertifikat

Doch was passiert, wenn Sie Ihre Passphrase vergessen? Oder wenn Ihr privater Schlüssel kompromittiert wurde oder verloren gegangen ist?

Die einzige Hoffnung, die Sie dann haben, ist zu warten, bis der Schlüssel abläuft (was nicht gerade die beste Lösung ist).

Ein besserer Ansatz ist es, Ihr Revokationszertifikat zu aktivieren, indem Sie es auf Public-Key-Servern veröffentlichen. Auf diese Weise werden andere darüber informiert, dass Sie den Schlüssel widerrufen haben. Ein widerrufener Schlüssel kann jedoch immer noch verwendet werden, um alte digitale Signaturen zu verifizieren oder, falls der private Schlüssel zugänglich ist, um alte Daten zu entschlüsseln.

Hinweis: Beachten Sie, dass Ihr Revokationszertifikat (oder auch Widerrufs- oder Sperrzertifikat) sofort einsatzbereit ist. Wenn ein*e Gauner*in Zugriff darauf hat, kann er*sie es nutzen, um Ihren Schlüssel zu widerrufen.

Tipp Nr. 7: Teilen Sie Ihre OpenPGP-Schlüssel sicher

Wenn Sie Ihre E-Mails zum ersten Mal mit OpenPGP verschlüsseln, sind Sie vielleicht verwirrt. Wie erhalte ich den öffentlichen Schlüssel meines*meiner Empfänger*in? Wie kommt er*sie an meinen? Hier haben wir einige der gängigsten Methoden zusammengestellt, wie Sie vorgehen können.

Methode 1: Digital signierte E-Mails

Die erste Möglichkeit besteht darin, eine digital signierte E-Mail mit Ihrem öffentlichen Schlüssel als Anhang an den*die Empfänger*in zu senden. Anschließend sollte Ihr*e Empfänger*in dasselbe tun. Dazu benötigen Sie die E-Mail-Adresse des*der Empfänger*in im Voraus.

Methode 2: Instant-Messaging-Apps

Für diese Option müssen Sie in den meisten Fällen die Handynummer des*der Empfänger*in kennen. Außerdem müssen Sie beide die entsprechende App verwenden.

Wenn Sie diese Methode anwenden möchten, empfehlen wir Ihnen die Nutzung von Signal.

Wenn Sie sich in Bezug auf die Identität Ihres Kontakts nicht sicher sind, folgen Sie den hier beschriebenen Schritten zur Kontaktverifizierung.

Methode 3: Social-Media-Konten und Websites

Viele Menschen sind heute in den sozialen Medien unterwegs (Facebook, X, …). Das bedeutet, dass Sie ihnen eine Direktnachricht mit Ihrem öffentlichen OpenPGP-Schlüssel im Klartext senden können.

Manchmal finden Sie den Fingerabdruck des öffentlichen OpenPGP-Schlüssels auf der Website eines*einer Nutzer*in oder einer anderen Online-Präsenz. Mailfence bietet auch die Möglichkeit, Dokumente über öffentliche Links freizugeben, die zum Teilen eines öffentlichen OpenPGP-Schlüssels verwendet werden können.

Beachten Sie jedoch, dass gefälschte Profile in sozialen Medien weit verbreitet sind. Vergewissern Sie sich also, dass Sie mit dem richtigen kommunizieren (überprüfen Sie es!). Social-Media-Profile werden auch kompromittiert. Überprüfen Sie das Profil Ihres*Ihrer Empfänger*in immer auf verdächtige Merkmale, um sicherzugehen, dass es nicht kompromittiert wurde.

Methode 4: Repositorys für öffentliche Schlüssel

Ein Repository für öffentliche Schlüssel ist ein Ort, an dem die öffentlichen Schlüssel verschiedener Personen gespeichert sind.

Wir empfehlen die Nutzung von Repositorys oder Servern, die eine E-Mail-Verifizierung implementieren und DSGVO-freundlich sind (zum Beispiel keys.openpgp.org).

Alternativ dazu gibt es andere öffentliche Schlüsselserver, die auf den Spezifikationen des „OpenPGP HTTP Keyserver Protocol“ basieren. Hockeypuck ist eine solche Implementierung.

Die Bereitstellung öffentlicher Schlüssel auf diesen Servern ist jedoch ein nicht umkehrbarer Vorgang (Ihr Schlüssel kann nicht gelöscht oder vollständig entfernt werden). Ein weiterer Nachteil solcher Schlüsselserver ist, dass die UID Ihres Schlüssels (Name und E-Mail-Adresse) öffentlich einsehbar werden kann.

Beachten Sie, dass jeder einen öffentlichen Schlüssel auf diesen frei zugänglichen Public-Key-Servern bereitstellen kann. Daher müssen Sie sicherstellen, dass Sie ein gewisses Maß an Vertrauen in die Eigentümerschaft aufgebaut haben, bevor Sie den öffentlichen Schlüssel Ihres Kontakts importieren.

Methode 5: Persönliches Treffen

Wenn Sie Ihre*n Empfänger*in bereits kennen und es möglich ist, ihn*sie persönlich zu treffen, dann ist dies wahrscheinlich die am besten geeignete Option. Sie können den öffentlichen Schlüssel mithilfe eines Flash-Laufwerks teilen oder austauschen. Dann tauschen Sie mündlich – oder auf eine andere sichere und zuverlässige Weise – seinen Fingerabdruck aus.

Das Ziel beim Austausch von öffentlichen OpenPGP-Schlüsseln ist es, sicherzustellen, dass sie tatsächlich dem*der angeblichen Eigentümer*in gehören.

Tipp Nr. 8: Sichern Sie Ihr geheimes Schlüsselmaterial

Vergewissern Sie sich, dass Sie ein verschlüsseltes Backup Ihres geheimen Schlüsselmaterials haben.

Idealerweise sollten Sie eine Sicherungskopie Ihres Schlüssels erstellen (der standardmäßig mit Ihrer Passphrase verschlüsselt ist).

Mit Mailfence können Sie Ihre geheimen Schlüssel und alle anderen sensiblen Dokumente ganz einfach mit unserer virtuellen Cloud-Lösung sichern.

Erstellen Sie außerdem ein Backup Ihres Revokationszertifikats und speichern Sie es an einem geschützten Ort auf Ihrem Gerät.

Tipp Nr. 9: Verwenden Sie die User ID richtig

Fügen Sie keinen „Kommentar“ in Ihre User ID ein, wenn Sie das nicht müssen. Die OpenPGP User ID dient in der Regel der Nennung Ihres Namens oder Alias und nicht der Kommentierung.

Tipp Nr. 10: Achten Sie auf Public Key Server

Die meisten OpenPGP-basierten Anwendungen haben einen einzigen, spezifischen Schlüsselserver, der keine weiteren Optionen für die Ermittlung oder den Austausch von Schlüsseln bietet. Das ist nicht ideal, denn wenn der Schlüsselserver ausfällt oder, noch schlimmer, wenn er zwar zu funktionieren scheint, aber seine Funktionsweise beeinträchtigt ist, erhalten Sie möglicherweise keine wichtigen Schlüsselaktualisierungen.

Dies ist nicht nur ein Single Point of Failure, also ein einzelner Ausfallpunkt, sondern auch eine Hauptquelle für Lecks in den Beziehungsinformationen zwischen OpenPGP-Nutzer*innen – und damit ein Ziel für Angriffe.

Schließlich sollten alle Ihre Interaktionen mit dem Keyserver verschlüsselt werden (über TLS/SSL – hkps), was Ihre sozialen Beziehungen vor jedem verbirgt, der Ihren Datenverkehr ausspähen könnte.

Tipp Nr. 11: Wie Sie auf eine verschlüsselte E-Mail antworten

Löschen Sie den entschlüsselten Inhalt in einer Antwort auf eine verschlüsselte E-Mail, und zitieren Sie gegebenenfalls nur die relevanten Teile. Konfigurieren Sie Ihre Anwendung so, dass standardmäßig keine Entwürfe gespeichert werden. Oder dass sie zumindest verschlüsselt gespeichert werden. Außerdem sollten verschlüsselte Nachrichten aus gesendeten Objekten entfernt oder jedenfalls nicht im Klartext aufbewahrt werden.

Tipp Nr. 12: Schützen Sie Ihre Metadaten

Die Minimierung des Durchsickerns von Kontextinformationen aus der Kommunikation ist ebenfalls eine gute Praxis, indem Sie die Metadaten (an, von, IP-Adresse etc.) einfach ausblenden.

Wenn möglich und sinnvoll, übernehmen Sie die Kontrolle über diese Informationen und trennen Sie sie von den mit Ihnen verknüpften Daten.

Sie können zum Beispiel das Von-Feld kontrollieren, indem Sie ein neues E-Mail-Konto anlegen. Die IP-Adresse des sendenden E-Mail-Clients kann mithilfe eines VPNs, Tor oder einer öffentlichen Internetverbindung geändert werden.

Es gelten die üblichen Vorbehalte gegenüber Tor: Verlassen Sie sich nicht ausschließlich auf Tor. Wenn Sie Ihre IP-Adresse schützen müssen, dann verwenden Sie eine IP-Adresse, die Ihnen nicht zugeordnet werden kann.

Aus Datenschutzgründen sollte sich die Betreffzeile nicht direkt auf den Inhalt der E-Mail beziehen. Zum Beispiel gibt der Betreff „Es war schön, dich am Eiffelturm zu treffen!“ fast komplett preis, worum es in der E-Mail geht.

Tipp Nr. 13: Letzte Checks

Zum Schluss gibt es noch einige letzte Aspekte, die Sie für Ihren OpenPGP-Schlüssel überprüfen können:

- Stellen Sie sicher, dass Ihr OpenPGP-Schlüsselformat nicht v3 oder älter ist.

- Vergewissern Sie sich, dass Ihre OpenPGP-Schlüssel ein angemessenes Ablaufdatum haben (zum Beispiel zwei Jahre in der Zukunft).

Wenn Sie Ihren privaten Schlüssel mit Mailfence generiert haben, können Sie sicher sein, dass das Schlüsselpaar mit starken technischen Parametern erzeugt wird.

Abschließende Worte zu den Best Practices rund um OpenPGP

Hiermit sind wir am Ende unseres Leitfadens über bewährte Vorgehensweisen rund um OpenPGP! Wir hoffen, dass diese Tipps Ihnen nützlich sind und Sie sie in der Praxis umsetzen können.

Wenn Sie sich tiefergehend informieren möchten, werfen Sie gerne einen Blick auf die folgende Lektüre: