Novas vulnerabilidades em muitos clientes de e-mail com OpenPGP e S/MIME foram anunciadas em 2019-04-30. Essas vulnerabilidades de falsificação de assinatura exploram pontos fracos na maneira como as assinaturas do OpenPGP são verificadas pelos clientes de e-mail e como o resultado da verificação é apresentado ao usuário. De acordo com nossa análise, o Mailfence não é afetado pelas vulnerabilidades de falsificação de assinatura do OpenPGP.

Por que o Mailfence não é afetado pela falsificação de assinatura do OpenPGP

O modelo do agressor mencionado no documento técnico é o seguinte:

- O cabeçalho ‘De:’ do e-mail é falsificado pelo invasor usando técnicas de representação conhecidas.

- O atacante obteve pelo menos uma assinatura válida do OpenPGP falsificando conversas de e-mail anteriores do usuário.

- A vítima do lado da recepção já possui uma chave pública confiável do remetente falsificado.

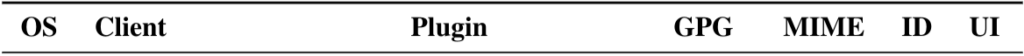

Aqui estão os ataques demonstrados pelos pesquisadores de segurança:

CMS attacks

Mailfence does not treat container format used by S/MIME i.e.., Cryptographic Message Syntax (CMS) and is therefore not impacted by this type of attack.

GPG API specific issue

Mailfence does not use GPG engine and as such is not impacted by GnuPG API specific issues.

MIME attacks

Mailfence signature verification methodology does not regard partially signed and/or embedded signed sub-parts within a multipart message as valid. In most cases, such messages will be regarded as invalid. Moreover, any active content is always disabled by default. This means, as you opens a signed message, only the valid (correctly recognized) signature verification is performed.

ID attacks

Mailfence does not attempt to bind signature identity with sender address, and only shows the signature verification result. When in doubt, users can always check the the identity of signer by clicking on the signature verification message and match it with the sender address. Concerning displaying the FROM field, Mailfence correctly handles any special characters that might try to manipulate its UI presentation to the user.

UI Attacks

Since Mailfence blocks all active content by default, any attempt to mimick the signature verification result using e.g., HTML, CSS, or inline images, will not succeed. In such cases, only the valid (i.e., correctly recognized) signature verification message will be displayed.

Recomendações para usuários que usam clientes de e-mail afetados por spoofing de assinatura

Recomendamos que você execute as seguintes etapas de atenuação, se estiver usando sua conta do Mailfence com qualquer um dos clientes de e-mail afetados mencionados, a fim de proteger-se contra falsificação de assinaturas.

- Atualize seu cliente de e-mail e / ou plugin habilitado para OpenPGP

Pesquisadores relataram as descobertas e sugeriram melhorias para os desenvolvedores dos clientes afetados em um processo que eles chamam de divulgação coordenada. Isso é para garantir que todos os clientes afetados sejam corrigidos antes de divulgar o problema ao público. - Desativar a renderização de HTML e o carregamento de conteúdo remoto

Evite que o seu cliente de e-mail renderize HTML e carregue conteúdo ativo. Isso fará com que qualquer tentativa de falsificação de mensagens de verificação de assinatura seja malsucedida. Por favor, consulte a documentação específica do seu cliente de e-mail a este respeito. Por exemplo. Thunderbird:

1. On the top-right corner, click on the Menu button.

2. Click on View.

3. Under Message Body As, select Plain Text.

Disable external content:

1. On the top-right corner, click on the Menu button.

2. Click on Options.

2. Under Privacy, select Plain Text.

3. In the Mail content section, uncheck Allow remote content in messages.

- Seguir boas práticas e manter-se cauteloso é sempre recomendado. Com relação aos resultados da verificação de assinatura, verificar os detalhes da mensagem exibida (para procurar qualquer anormalidade) é sempre uma boa ideia.

Como uma das suítes de e-mail mais seguras e privadas, levamos a segurança e a privacidade dos dados do usuário muito a sério e nos esforçamos para melhorar nosso serviço de todas as maneiras possíveis. Entre em contato conosco caso tenha sugestões ou dúvidas sobre a falsificação de assinaturas do OpenPGP.

Acesse a nossa página de imprensa para saber mais sobre a Mailfence.

![Email_headers[1] illustration about signature spoofing](https://blog.mailfence.com/wp-content/uploads/elementor/thumbs/Email_headers1-qp612igqvytauigbzhw2dfksp8mcpa2cw29x5ksmfc.png)