Cet article de blog expliquera comment lire et comprendre l’en-tête d’email qui accompagne chaque courrier électronique. Il contient des détails sur l’expéditeur, l’itinéraire emprunté et le destinataire. Utilisez ces informations pour éviter les courriels indésirables ou pour reconnaître une arnaque ou un programme malveillant envoyé par email.

Comment accéder à l’en-tête d’email

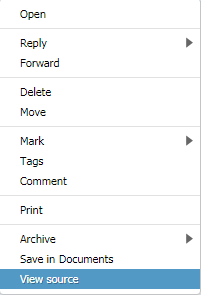

Dans l’interface Web de Mailfence, accédez à votre boîte aux lettres, cliquez avec le bouton droit de la souris sur l’e-mail, sélectionnez « Afficher la source ».

La plupart des clients de messagerie autorisent l’accès à l’en-tête du message. La liste suivante contient quelques clients de messagerie Web et Web populaires. Veuillez vous reporter au manuel de votre client de messagerie s’il ne figure pas dans cette liste.

Affichez l’en-tête d’email dans Google Mail (Gmail) Webmail :

Connectez-vous à votre compte via l’interface Web et ouvrez le message (cliquez dessus). Cliquez sur la « flèche vers le bas » en haut à droite du message et sélectionnez « Afficher l’original ».

Affichez l’en-tête d’email dans Yahoo Mail Webmail :

Connectez-vous à votre compte via l’interface Web et ouvrez le message (cliquez dessus). Cliquez sur ‘Actions’ et sélectionnez ‘View Full Header’.

Affichez l’en-tête d’email dans Hotmail Webmail :

Connectez-vous à votre compte via l’interface Web et accédez à la liste des messages. Cliquez avec le bouton droit sur le message et sélectionnez « Afficher la source du message ».

Affichez les en-têtes Internet dans MS Outlook :

Ouvrez le message dans MS Outlook. Maintenant, allez dans « Affichage » et sélectionnez « Options de message » – ou « Fichier » -> « Info » -> « Propriétés ». Cochez ‘En-têtes Internet’.

Afficher l’en-tête d’email dans Thunderbird :

Ouvrez le message, puis cliquez sur « Afficher » et sélectionnez « Source du message ».

Afficher l’en-tête d’email dans MS Windows Mail (et MS Outlook Express) :

Sélectionnez le message dans la liste, cliquez dessus avec le bouton droit de la souris, sélectionnez «Propriétés» et allez à «Détails».

Remarque: les instructions mentionnées ci-dessus peuvent varier en fonction de la version du client de messagerie que vous utilisez.

Comment utiliser les champs d’en-tête d’email

Nous allons utiliser l’exemple d’en-tête de message suivant. La police en bleu décrit ce que chacun des champs communs d’un en-tête d’email représente et explique comment ces informations peuvent être utilisées de manière utile.

Champs d’en-tête d’email standard

Received: from sender_mail_server ([bbb.bbb.bbb.bbb]) by recipient_mail_exchanger (envelope-from <example@gmail.com>) with ESMTPS

Le message a été reçu par le destinataire_mail_exchanger du serveur sender_mail_server avec une adresse IP bbb.bbb.bbb.bbb sur STARTTLS («S» dans la balise ESMTP signifie sécurisé).

for <example@mailfence.com> ; Wed, 7 Sep 2018 12:35:32 +0200 (CEST) Return-Path: example@gmail.com

Le serveur de messagerie envoie un email de notification à l’adresse spécifiée ici, lorsque le message est renvoyé à son expéditeur ou ne peut pas être remis. Cette adresse est communément appelée «adresse de réponse» et peut être différente de l’adresse électronique de l’expéditeur.

Received: by xyz.google.com with SMTP id abc.xyz for <example@mailfence.com>; Wed, 07 Sep 2018 03:35:32 -0700 (PDT)

...

Le message passe par l’ensemble de ces serveurs de messagerie (ou MTA)(au nombre de 1à 3 en général) de sender_mail_server jusqu’au recipient_mail_exchanger.

Received: from ‘Sender_display_name’ ([aaa.aaa.aaa.aaa])

Le message a été envoyé à partir du périphérique de l’expéditeur avec l’adresse IP aaa.aaa.aaa.aaa. Vous le trouverez également dans le champ d’en-tête X-Originating-IP. Cette adresse IP est principalement supprimée par les clients de messagerie respectueux de la confidentialité, car elle pourrait révéler des détails sur l’emplacement de l’expéditeur.

by sender_server_domain_name with ESMTPSA id abc_xyz_123 for <example@mailfence.com> (version=TLS1 cipher=ECDHE-RSA-AES128-SHA bits=128/128); Wed, 07 Sep 2018 03:35:31 -0700 (PDT)

Après avoir reçu un message du périphérique de l’expéditeur avec l’adresse IP « aaa.aaa.aaa.aaa”, le serveur de messagerie sender_server_domain_name transfère le message sur STARTTLS (dans la balise ESMTP, « S » signifie sécurisé et « A » authentifié). Les informations incluent également la version TLS et la suite de chiffrement utilisée par le protocole STARTTLS.

Certains peuvent essayer de simuler les informations de routage, et votre serveur de messagerie est censé vous avertir que quelque chose n’a pas été correct lors du transfert de sender_server_domain_name à destinataire_mail_exchanger.

From: example@gmail.com

Adresse de l’expéditeur du message.

Celle-ci pourrait facilement être imitée, ou pourrait apparaître sous la forme examp1e@gmail.com OU example@gmai1.com (‘1’ et ‘l’ étant très similaires).

Consultez nos posts sur le phishing et l’ingénierie sociale pour plus de détails.

To: example@mailfence.com

Adresse du destinataire du message.

Subject: Leaving Gmail!

Objet du message.

Date: Wed, 7 Sep 2018 12:35:29 +0200 Message-ID: 000601d30978hc36040$819a20c0$@gmail.com

Date et ID du message.

Si la date mentionnée ici diffère de la date mentionnée dans le dernier en-tête reçu (celui du haut), cela pourrait indiquer un problème de remise de message OU une attaque MITM. Il est conseillé de faire preuve de prudence dans de tels cas.

MIME-Version: 1.0 Content-Type: multipart/alternative;

Version MIME et Type.

X-Mailer: Microsoft Outlook 16.0

Le client de messagerie (ou MUA) utilisé pour envoyer ce message. Cette ligne est le plus souvent supprimée par les clients de messagerie soucieux de la confidentialité.

Content-Type: text/plain; charset="UTF-8" Content-Transfer-Encoding: quoted-printable

Ceci est un message en plusieurs parties au format MIME (Multipurpose Internet Mail Extensions). Il s’agit d’un Standard Internet qui étend le format des messages électroniques pour prendre en charge le texte enrichi, les fichiers et tout autre contenu actif.

<<Message body>> (Corps du message)

Hello, Enough of privacy violations and shady business practices by Gmail! This is my last email from Gmail, as I finally decided to join Mailfence! Regards, Privacy conscious user! ------=_NextPart_000_0007_01D44514.EEC24AC0...------=_NextPart_000_0007_01D44514.EEC24AC0-- ...

<<Message body>>

Le corps du message peut contenir des liens nuisibles, tels que « exemple.com », qui peuvent contenir un lien hypertexte vers « lienmalveillant.com »

Consultez nos posts sur le phishing et l’ingénierie sociale pour plus de détails.

Sender Policy Framework (SPF)

SPF est un cadre permettant d’empêcher la falsification de l’adresse de l’expéditeur. Il est utilisé pour décrire quel serveur de messagerie est autorisé à envoyer des messages pour un domaine (un expéditeur) donné. SPF permet ainsi d’éviter les adresses e-mail d’un expéditeur factice. Le résultat (Received-SPF) peut être neutre, réussi (‘pass’) ou échoué (‘fail’).

Suivant l’exemple du message ci-dessus :

Received-SPF: pass

Le résultat de la validation est « pas », car l’adresse IP de sender_server_domain_name est autorisée à envoyer des emails au domaine « gmail.com ».

Si le résultat de la validation est « fail », il est fort probable que quelqu’un ait tenté d’usurper l’adresse e-mail de l’expéditeur et/ou le contenu.

Mailfence prend en charge SPF et encourage également les utilisateurs de domaines personnalisés à y avoir recours.

Domain Keys Identified Mail (DKIM)

DKIM est une méthode pour associer un nom de domaine à un courrier électronique, permettant ainsi à une organisation de vérifier la signature (cryptographique) pour s’assurer que le message a bien été envoyé par son propriétaire revendiqué et qu’il n’a pas été modifié pendant le transit.

A partir de l’exemple de message ci-dessus :

DKIM-Signature: v=1; a=rsa-sha256; c=relaxed/relaxed;

d=gmail.com; s=20161025;

h=from:to:subject:date:message-id:mime-version:thread-index

:content-language;

bh=fZjxO4TdlsVYWA6YIXoMF8AS+FOsm2lV1tfhDvYZNQo=;

b=cMSUNWMGENp4jXuFTInBnZi6Sq2ZcjhBNA0ht8rSEt1SR8b0gGmiiZZ4l52lGSCum5

lRtmPPtt/tgnqubiLBBW2fatlarhjo6qRp7FRE9IsE6XBIl6muTGS/kUDwEm9NGXjQRp

nxmHp4/JKDKrYHg8cKsm+yr3k17hNXHITIrb9VAh2CtEKpAxSYN3MsC4QplXdnLArQju

U3jAnJf0lLZwZcygBbZSY7ENEAtHSbHpt6LLeQKlzosYARoakAH3j8EaAAAu1TfyAYE4

+u7ENqUzddifO6Qty3E2I4Soq00SbOO+e64WIUZ0gxoARQqeuAN7H/jaOkC4t5mhWmkb

aEFA==

Le message contient une signature DKIM valide (formatée conformément à la norme).

dkim=pass

Le résultat de validation est ‘pass’.

Si le résultat de la validation est ‘fail’, il est fort probable que le message ait été falsifié ou modifié pendant le transit et/ou que le message soit du spam.

Mailfence prend en charge DKIM pour les utilisateurs réguliers par défaut. Mailfence encourage également les utilisateurs de domaine personnalisés à l’utiliser.

Le score de spam

Les programmes de détection de spam couramment utilisés (par exemple, SpamAssassin – lien en anglais) installés sur les serveurs de messagerie fournissent un rapport détaillé pour chaque message. Ils le font en ajoutant des lignes et un compte-rendu dans l’en-tête de l’email.

X-Spam-Flag: NO

Résultat de détection de spam.

X-Spam-Status: No hits=-1.2 required=4.7

Résultat de détection de spam avec le score. Un score inférieur à 5 signifie (sur la plupart des systèmes) pas du spam, entre 5 et 15 probablement du spam, et plus de 15 définitivement du spam.

symbols=BAYES_00,DKIM_SIGNED,DKIM_VALID,DKIM_VALID_AU,FREEMAIL_FROM,HTML_MESSAGE,RCVD_IN_DNSWL_NONE,RCVD_IN_MSPIKE_H2,RDNS_NONE,SPF_PASS device=ccc.ccc.ccc.ccc

Les programmes de détection de spam vérifient non seulement l’expéditeur du message, mais également le format et le contenu du message afin de générer leur score final de courrier indésirable. Par exemple, structure de message, SPF + DKIM, DNSBL, règles personnalisées…

Si le score global de spam est compris entre 5 et 15, voire plus de 15, il est fort probable que le message soit suspect ou qu’il s’agisse d’un spam. Cependant, la décision finale est toujours prise par le recipient_mail_exchanger.

Autres champs d’en-tête d’email

Il pourrait y avoir de nombreux autres champs d’en-tête de message standard/approuvé, ainsi que des champs d’en-tête de message non standard/personnalisés. Les deux peuvent également être trouvés dans les en-têtes d’email. En voici quelques exemples :

- Authentication-Results – rapport d’authenticité de sender_server_domain_name (basé sur SPF, DKIM et d’autres résultats).

- List-ID – une référence de liste de diffusion

- List-Unsubscribe –une référence directe qui peut être utilisée pour se désabonner d’une liste de diffusion.

- Auto-Submitted – indique qu’un message a été généré automatiquement par un système (par exemple, des messages de notification,…)

- …

Champs d’en-tête d’email et messages cryptés de bout en bout

Les champs d’en-tête d’email sont généralement lus indépendamment du corps du message qui est chiffré de bout en bout et doit être lu par le client (par exemple, qui détient la clé privée dans un système cryptographique à clé publique. Toutefois, vous trouverez ci-après quelques uns des champs d’en-tête de message courants qui peuvent indiquer un message chiffré et/ou signé.

En se basant sur l’exemple de message ci-dessus :

Content-Type: multipart/signed; micalg=pgp-sha1; protocol="application/pgp-signature" .... Content-Type: application/pgp-signature Content-Description: OpenPGP digital signature Content-Disposition: attachment

Indique un type MIME ‘multipart/signed’ pour le message signé OpenPGP envoyé en pièce jointe. Les signatures OpenPGP peuvent également être envoyées en ligne (pas en tant que pièce jointe).

Content-Type: multipart/encrypted; protocol="application/pgp-encrypted"; ... Content-Type: application/octet-stream; name=encrypted.asc Content-Transfer-Encoding: ... (base64, 7bit, ...) Content-Description: OpenPGP encrypted message Content-Disposition: inline; filename=...

...

Indique un type MIME ‘multipart/encrypted ‘ pour le message chiffré OpenPGP envoyé en pièce jointe. Les messages chiffrés OpenPGP peuvent également être envoyés en ligne (pas en tant que pièce jointe).

-----BEGIN PGP SIGNATURE----- ... -----END PGP SIGNATURE-----

Indique le début et la fin d’une signature OpenPGP.

-----BEGIN PGP MESSAGE----- ... -----END PGP MESSAGE-----

Indique le début et la fin d’un message chiffré OpenPGP.

Protéger l’en-tête d’email du chiffrement de bout en bout

Utilisez un chiffrement de bout en bout et des signatures numériques pour vérifier encore davantage la légitimité des en-têtes de message.

Mailfence intègre les champs From (De), To (à) and Time-stamp (horodatage) dans le corps du message avant de le signer et / ou de le chiffrer. Cela permet au destinataire de vérifier :

![]()

From: example@gmail.com

To: example@mailfence.com

Sep 7, 2018 12:35:29

- Si les adresses From et To correspondent effectivement aux adresses d’expéditeur et de destinataire incluses dans le corps du message signé et/ou chiffré. Cela aide à détecter une éventuelle usurpation de l’adresse de l’expéditeur/du destinataire.

- Si la date d’envoi du message correspond (ou est sensiblement proche) à l’horodatage inclus dans le corps du message signé et / ou crypté. Cela aide à détecter une éventuelle attaque par rejeu sur le message.

L’inclusion des champs d’en-tête réels du message dans le corps d’un message chiffré peut également aider à prévenir les fuites de métadonnées (en-têtes de courrier électronique protégés, par exemple ).

De nombreux outils tiers d’analyse de l’en-tête de message (https://testconnectivity.microsoft.com/, https://toolbox.googleapps.com/apps/messageheader/, https://mxtoolbox.com/EmailHeaders.aspx, …) produisent un rapport facile à lire à partir des données de cet en-tête de message. Toutefois, veuillez noter que vous devrez partager l’en-tête de votre message avec ces services…

Mailfence est une solution de messagerie sécurisée et privée offrant aux utilisateurs un contrôle total sur leurs données.

Rejoignez le combat pour la confidentialité en ligne et la liberté numérique.

Faites passer le message !