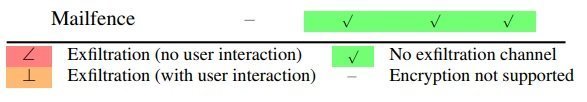

Vor einigen Tagen wurden neue Schwachstellen in vielen OpenPGP- und S/MIME-fähigen E-Mail-Clients bekannt gegeben. Diese „Efail“-Schwachstellen haben in den Medien viel Aufmerksamkeit erregt. Nach unserer Analyse ist Mailfence nicht von der OpenPGP Efail-Schwachstelle betroffen. Außerdem ist laut den technischen Unterlagen das OpenPGP-Protokoll selbst sicher, wenn Sie es nicht mit einem fehlerhaften E-Mail-Client verwenden.

OpenPGP-Schwachstellen, die im Efail-Schwachstellenpapier aufgedeckt wurden: Warum Mailfence nicht betroffen ist

Es gibt laut Sicherheitsexperten zwei Besorgnis erregende Angriffsmöglichkeiten. Doch dazu müssen die folgenden Voraussetzungen gegeben sein:

- Der Angreifer benötigt Zugriff auf die verschlüsselten E-Mails, z.B. durch Kompromitieren von E-Mail-Konten, E-Mail-Servern, Backup-Systemen oder durch Abhören des Netzwerkverkehrs.

- Der Angreifer muss die abgefangenen/geänderten E-Mails an sein Ziel senden oder wiedergeben.

1. “Direct Exfiltration”-Angriff

Diese Art des Angriffs nutzt die Tatsache aus, dass moderne E-Mail-Programme sich dafür in der Regel dafür entscheiden, dem Benutzer seine Nachrichten im HTML-Format anzuzeigen. Der Angreifer erstellt in diesem Fall einfach die neue E-Mail-Nachricht (aus der alten/erfassten), beginnend mit einem Klartextteil mit einem img oder style-Tag, der den erfassten Chiffretext einschließt, und sendet ihn schließlich an den Empfänger. Wenn der E-Mail-Client des Empfängers die gesamte entschlüsselte Nachricht einschließlich des erfassten Chiffriertextes (als unverschlüsselter Text) anzeigt, wird der aktive Inhalt für extern geladene Bilder oder Styles den Klartext über angeforderte URLs an einen Remote Server übertragen.

Warum ist Mailfence nicht von der „direkten Exfiltration“ betroffen?

Beim Empfang von verschlüsselten E-Mails (ASCII-geschützte PGP-Nachrichten) oder E-Mails mit verschlüsseltem Inhalt (eine Mischung aus Klartext und Chiffretext) versucht Mailfence nie, diese im laufenden Betrieb oder automatisch zu entschlüsseln. Dies liegt daran, dass dazu die private Schlüsselpassphrase des Benutzers erforderlich ist, die nur der Benutzer kennt.

Wenn ein Benutzer eine solche Nachricht also öffnet, würde ein solcher Angriff nur dazu führen, dass der verschlüsselte Text an die angeforderten URL gesendet wird (was der Angreifer gemäß den Angriffsanforderungen bereits getan hätte), und dies auch nur, wenn der Benutzer sich dafür entscheidet, entfernte Inhalte zu laden, was standardmäßig immer deaktiviert ist.

Alle verschachtelten Chiffriertexte werden nämlich nur entschlüsselt, wenn der Benutzer explizit auf die Eingabeaufforderung ‚Entschlüsseln‘ klickt (nur für diesen verschachtelten Chiffriertextblock). Sie werden jedoch nur im Klartext-Modus entschlüsselt – was den Erfolg eines solchen Angriffs zunichte macht.

2. „Malleability Gadget“-Angriff

Diese zweite Schwachstelle nutzt die fehlende obligatorische Integritätsprüfung von OpenPGP, die der Entwickler-Community seit 1999 bekannt ist. Dies entspricht dem Formbarkeits- (Malleability) Aspekt des Cipher Feedback Mode (CFB), den Verschlüsselungsmodus, den OpenPGP für seine symmetrischen Verschlüsselungsoperationen verwendet. Dadurch kann ein Angreifer in Kombination mit bestimmten Exfiltrationskanälen den Klartext (aus dem erfassten Chiffretext) über eine Chosen-Ciphertext Attacke wiederherstellen, sobald der E-Mail-Client die geänderte Nachricht in entschlüsselter Form öffnet.

Warum wird Mailfence nicht von der „Formbarkeits-Attacke“ beeinträchtigt?

Mailfence verwendet die Open-Source-Bibliothek openpgpjs für sein Frontend, das die End-to-End-Verschlüsselung und -Entschlüsselung übernimmt. Diese Bibliothek verwendet das OpenPGP-Paket Symmetrically Encrypted with Integrity Protection (SEIP), das die Verwendung von Modification Detection Code (MDC) für Klartext-Integritätsprüfungen kapselt. Wenn die Integritätsprüfung fehlschlägt (oder nicht existiert), wird die Bibliothek den entschlüsselten Inhalt ablehnen und nicht laden. Wenn das SEIP-Paket in ein Symmetrically Encrypted (SE)-Paket umgewandelt wird – eine weitere von Forschern hervorgehobene Methode – wird die Bibliothek es nicht unterstützen und hält deshalb diese Operation für obsolet.

Empfehlungen für OpenPGP-Benutzer, die betroffene E-Mail-Clients verwenden

Da Efail keine Schwachstelle in OpenPGP selbst ist, ist es tatsächlich mit fehlerhaften E-Mail-Clients verknüpft. Wir empfehlen Ihnen daher, die folgenden Schritte zu unternehmen, wenn Sie Ihr Mailfence-Konto mit einem der aufgeführten fehlerhaften E-Mail-Clients verwenden.

- E-Mail außerhalb des E-Mail-Clients entschlüsseln

Die Verwendung einer separaten Anwendung (befehlszeilenbasiert) außerhalb Ihres E-Mail-Clients zum Entschlüsseln eingehender E-Mails verhindert das Öffnen von Exfiltrationskanälen. Dazu müssen Sie die eingehende Nachricht in einer Datei speichern und dann über eine Befehlszeile öffnen. - Deaktivieren von HTML-Rendering und Remote Content Loading

Wenn Sie Ihren E-Mail-Client daran hindern, HTML zu rendern und Remote Content zu laden, wird die vorherrschende Form für das Errichten von Exfiltrationskanälen verhindert. Bitte beachten Sie hierzu die spezifische Dokumentation Ihres E-Mail-Clients.

Beispiel: Thunderbird:

Deaktivieren Sie HTML:

1. Klicken Sie oben rechts auf die SchaltflächeMenü.

2. Klicken Sie auf Ansicht.

3. Wählen Sie unter Nachrichtentext als Plain Text.

Externe Inhalte deaktivieren:

1. Klicken Sie oben rechts auf die SchaltflächeMenü.

2. Klicken Sie auf Optionen.

2. Unter Datenschutz wählen Sie Plain Text.

3. In der Rubrik Mail-Inhalt deaktivieren sie das Häkchen Remote-Inhalt in Nachrichten zulassen..

Nochmals, da die Schwachstellen nicht das OpenPGP-Protokoll selbst betreffen, sollten Sie unbedingt Updates bei Ihrem OpenPGP-basierten E-Mail Client einspielen, sobald diese verfügbar sind.

Andere Punkte, die die efail-Schwachstelle betreffen

- OpenPGP bleibt eine der besten Möglichkeiten, E-Mails zu verschlüsseln, und wenn es richtig implementiert und sicher verwendet wird, kann man sich darauf verlassen. Die von den Sicherheitsforschern hervorgehobenen efail-Schwachstellen entsprechen der Art und Weise, wie End-to-End-Verschlüsselungsprotokolle mit modernen E-Mail-Programmen wie Mailfence interagieren, die diese Protokolle implementieren.

- Bei Mailfence werden alle Ende-zu-Ende verschlüsselten E-Mails standardmäßig immer mit digitalen Signaturen versendet, eine Praxis, die Sie in allen Ihren sozialen und beruflichen Kreisen befürworten sollten.Überprüfen Sie auch unseren Blogbeitrag über OpenPGP-Verschlüsselung + Digitale Signatur Best Practices, und wenden Sie TFA auf Ihre Konten an.

Als eine der sichersten und vertraulichsten E-Mail-Suiten nehmen wir die Sicherheit und den Schutz der Benutzerdaten sehr ernst und sind bestrebt, unseren Service in jeder Hinsicht zu verbessern. Kontaktieren Sie uns, wenn Sie Anregungen oder Fragen haben.

[maxbutton id=“25″ url=“https://mailfence.com/#register“ ]

Mailfence ist ein sicherer und vertraulicher E-Mail-Service. Erfahren Sie mehr über uns auf unserer Presse-Seite. Oder folgen Sie uns auf Twitter/Reddit und bleiben Sie stets auf dem Laufenden.

![Mailfence_not_impacted_by_Efail_vulnerabilities[1] ""](https://blog.mailfence.com/wp-content/uploads/elementor/thumbs/Mailfence_not_impacted_by_Efail_vulnerabilities1-qp61j4a3mljnyibz0oasf8pyiarsorzn696qdk68i0.png)