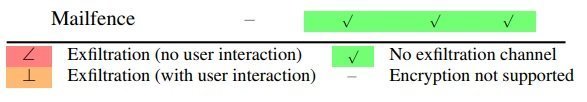

De nouvelles vulnérabilités présentes dans de nombreux clients de messagerie OpenPGP et S/MIME ont été découvertes récemment. Ces vulnérabilités « Efail » ont suscité beaucoup d’intérêt dans les médias. Selon notre analyse, Mailfence n’est pas affectée par la vulnérabilité Efail (OpenPGP). En outre, compte tenu des questions soulevées dans le document technique, le protocole OpenPGP en lui-même est sûr, si vous ne l’utilisez pas avec un client de messagerie bogué.

Vulnérabilités OpenPGP révélées dans le document de vulnérabilité Efail : pourquoi Mailfence n’est pas impacté

Il y a deux attaques inquiétantes révélées par les chercheurs en sécurité. Cependant, pour les mener à bien :

- l’attaquant doit avoir accès aux courriels chiffrés, par exemple en compromettant les comptes de messagerie, les serveurs de messagerie, les systèmes de sauvegarde ou en espionnant le trafic réseau.

- l’attaquant doit envoyer ou rejouer les emails interceptés/modifiés vers sa destination.

1. Attaque par « exfiltration directe »

Ce type d’attaque tire parti du fait que les programmes de messagerie modernes choisissent d’afficher du code HTML pour l’utilisateur. Dans ce cas, l’attaquant construit simplement le nouveau message électronique (à partir de l’ancien / de celui qui a été récupéré) en commençant par une partie en texte clair comportant une balise <img> ou <style> englobant le texte chiffré capturé, pour l’adresser finalement au destinataire. Lorsque le client de messagerie destinataire affiche le message déchiffré entier, y compris le texte chiffré intégré (sous forme de texte non chiffré), le contenu actif pour les images ou styles chargés en externe exfiltrera le texte en clair via les URL requises à un serveur distant.

Pourquoi Mailfence n’est-elle pas affectée par l’attaque par « exfiltration directe »?

Lors de la réception de courriels chiffrés (messages PGP ASCII blindés) ou d’emails contenant du contenu chiffré imbriqué (mélange de texte clair et de cryptogramme), Mailfence ne tente jamais de les décrypter à la volée ou automatiquement. Cela est dû au fait que cette procédure nécessite la phrase de chiffrement de la clé privée des utilisateurs que seul l’utilisateur connaît.

Ainsi, lorsqu’un utilisateur ouvre un tel message, une tentative d’attaque de ce type se traduira uniquement par l’envoi du texte chiffré à l’URL requise (dont l’attaquant dispose déjà, de par la construction de l’attaque), et ceci uniquement si l’utilisateur choisit de charger le contenu distant, qui est toujours désactivé par défaut.

Car tous les textes chiffrés imbriqués ne sont décryptés que lorsque l’utilisateur clique explicitement sur l’invite «Décrypter» (uniquement pour le bloc de texte chiffré imbriqué en question). Cependant, ils ne seront décryptés que sous forme de texte clair, ce qui rendra impossible la réussite de ce type d’attaque.

2. Attaque de type « Malleability gadget »

Cette seconde vulnérabilité tire parti de l’absence de vérification d’intégrité obligatoire d’OpenPGP connue de la communauté des développeurs depuis 1999. Cela correspond à l’aspect malléable du Cipher Feedback Mode (CFB), le mode de chiffrement utilisé par OpenPGP pour ses opérations de chiffrement symétrique. Par conséquent, un attaquant peut récupérer du texte en clair (hors du texte chiffré capturé) en le combinant avec des canaux d’exfiltration spécifiés, au moyen d’une attaque à texte clair choisi dès que le client de messagerie ouvre le message modifié sous forme déchiffrée.

Pourquoi Mailfence n’est-elle pas affectée par l’attaque de type « Malleability gadget » ?

Mailfence utilise la bibliothèque open-source openpgpjs pour sa partie front-end qui gère les opérations de chiffrement et de décryptage de bout en bout. Cette bibliothèque utilise le paquet OpenPGP à chiffrement symétrique avec intégrité (SEIP), qui englobe l’utilisation du code de détection de modification (MDC) pour les contrôles d’intégrité des textes en clair. Si la vérification d’intégrité échoue (ou n’existe pas), la bibliothèque refusera de charger le contenu déchiffré. Si le paquet SEIP est transformé en paquet chiffré symétriquement (SE) – une autre méthode que les chercheurs ont mise en évidence – la bibliothèque ne le prendra pas en charge pas et considère cette pratique comme obsolète.

Recommandations pour les utilisateurs OpenPGP utilisant des clients de messagerie affectés

Etant donné que la vulnérabilité Efail n’est pas présente dans OpenPGP lui-même, mais qu’elle est en fait associée à des clients de messagerie bogués, nous vous recommandons donc de prendre les mesures d’atténuation suivantes si vous utilisez votre compte Mailfence avec l’un des clients de messagerie bogués répertoriés.

- Déchiffrez le courrier en dehors du client de messagerie

L’utilisation d’une application distincte (basée sur la ligne de commande) hors de votre client de messagerie pour déchiffrer les emails entrants empêchera l’ouverture de canaux d’exfiltration. Pour cela, vous devrez enregistrer le message entrant dans un fichier, puis l’ouvrir à l’aide d’une ligne de commande (lien en anglais). - Désactivez le rendu HTML et le chargement de contenu à distance

Empêcher votre client de messagerie de convertir le HTML et de charger du contenu distant permettra d’éviter la forme prédominante d’installation de canaux d’exfiltration. Veuillez vous reporter à la documentation spécifique de votre client de messagerie dans ce domaine.

Par exemple, Thunderbird :

Désactiver le HTML :

1. Dans le coin supérieur droit, cliquez sur le bouton Menu.

2. Cliquez sur Afficher.

3. Sous “Corps du message sous”, sélectionnez « Texte brut ».

Désactiver le contenu externe :

1. Dans le coin supérieur droit, cliquez sur le bouton Menu.

2. Cliquez sur Options.

2. Sous “Confidentialité”, sélectionnez « Texte brut« .

3. Dans la section « Contenu du courrier« , décochez « Autoriser le contenu distant dans les messages« .

Encore une fois, et cela va sans dire, comme la vulnérabilité Efail n’est pas incluse dans le protocole OpenPGP en lui-même, effectuez les mises à jour à votre client de messagerie OpenPGP dès qu’elles sont disponibles.

Autres points concernant la vulnérabilité Efail

- OpenPGP demeure l’un des meilleurs moyens pour chiffrer les e-mails, et lorsqu’il est mis en œuvre correctement et utilisé de manière sécurisée, il est fiable. Les problèmes de vulnérabilité Efail mis en évidence par les chercheurs en sécurité correspondent à la façon dont les protocoles de chiffrement de bout en bout interagissent avec les programmes de messagerie modernes qui implémentent ces protocoles. Cela signifie que si l’un de vos destinataires utilise le client de messagerie bogué, il peut potentiellement exfiltrer le texte en clair des messages électroniques chiffrés. C’est une nouvelle raison pour vous inciter à encourager les autres à utiliser des services de messagerie sécurisés et privés tels que Mailfence.

- Chez Mailfence, par défaut, tous les e-mails chiffrés de bout en bout sont toujours envoyés avec des signatures numériques, une pratique que vous devriez préconiser dans vos cercles sociaux et professionnels.De même, jetez un coup d’œil à nos posts “Les meilleures pratiques de chiffrement OpenPGP” et “Les meilleures pratiques de signature numérique OpenPGP”, et appliquez l’authentification à deux facteurs sur vos comptes.

Étant l’une des solutions de messagerie les plus sécurisées et privées, nous prenons très au sérieux la sécurité et la confidentialité des données des utilisateurs et nous nous efforçons d’améliorer notre service de toutes les manières possibles. Contactez-nous si vous avez des suggestions ou des questions.

![Mailfence_not_impacted_by_Efail_vulnerabilities[1] ""](https://blog.mailfence.com/wp-content/uploads/elementor/thumbs/Mailfence_not_impacted_by_Efail_vulnerabilities1-qp61j4a3mljnyibz0oasf8pyiarsorzn696qdk68i0.png)