Já se passou mais de um mês desde que a Microsoft reconheceu pela primeira vez uma violação de dados em seu local Microsoft Exchange Server. Os invasores foram capazes de obter privilégios de administrator em servidores afetados, acesso a e-mails e senhas de usuários e a dispositivos conectados na mesma rede. Várias outras revelações também foram feitas.

Mailfence - Obtenha seu e-mail seguro e gratuito.

4.1 baseado em 177 avaliações de usuários

Histórico do hack do Microsoft Exchange Server

Em 5 de janeiro de 2021, o pesquisador da empresa de testes de segurança DEVCORE investigadora, fez o primeiro relatório conhecido de vulnerabilidade para a Microsoft. Isso foi depois verificado pela Microsoft em 8 de janeiro. Várias violações de Microsoft Exchange Servers locais foram observadas por vários jogadores durante o mesmo mês, todos os quais alertaram a Microsoft.

Por volta de 26-27 de fevereiro, os invasores começaram a varredura em massa dos servidores Microsoft Exchange para fazer backdoor deles. Isso pareceu ser feito particularmente em antecipação de um patch da Microsoft.

Em 02 de março, Microsoft liberada atualizações para corrigir 4 falhas de dia zero na base de código do Microsoft Exchange Server, ao atribuir um grupo de hackers conhecido com alta confiança. Mais tarde, Later mais grupos de hackers estavam ligados.

Em 05 de março, um conhecido jornalista de segurança cibernética deu a notícia que pelo menos 30.000 organizações nos EUA e milhares em todo o mundo, agora têm backdoors instalados. Os especialistas em segurança fizeram esforços para notificar as vítimas, ao mesmo tempo em que destacaram a preparação para outra série de ataques devido a backdoors previamente instalados nos servidores afetados.

Situação atual de hack do Microsoft Exchange Server

Em 12 de março de 2021, Microsoft tweeted que ainda há 82.000 servidores Microsoft Exchange sem patch expostos. No entanto, devido à não atualização a tempo, muitos desses servidores continuaram a ser violados. Um número de ransomware foram implantados por atacantes, entretanto, em servidores previamente infectados.

Em 22 de março, a Microsoft anunciou que em 92% dos servidores Exchange a exploração foi corrigida ou atenuada.

Como os ataques utilizaram 4 façanhas de dia zero diferentes, encadeando-os para obter acesso de administrador nos servidores afetados, eles foram capazes de instalar backdoors. Portanto, é muito importante para cada administrador do Microsoft Exchange Server local, não apenas corrigir, mas também corrigir qualquer exploração ou persistência identificada (usando diretrizes pela Microsoft e outros independentes IoCs).

Mailfence não foi impactado

Mailfence oferece conectividade de protocolo ActiveSync. Nossa implementação do Exchange ActiveSync (EAS) usa especificações Microsoft mas é um protocolo de sincronização que não tem nada a ver com servidores Exchange. Eles simplesmente compartilham a palavra ‘troca’. Não compartilhamos nenhum código com o Microsoft Exchange Server oferecido no local (ou qualquer um de seus serviços). Portanto, nosso serviço não foi afetado.

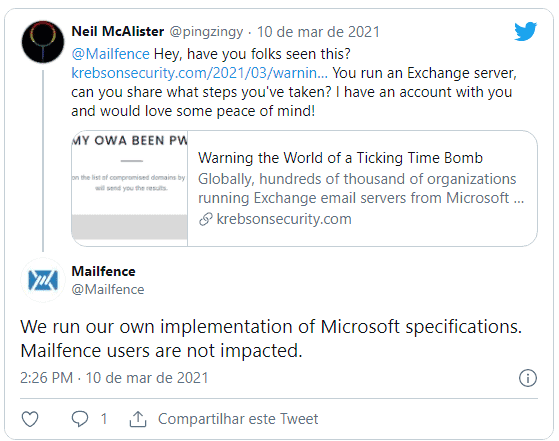

Também anunciamos isso usando nosso twitter:

Prefira serviços que são privados por design e favorecem a criptografia

Mailfence é um secure e private serviço de e-mail que respeitar a privacidade de dados do usuário e ofertas end-to-end encryption para e-mails. End-to-end encrypted os dados permanecem protegidos mesmo com um servidor comprometido. Planejamos estender esse tipo de criptografia para mensagens de texto simples enviadas / recebidas e também para o componente Documentos. Também planejamos criptografar os dados em repouso no corrente deste ano, o que efetivamente adicionará outra camada de proteção aos dados dos usuários. Fique atento! Acesse a nossa página de imprensa para saber mais sobre a Mailfence.