Compte tenu de la nature ouverte et décentralisée du protocole SMTP, l’usurpation d’identité électronique (aussi appelée ‘spoofing’) est un problème assez répandu. Tout serveur connecté à Internet peut envoyer un email en utilisant votre adresse email et peut de ce fait usurper votre identité. En cas d’utilisation d’un domaine personnalisé avec Mailfence, nous vous recommandons de déployer les techniques de défense tel que SPF, DKIM, et DMARC contre le spoofing électronique.

Sender Policy Framework (SPF)

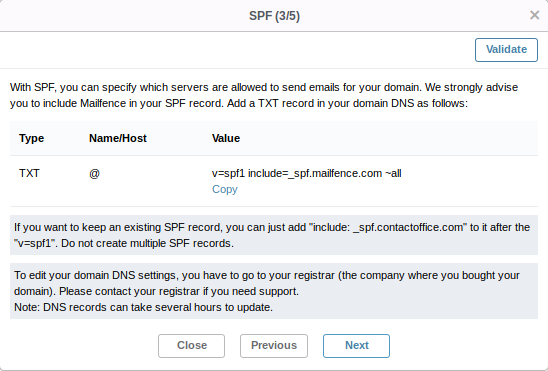

Un enregistrement SPF (Sender Policy Framework – SPF) indique au destinataire quels hôtes ou adresses IP peuvent envoyer des emails pour votre domaine. Vous devez ajouter des enregistrements DNS de type « TXT » avec le nom ‘@’ (si le champ est présent) via votre fournisseur d’hébergement, registrar de domaine, ou fournisseur de DNS. Nous vous recommandons de consulter la documentation d’aide de votre fournisseur pour trouver des informations spécifiques concernant l’ajout d’enregistrements TXT.

En su cuenta de Mailfence, vaya a su Configuración de la cuenta -> Mensajes -> Dominios de correo electrónico -> Haga clic en su lista de dominios personalizados: SPF

Dans votre enregistrement SPF, vous pouvez « inclure » le domaine suivant _spf.mailfence.com avec des valeurs suivantes :

v=spf1 include:_spf.mailfence.com -all

Si les courriels seront également envoyés à partir d’autres serveurs, utilisez :

v=spf1 include:_spf.mailfence.com ~all

Si les emails seront envoyés uniquement au moyen des serveurs mailfence.com (webmail, SMTP authentifié, expédition) :

Il contribuera à protéger votre domaine contre les pirates/spammeurs qui envoient des emails avec des en-têtes usurpés, et ajoutera plus de légitimité aux emails que vous adressez.

Domain Keys Identified Mail (DKIM)

Domain Keys Identified Mail (DKIM) est une norme d’authentification de courrier électronique qui vérifie cryptographiquement si un email est envoyé par les serveurs autorisés et n’a pas été modifié pendant son envoi. Si vous souhaitez que nous activions la signature DKIM (recommandé) pour les emails envoyés par nos serveurs avec une adresse d’expéditeur contenant votre domaine, adressez-nous un email pour nous le demander.

Joignez votre domaine et le nom de connexion de votre compte dans cette notification, afin que nous puissions vous notifier de sa mise en place pour votre domaine.

Remarque : tous les emails sont actuellement signés avec la clé de domaine DKIM de Mailfence.com, vous n’aurez donc pas besoin d’installer quoi que ce soit dans votre zone DNS. Cela vous évite d’avoir à générer une clé DKIM, de gérer, assurer la rotation et l’élimination sécurisée des clés privées DKIM compromises ou obsolètes, ou obsolètes par rapport à leur utilisateur.

Domain-based Message Authentication, Reporting and Conformance (DMARC)

Après avoir évoqué SPF et DKIM, on peut se demander ce que fait un serveur de réception lorsqu’il reçoit un email qui a échoué à passer ces points de contrôle. C’est là que l’authentification de message basée sur le domaine, le reporting et la conformité (Domain-based Message Authentication, Reporting and Conformance, ou DMARC) entre en jeu en permettant au propriétaire du domaine de préciser ce qui doit advenir aux emails ayant échoué à passer les contrôles de sécurité ainsi que de recevoir des rapports/des retours.

Vous devrez faire ajouter des enregistrements DNS de type « TXT » avec le nom ‘_dmarc’ (ce qui formera un enregsitrement TXT du type _dmarc.yourdomain.com ; ) en fonction de l’acceptation de votre votre fournisseur d’hébergement, registrar de domaine, ou fournisseur de DNS. Nous vous recommandons de consulter la documentation d’aide de votre fournisseur pour obtenir des informations spécifiques sur l’ajout d’enregistrements TXT.

Note : Si vous voyez déjà un enregistrement DNS TXT avec le nom’_dmarc’ pour votre domaine, modifiez cet enregistrement au lieu d’en créer un nouveau. Ceci est important car vous ne pouvez pas avoir plusieurs enregistrements DMARC pour un domaine donné.

v=DMARC1; p=none; rua=reports@yourdomain.com;

Le « p = » spécifie l’action à prendre pour les emails ayant échoué à passer le DMARC et ici, « aucun » signifie en pratique ne rien faire, et suivre la politique de réception. Les autres options sont la quarantaine et le rejet, cependant la mention ci-dessus correspond au mode « rapport seulement » (recommandé), et n’a aucun effet sur la distribution de courrier électronique. Si vous prévoyez d’utiliser la quarantaine ou le rejet, alors assurez-vous de comprendre les risques que cela induit pour la distribution de votre courrier électronique.

L’adresse de l’exemple « reports@yourdomain.com » est l’adresse à laquelle vous recevrez les rapports DMARC d’autres fournisseurs de services. Veuillez remplacer cette adresse par une adresse que vous possédez réellement.

Note annexe concernant SPF, DKIM, et DMARC :

- Lorsque vous modifiez un enregistrement DNS existant, il faut parfois un certain temps avant que les modifications soient complètement prises en compte (de quelques heures à quelques jours, en fonction de la valeur TTL des enregistrements précédents).

- Il existe plusieurs outils externes que vous pouvez utiliser pour tester davantage le SPF (par exemple, http://www.kitterman.com/spf/validate.html), le DKIM (par exemple, http://dkimvalidator.com) ou les deux (par exemple, https://www.mail-tester.com).

La défense ultime contre le spoofing : Les signatures numériques

Outre toutes les techniques de protection contre les usurpations d’identité et les falsifications au moyen de SPF, DKIM, et DMARC, Mailfence vous offre la possibilité de signer numériquement vos emails avec des signatures OpenPGP. À notre avis, c’est l’ultime défense contre le spoofing et la falsification. Vous pouvez choisir une paire de clés OpenPGP de votre choix et détenir un contrôle total sur cette paire de clés (lien en anglais). Vous pouvez également décider à tout moment quels emails vous souhaitez signer ou non – ou pouvez signer tous vos emails sortants par défaut.

Vous avez des questions concernant SPF, DKIM, et DMARC ? N’hésitez pas à contacter notre service support.

![Spoofing_defense_for_custom_domains[1] ""](https://blog.mailfence.com/wp-content/uploads/elementor/thumbs/Spoofing_defense_for_custom_domains1-qp61olo7ht1vomd901mfyuwr97qvl7r9xe6p5o1k7c.png)