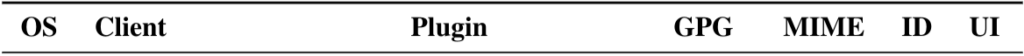

De nouvelles vulnérabilités dans de nombreux clients de messagerie compatibles OpenPGP et S/MIME ont été annoncées le 30-04-2019. Ces vulnérabilités d’usurpation de signature exploitent les faiblesses dans la manière dont les signatures OpenPGP sont vérifiées par les clients de messagerie et dont le résultat de vérification est présenté à l’utilisateur. Selon notre analyse, Mailfence n’est pas concerné par les vulnérabilités d’usurpation de signature OpenPGP découvertes.

Pourquoi Mailfence n’est pas affecté par l’usurpation de signature OpenPGP

Le modèle de l’attaquant mentionné dans le document technique est le suivant :

- L’en-tête Email ‘From :’ est usurpé par l’attaquant à l’aide de techniques d’usurpation d’identité connues.

- L’attaquant a obtenu au moins une signature OpenPGP valide en usurpant une conversation e-mail précédente de l’utilisateur.

- La victime du côté de la réception détient déjà une clé publique de confiance de l’expéditeur usurpé.

Voici les types d’attaques possibles présentées par les chercheurs en sécurité :

Attaques sur la CMS

Mailfence ne traite pas le format de conteneur utilisé par S/MIME, c’est-à-dire la syntaxe de message cryptographique (CMS) et n’est donc pas affecté par ce type d’attaque.

Problème spécifique à l’API GPG

Mailfence n’utilise pas le moteur GPG et n’est donc pas affecté par les problèmes spécifiques de l’API GnuPG.

Attaques MIME

La méthodologie de vérification des signatures de Mailfence ne considère pas comme valides les sous-parties partiellement signées et/ou intégrées dans un message en plusieurs parties. Dans la plupart des cas, ces messages seront considérés comme non valides. De plus, tout contenu actif est toujours désactivé par défaut. Cela signifie que lorsque vous ouvrez un message signé, seule la vérification de signature valide (correctement reconnue) est effectuée.

Attaques liées à l’identification

Mailfence n’essaie pas de lier l’identité de la signature à l’adresse de l’expéditeur et affiche uniquement le résultat de la vérification de la signature. En cas de doute, les utilisateurs peuvent toujours vérifier l’identité du signataire en cliquant sur le message de vérification de signature et en le faisant correspondre avec l’adresse de l’expéditeur. En ce qui concerne l’affichage du champ FROM (« De »), Mailfence gère correctement tous les caractères spéciaux qui pourraient essayer de manipuler la présentation de l’interface à l’utilisateur.

Attaques liées à l’interface utilisateur

Comme Mailfence bloque par défaut tout le contenu actif, toute tentative d’imiter le résultat de la vérification de signature à l’aide, par exemple, de HTML, de CSS ou d’images en ligne, est vouée à l’échec. Dans de tels cas, seul le message de vérification de signature valide (c.-à-d. correctement reconnu) sera affiché.

Recommandations pour les utilisateurs utilisant des messageries affectées par l’usurpation de signature

Nous vous recommandons de prendre les mesures de prévention suivantes, si vous utilisez votre compte Mailfence avec l’un des clients de messagerie concernés afin de vous protéger contre tout risque d’usurpation de signature.

- Mettez à jour votre client et/ou plugin de messagerie compatible OpenPGP

Les chercheurs ont fait part de leurs résultats et suggéré des améliorations à apporter aux concepteurs des messageries touchées dans le cadre d’un processus qu’ils appellent la divulgation coordonnée (‘coordinated disclosure’). Cela permet de s’assurer que toutes les messageries affectées sont corrigées avant de divulguer le problème au public. - Désactivez l’affichage HTML et le chargement de contenu à distance

Empêchez votre messagerie de restituer l’affichage HTML et de charger du contenu actif. Toute tentative d’usurpation de messages de vérification de signature sera ainsi vouée à l’échec. Référez-vous à la documentation spécifique de votre client de messagerie dans ce domaine, comme celle de Thunderbird par exemple :

1. Dans le coin supérieur droit, cliquez sur le bouton Menu.

2. Cliquez sur Afficher.

3. Sous Corps du message Comme, sélectionnez Texte brut..

Désactivez le contenu externe :

1. Dans le coin supérieur droit, cliquez sur le bouton Menu.

2. Cliquez sur Options.

2. Sous Confidentialité, sélectionnez Texte brut.

3. Dans la section Contenu de la messagerie, décochez Autoriser le contenu distant dans les messages.

- Il est toujours recommandé de suivre les bonnes pratiques et de rester prudent. En ce qui concerne les résultats de la vérification de la signature, il est toujours judicieux de vérifier les détails du message affiché (pour rechercher toute anomalie).

En notre qualité de solution de messagerie électronique comptant parmi les plus sécurisées et les plus privées, nous prenons très au sérieux la sécurité et la confidentialité des données des utilisateurs et nous nous efforçons d’améliorer notre service par tous les moyens possibles. Contactez-nous si vous avez des suggestions ou des questions concernant l’usurpation de signature OpenPGP.

Pour en savoir plus sur Mailfence, consultez notre page de presse.

![Email_headers[1] illustration about signature spoofing](https://blog.mailfence.com/wp-content/uploads/elementor/thumbs/Email_headers1-qp612igqvytauigbzhw2dfksp8mcpa2cw29x5ksmfc.png)