El spoofing (que en español significa «suplantación») es un tipo de ciberataque en el que un participante malintencionado suplanta la identidad de un remitente legítimo. Ocultan su identidad enviando un correo electrónico desde una dirección falsa. Tratan de engañarle para que crea que la dirección de correo electrónico es genuina. ¿Cómo funciona y cómo identificar y evitar el spoofing de correo electrónico? Demos un vistazo.

Mailfence – Su paquete de productividad seguro

Recupere su privacidad con

- Mensajes

- Calendarios

- Documentos

- Grupos

¿Qué es el spoofing de correo electrónico?

El spoofing de correo electrónico es una táctica de ciberataque muy extendida que se suele usar en campañas de phishing y muchas otras estratagemas de ingeniería social.

La idea es muy sencilla. Es mucho más probable que usted quiera abrir y responder a un correo electrónico si le parece que proviene de un remitente legítimo y conocido. Por lo tanto, el punto es enviar un correo electrónico fraudulento desde una dirección de correo electrónico aparentemente legítima.

Puede ser un colega, familiar, jefe, servicio o marca que usa, etc. Básicamente, cualquiera en quien usted confíe y cuyo correo electrónico es posible que usted quiera abrir y responder sin verificar dos veces.

¿Cómo funciona el spoofing de correo electrónico?

El spoofing de correo electrónico es tristemente fácil de realizar, porque solo requiere de una plataforma común de correo electrónico, como Gmail o Outlook y un servidor SMTP (del inglés «Simple Mail Transfer Protocol»).

El motivo por el que funciona es que SMTP no tiene manera de autenticar la dirección de correo electrónico de remitente, lo que permite al hacker forjar el encabezado del correo electrónico, específicamente los campos DE, RESPONDER A, y CAMINO-DE-RETORNO.

Existen tres maneras en que se puede suplantar un correo electrónico:

Mediante el nombre de visualización

Este tipo de ataque explota el proceso de protocolo de enlace (o «handshake») del Protocolo de Control de Transmisión (TCP). En este, el hacker primero abre una nueva cuenta de correo electrónico (típicamente Gmail) con el mismo nombre que la persona o marca a la que quieren suplantar.

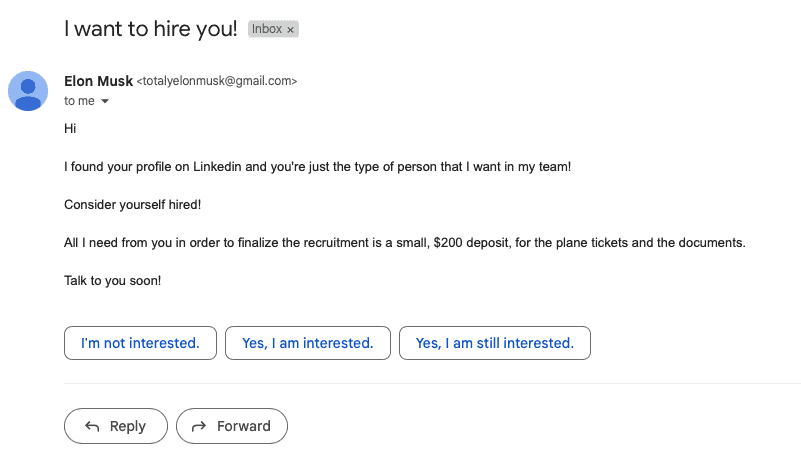

Por ejemplo, usted podría recibir un correo electrónico de Elon Musk parecido a este:

Evidentemente, si le parece que Elon Musk contrata gente enviando correos electrónicos aleatoriamente, entonces es posible que usted sea muy ingenuo. Pero esta táctica funciona debido a una cantidad de motivos.

Específicamente:

- Proviene de una dirección de correo electrónico legítima. Esta es simplemente una cuenta de Gmail que he creado en menos de un minuto y la usé para enviar un correo electrónico a nombre de «Elon Musk» a otra de mis cuentas para demostrar lo fácil que es. Como resultado, el correo electrónico no pasó a la bandeja de spam, sino directamente a la bandeja de entrada.

- Explota la interfaz de usuario de correo electrónico. Como la interfaz de usuario solamente muestra el nombre de visualización y no la dirección de correo electrónico real del remitente o sus metadatos, junto con la línea del asunto y parte del mensaje, cualquiera puede hacerse pasar por alguien como Elon Musk de esta manera.

Mediante dominios similares

Por supuesto, cualquiera puede crear una cuenta de Gmail, pero la mayoría de las empresas usan un dominio personalizado de correo electrónico.

Por ejemplo, digamos que un negocio usa el dominio @business.co.

Todo lo que el atacante tiene que hacer es crear un dominio similar, como @bvsness.co y, con tan solo cambiar un carácter, hacer que su correo electrónico luzca exactamente como si proviniera de una marca legítima (ante un ojo inexperto).

Con frecuencia, este tipo de spoofing se usa para engañar a los usuarios y lograr que revelen sus contraseñas o transfieran dinero al atacante suplantando a una empresa legítima.

Mediante dominios legítimos

Sin embargo, es fácil identificar correos electrónicos de spoofing mediante dominios similares si presta un poco de atención al dominio como tal.

Sin embargo, los hackers también pueden usar nombres de dominio legítimos para hacer que sus correos electrónicos luzcan aún más creíbles.

De nuevo, esto es porque el SMTP no tiene manera de autenticar el remitente. El hacker puede especificar manualmente el campo DE para que parezca que proviene de una persona que trabaje en una empresa específica, cosa que no es cierta.

¿Por qué querrían suplantar correos electrónicos?

La respuesta evidente a esto es que quieren ocultar su identidad verdadera y suplantar a otra personas, para procurarse beneficios ilegales o malintencionadas.

Tienen varios motivos para ello:

- Ocultar la identidad del remitente.

- Suplantar la identidad de alguien a quien el destinatario conoce.

- Simular ser una empresa cuyos servicios o productos usa el destinatario.

- Perjudicar la reputación de otros.

- Evitar filtros de spam.

Comúnmente, el spoofing de correo electrónico se usa en diversos tipos de ataques de phishing o spam, tales como:

- Spear phishing: Un tipo de ataque de phishing en el que el criminal suplanta a una persona conocida para el destinatario.

- BEC (Business Email Compromise): Un ataque de phishing en el que se usa una dirección de correo electrónico empresarial hackeada, suplantada o simulada de otra manera.

- VEC (Vendor Email Compromise): Un tipo de ataque BEC en el que el atacante simula ser de una empresa en la cadena de suministro, como un proveedor.

- Fraude al CEO: Otro tipo de ataque BEC, en el que el atacante suplanta a un ejecutivo de alto rango en la empresa (típicamente a nivel de altos directivos).

¿Cómo evitar el spoofing de correo electrónico?

La buena noticia es que, aunque es fácil de hacer, el spoofing de correo electrónico también es fácil de identificar y evitar.

Así es como se hace:

1. Cuidado con las señales de alarma

Un correo electrónico suplantado tendrá una dirección de correo electrónico de remitente similar, pero incorrecta, enlaces que llevan a cualquier lugar menos a la página web oficial, adjuntos no deseados, errores ortográficos, tipos de archivos extraños, usarán amenazas para presionarle para responder rápidamente (darles dinero o la información de su cuenta), o demasiado buenas para ser verdad (una oferta de empleo con Elon Musk). Básicamente, errores que se pueden identificar en la mayoría de los ataques de ingeniería social.

2. No haga clic en enlaces raros o en adjuntos no deseados

Aléjese de cualquier enlace raro o archivo adjunto que no haya solicitado, porque estos podrían redireccionarle a una página web de phishing o descargar malware a su ordenador.

3. No responda

Los correos electrónicos de phishing y spoofing solamente funcionan si usted responde y revela su información personal. Con tan solo no responder, tendrán cero efectos.

4. Inspeccionar el encabezado del correo electrónico

Para inspeccionar el encabezado del correo electrónico, solo hay que abrir el mensaje de correo electrónico, hacer clic con el botón derecho y seleccionar «Ver fuente».

Específicamente, mire en la sección RECIBIDOS y si el dominio difiere del mostrado en la dirección DE, entonces lo más probable es que el correo electrónico sea falso.

5. Usar protocolos de seguridad para correo electrónico

Si bien SMTP no puede autenticar la dirección de correo electrónico del remitente, hay otros tres marcos que sí pueden: SPF, DKIM y DMARC. Estos tres son casi obligatorios para defenderse contra el spoofing.

¿Qué hace cada uno de estos?

SPF (Sender Policy Framework): Comprueba si la dirección IP (Protocolo de Internet) está autorizada para enviar correos electrónicos al dominio del destinatario.

DKIM (Domain Keys Identified Mail): Autentica que el correo electrónico haya sido enviado por un servidor autorizado y que no se haya cambiado en tránsito.

DMARC (Domain-based Message Authentication, Reporting, and Conformance): DMARC le indica al servidor del destinatario qué cosa tendría que pasar cuando se falle en las revisiones, y envía comentarios e informes al respecto.

6. Firme digitalmente sus correos electrónicos

Por último, la protección máxima contra el spoofing de correo electrónico es firmar digitalmente sus correos electrónicos.

Esto le brinda los siguientes aspectos de seguridad:

- Autenticar y verificar al remitente (demuestra que el remitente es quien dice ser).

- comprobación de integridad (demuestra que el mensaje no tuvo cambios durante el tránsito).

- No repudio (el remitente no puede negar haber enviado el mensaje)

Conclusión

Una buena defensa de correo electrónico es mantenerse alerta y evitar errores comunes de correo electrónico. Además, nuestro curso de seguridad y privacidad para correo electrónico mejorará significativamente su conciencia acerca del correo electrónico, así que no deje de verlo. ¡No dude en correr la voz! Si desea ir un paso más allá, proteger su cuenta de correo electrónico es la manera más eficaz de proteger todas sus cuentas. ¿Por qué no probar nuestro paquete de colaboración hoy mismo? Ofrecemos cifrado de extremo a extremo y firmas digitales. ¡No espere más!