Es ist schon erstaunlich, wie unscharf der Begriff Advanced Persistent Threat (APT), auf Deutsch „fortschrittliche, andauernde Bedrohung“, in den Medien, in Marketingbroschüren oder in Branchendiskussionen verwendet wird. Zu viele Unternehmen lassen sich derzeit vom Hype um dieses Thema ablenken anstatt sich auf die grundlegenden Sicherheitsprinzipien zu konzentrieren. Dabei geht es nämlich darum, für was der Begriff überhaupt steht und welchen Ansatz der Großteil an Unternehmen wählen sollte, um sich davor zu schützen.

Mailfence - Erhalten Sie Ihre kostenlose, sichere E-Mail.

4.1 basierend auf 177 Benutzerbewertungen

Mailfence - Erhalten Sie Ihre kostenlose, sichere E-Mail.

4.1 basierend auf 177 Benutzerbewertungen

Definition von Advanced Persistent Threats

Die Definition von APT hängt davon ab, wer ihn definiert. Der Begriff APT hatte stets die Absicht, ein „Wer“ zu beschreiben und nicht ein „Was“. Er wurde ursprünglich geprägt als „höfliche“ Umschreibung für chinesische Hacker. Heute wird er in den selben Kreisen verwendet, um einen entschlossenen, fähigen und gut betuchten Gegner zu beschreiben. Bitte beachten Sie, dass dabei ein aktiver, menschlicher Gegner gemeint ist. APT ist und war nie eine Klassifizierung für Malware.

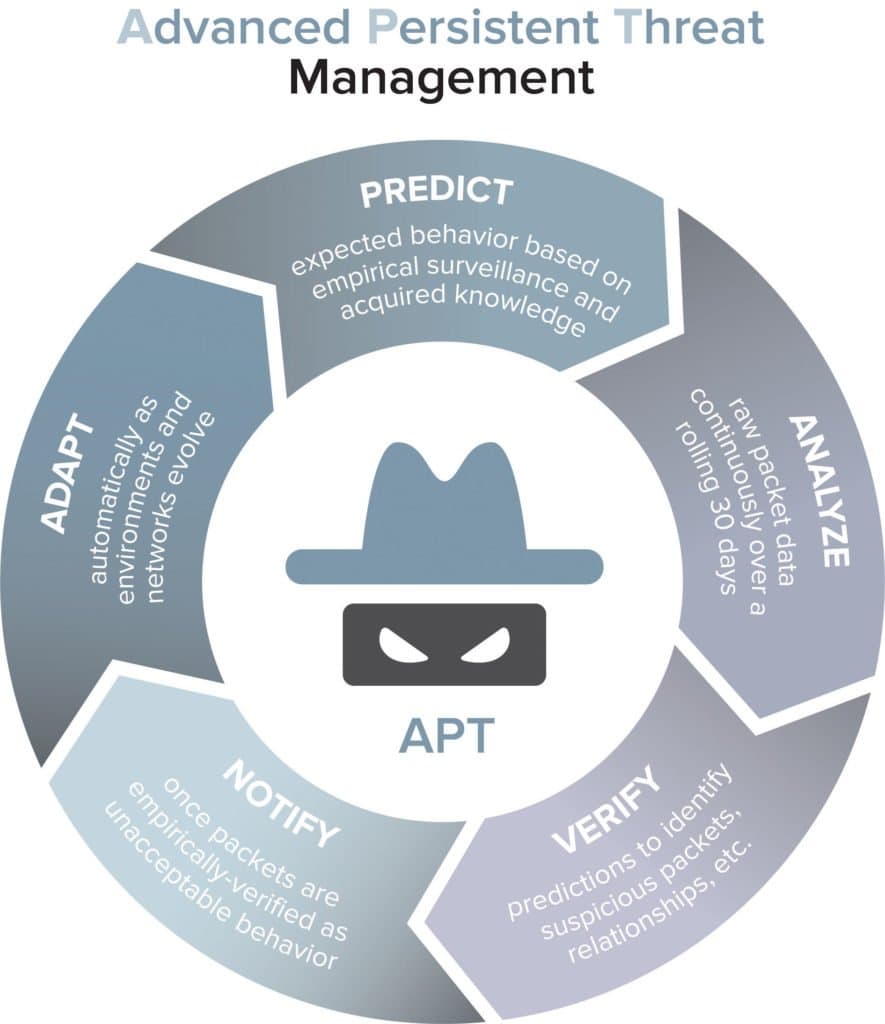

Bildquelle (https://www.masergy.com)

Wie Sie Advanced Persistent Threats am besten bekämpfen

Die von der überwiegenden Mehrheit der Angreifer eingesetzten TTPs sind ziemlich einfach im Vergleich zu den ausgefeilten Taktiken, wie sie sich die meisten Menschen vorstellen. Angreifer müssen nämlich gar nicht so clever sein, um ihre Ziele erfolgreich zu erreichen, da sich viele Unternehmen gar nicht mit den Grundlagen der IT-Sicherheit beschäftigen.

Dies ist in der Tat ein Markenzeichen hoch effektiver Angreifer. Die teuersten Experten und Tools werden erst im äußersten Notfall eingesetzt. Das Ergebnis ist, dass trotz verfügbarer Abwehrmechanismen immer häufiger kostengünstige Phishing- und „Wasserloch“-Attacken ausgeführt werden. Diese Methoden sind sehr grob und die eingesetzten Tools sind jedermann zugänglich. Doch diese Methoden funktionieren und deshalb werden wird man sie weiter einsetzen.

Das Verschärfen Ihrer IT-Sicherheitsvorgaben und das Optimieren Ihrer Konfigurationskontrolle ist nicht gerade „sexy“. Das Optimieren der Security Policies ist nicht gerade „innovativ“. Wenn Sie allerdings bei ihren Abwehrbemühungen gegen eine immer größere Anzahl von immer fortschrittlicheren Angreifern einen großen Schritt vorankommen möchten, ist es unerlässlich, dass Sie die richtigen Grundlagen legen. Nachfolgend drei schnelle Ansatzpunkte:

- Verfügen Ihre Anwender über lokale Administratorenrechte?

- Können die Anwender nicht gewollte Software wie zum Beispiel Browser-Werkzeugleisten installieren?

- Können sich Anwendungen selbst aus dem temporären Verzeichnis eines Anwenders ausführen?

Um mit den Worten aus einem alten Jeff Foxworthy-Witz zu sprechen: „Wenn Sie eine der drei Fragen mit ja beantwortet haben, könnten Sie ein grundlegendes Sicherheitsproblem haben.“

Kampf gegen APTs: Der Faktor Mensch

Eine letzte Empfehlung. Hören Sie damit auf, sich zu sehr auf Technologie und zu wenig auf menschliche Erfahrung zu verlassen. Ihre Sicherheitslage erfordert sowohl talentierte Menschen als auch die richtige Technologie, um es mit fortschrittlichen Attacken aufzunehmen. Kein Produkt kann – bis jetzt – den Einfallsreichtum und die Erkenntnisse eines Menschen ersetzen.

Die Angreifer sind Menschen. Sie müssen deshalb Menschen mit Menschen bekämpfen. Auch wenn es immer schwieriger wird, talentierte Sicherheitsexperten zu finden, können Sie diese Euros nicht einfach auf Technologie verlagern und dieselben Ergebnisse erwarten.

Abschließend sollten Sie sich nicht so sehr über APTs verrückt machen, bis Sie ein System eingerichtet haben, mit dem Sie Ihre Sicherheitsvorgaben, Verfahren und Konfigurationen ausreifen. Stellen Sie sicher, dass Sie zuerst in Ihr Team investieren und dann in die richtige Technologie. Die Technologie allein wird nämlich im Kampf gegen menschliche Angreifer scheitern.

Das ERKENNEN DER BEDEUTUNG und VERBESSERN von Sicherheitsvorgaben, Verfahren und Konfiguration ist der erste und wichtigste Schritt, der dazu führt, die richtigen Sicherheitsexperten zu gewinnen bei Ihren Bestrebungen, Advances Persistent Threats (ATPs) zu besiegen.

Mailfence ist ein sicherer und vertraulicher E-Mail-Service.