De SMTP à OpenPGP, S/MIME et séquestre de message sécurisé

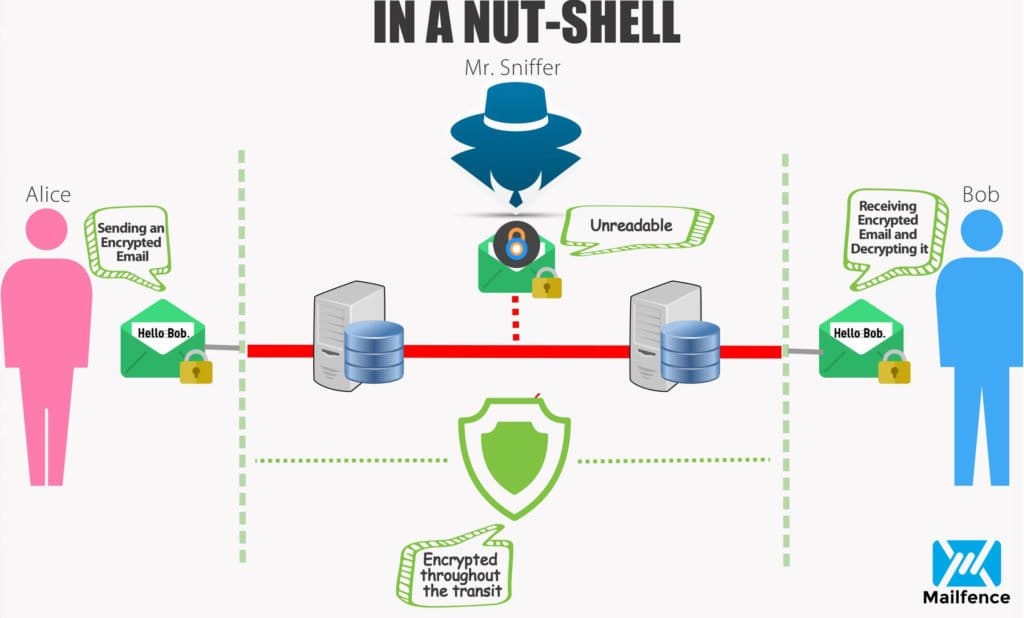

Cela fait maintenant des décennies que les e-mails sont au cœur de la communication en ligne. Malheureusement, le protocole sous-jacent appelé SMTP (Simple Mail Transfer Protocol), qui a été développé en 1982, n’a pas été conçu avec le souci prioritaire de garantir la sécurité et la confidentialité. Dans ce post, nous présenterons brièvement quelques-unes des technologies les plus courantes de chiffrement de bout en bout (‘End-to-End Encryption’, ou E2EE) telles que OpenPGP, S/MIME, et la séquestre de message sécurisé (Secure Message Escrow) qui améliorent la sécurité de la communication par e-mail. Nous examinerons également les avantages et inconvénients respectifs des techniques de chiffrement de bout en bout.

OpenPGP

Ce protocole a été initialement présenté par Philip Zimmermann en 1991 sous l’intitulé « Pretty Good Privacy » (PGP). Il a ensuite été normalisé comme « OpenPGP » en 2007. Il utilise la cryptographie à clé publique pour signer, chiffrer et déchiffrer les e-mails. Un expéditeur signe un email avec sa clé privée et chiffre l’e-mail en utilisant la clé publique du destinataire. Le destinataire décrypte l’e-mail à l’aide de sa clé privée, et vérifie la signature en utilisant la clé publique de l’expéditeur.

OpenPGP définit ses propres méthodes de chiffrement (standard de chiffrement avancé ou AES , système de chiffrement RSA, …) et les formats d’encodage. En particulier, une couche de codage appelée armure ASCII (lien en anglais) qui permet aux données binaires de voyager en toute sécurité dans des e-mails. OpenPGP peut également être combiné avec MIME (lien en anglais).

Avantages

– décentralisation

Pour pouvoir s’assurer que les destinataires sont bien ceux qu’ils prétendent être, OpenPGP offre en général le réseau de confiance (WoT, pour Web of Trust). Les utilisateurs peuvent simplement distribuer leurs clés publiques à titre de certificats d’identité. Il n’y a pas d’autorité centralisée officielle pour contrôler et gérer la délégation de confiance. Les clés publiques doivent être examinées par d’autres utilisateurs qui confirment l’association entre une clé et un individu.

– Indépendance

Chaque utilisateur peut générer une paire de clés auto-signées et peut distribuer lui-même la clé publique. Comme il n’y a pas d’autorité centralisée, un utilisateur peut mettre à jour la date d’expiration de la clé, et révoquer la paire de clés, … à tout moment. Aucune intervention d’une tierce partie n’est requise.

– Contrôle total

Comme la génération d’une paire de clés, sa mise à jour ou sa gestion jusqu’à son expiration ou sa révocation ne requièrent pas l’intervention d’un intermédiaire, l’utilisateur dispose d’un contrôle total sur sa paire de clés. En outre, un utilisateur est libre de télécharger sa clé publique sur les référentiels de clés publiques et / ou la partager directement avec d’autres utilisateurs. Grâce au gestionnaire de clés de Mailfence, cela est très facile à faire.

– Autres utilisations

OpenPGP peut également être utilisé pour d’autres tâches que celles qui sont liées aux e-mails. Par exemple, le chiffrement des documents localement, ou en tant que format de signature pour les messages signés numériquement et les logiciels. La validité des signatures OpenPGP peut être validée avec la clé publique du signataire.

Inconvénients

– communication de la clé publique

Il n’y a aucune plateforme fixe pour la communication de clés publiques OpenPGP. Cela complique parfois leur partage en toute sécurité avec d’autres utilisateurs. Tout le monde peut télécharger une fausse clé publique sur un serveur de clés publiques (Public Key Server, ou PKS) ou peut voler le certificat de révocation de quelqu’un et révoquer la clé publique. Il existe aussi d’autres soucis liés à la confidentialité des données avec le PKS. Cela ne laisse souvent que peu de choix aux utilisateurs.

– Réseau de confiance (WoT, pour Web of Trust)

Le Réseau de confiance est un moyen standardisé pour confirmer et gérer la fiabilité d’autres clés publiques. Cependant, il n’est pas bien reconnu. Ainsi, la plupart des solutions reposant sur OpenPGP laissent aux utilisateurs le soin de vérifier par eux-mêmes la fiabilité des clés publiques du destinataire. Cela rend tout le monde responsable du contrôle des clés publiques.

– Convivialité

Le manque de solutions conviviales est l’une des principales raisons qui expliquent le manque de popularité d’OpenPGP. Cependant, c’est aussi le défi que Mailfence a choisi de relever : faciliter l’utilisation d’OpenPGP.

Mailfence intègre OpenPGP d’une manière globale.

S/MIME

S/MIME a été initialement développé par les fournisseurs de sécurité indépendants en 1995. Une version plus sophistiquée a été normalisée par la suite en 1998 et 1999. Elle utilise la cryptographie à clé publique pour signer numériquement, chiffrer ou déchiffrer des e-mails. Le mécanisme reste le même qu’avec OpenPGP : l’expéditeur signe un email avec sa clé privée et chiffre l’e-mail en utilisant la clé publique du destinataire. Le destinataire décrypte l’e-mail à l’aide de sa clé privée, et vérifie la signature en utilisant la clé publique de l’émetteur.

Les éléments constitutifs intègrent MIME (pour Multipurpose Internet Mail Extensions), une norme standardisée de présentation des données dans les e-mails avec leurs types/encodages/…, et CMS (pour Cryptographic Message Syntax, lien en anglais), le format binaire pour le chiffrement et la signature de données.

Avantages

– Délégation de confiance

Le format standard du certificat de clé publique est basé sur la norme X.509. La confiance repose sur l’autorité de certification racine (CA pour Certification Authority), une autorité de certification qui s’occupe de la gestion des clés (révocation, expiration, …). Cela retire aux utilisateurs le souci de vérifier eux-mêmes les clés publiques des utilisateurs.

– Convivialité

De nombreux clients de messagerie locaux intègrent S/MIME, ce qui augmente sa facilité d’utilisation. Il a également été largement adopté dans les entreprises avec une autorité de certification propre.

Inconvénients

– centralisation

Le modèle X.509 se fie à une autorité de certification racine centralisée. Or, l’intégrité de certaines autorités de certification a été remise en cause par des utilisateurs à la suite de problèmes. Pour certains utilisateurs, il ne s’agit pas d’un modèle de certification fiable.

– dépendance

L’utilisateur dépend de l’autorité de certification pour les opérations telles que le renouvellement du certificat public (une fois expiré), ou la révocation d’un certificat public. Cela retire le contrôle des mains de l’utilisateur au profit de l’autorité de certification

Pour le moment, Mailfence n’intègre S/MIME que pour la validation de la signature des messages entrants.

La séquestre de message sécurisé (Secure Message Escrow)

La séquestre de message sécurisé ne repose pas sur la cryptographie à clé publique et elle est compatible avec tout système. Après validation de l’expéditeur, le système permet à l’expéditeur de composer son message. Il / elle choisit alors comment son (ses) destinataire(s) vérifiera(ont) son identité à partir d’une gamme d’options (avec un mot de passe/code PIN). Le service chiffre alors le message (avec le mot de passe / code PIN choisi) avant de le stocker. Le destinataire reçoit alors un e-mail qui contient une URL sécurisée qui renvoie au service de l’expéditeur. Le destinataire utilise le lien, vérifie son identité selon les spécifications de l’expéditeur, entre le mot de passe / code PIN et déchiffre le message pour le lire.

Avantages

– Convivialité

Il est relativement facile à utiliser tant pour l’expéditeur et le destinataire, et peut être proposé à toute personne disposant d’une adresse e-mail.

– Le contrôle de l’expéditeur

Les messages sont hébergés en toute sécurité, plutôt que d’être envoyés sur Internet. Ils sont stockés chiffrés et conservés jusqu’à ce qu’ils soient récupérés par l’expéditeur / destinataire, supprimés par l’expéditeur, ou expirés. L’accès au message peut aussi faire l’objet d’une identification. Il est donc également possible de voir s’il a été lu, et quand cela s’est produit.

– L’accessibilité du bénéficiaire

Après avoir reçu le lien sécurisé, le destinataire peut accéder au message à partir de n’importe quel appareil (ayant un navigateur mis à jour).

Inconvénients

– Une plateforme spécifique

Il exige la confiance dans un service (de l’expéditeur) spécifique. Si le service de l’expéditeur est peu fiable, cela pourrait aboutir à des problèmes de sécurité importants.

– La dépendance

Le destinataire ne peut pas stocker le message. Il peut simplement le voir sur le portail de l’expéditeur. Toutefois, il peut toujours le copier localement, mais ce n’est pas pratique dans certaines situations où les bénéficiaires sont tenus de conserver systématiquement un enregistrement de tous les messages entrants.

La séquestre de message sécurisé figure sur la feuille de route de Mailfence.

SMTP TLS / STARTTLS (Remarque : il ne s’agit pas de chiffrement de bout en bout !)

SMTP est le protocole qui envoie des e-mails de leur origine jusqu’à leur destination. TLS (lien en anglais) est un protocole cryptographique qui fournit des connexions sécurisées. SMTP et TLS fournissent ensemble un tunnel chiffré pour le trafic de messages entrants et sortants.

Cependant, le tunnel de chiffrement ne fonctionne que lorsque les deux serveurs d’envoi et de réception prennent en charge Opportunistic TLS (STARTTLS, lien en anglais). C’est seulement à cette condition que l’on obtient un envoi sécurisé de serveur à serveur.

Il existe également STS SMTP (ou MTA STS, lien en anglais) qui oblige le service à prendre en charge STARTTLS pour la réception des messages. Cependant, il ne faut jamais confondre SMTP / TLS avec le chiffrement de bout en bout où le chiffrement / déchiffrement se fait uniquement sur l’appareil de l’utilisateur.

Note: Toutes les méthodes de chiffrement présentées ci-dessus (OpenPGP, S/MIME, la séquestre de message sécurisé) ne protègent pas les métadonnées ou les en-têtes de message. Il est fortement recommandé de toujours utiliser une connexion de type TLS, plus spécifiquement sur Tor (pour un niveau de confidentialité et de sécurité plus élevé).

OpenPGP, S/MIME, la séquestre de message sécurisé sont des modèles d’emails sécurisés qui ont leurs propres avantages et inconvénients, mais aussi différents niveaux de sécurité, de facilité d’utilisation et de compatibilité. Comprendre comment ces technologies fonctionnent est important pour choisir le modèle le plus adapté, mais c’est avant tout une question de besoins et de préférences personnelles.

Sur le même sujet :

E-mail sécurisé : le chiffrement de bout en bout en est le cœur

Suivez-nous sur twitter/reddit et restez informés à tout moment.

![Best_end_to_end_encryption[1] end to end encryption](https://blog.mailfence.com/wp-content/uploads/elementor/thumbs/Best_end_to_end_encryption1-qp61ybc646cjnk9ca8rnqeo88jvf4mbf9gvboln3wo.png)