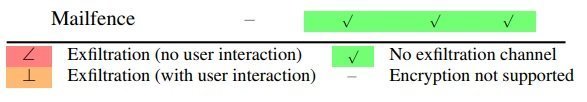

Ayer se anunciaron nuevas vulnerabilidades en muchos clientes de webmail con OpenPGP y S/MIME. Estas vulnerabilidades, llamadas «Efail» han atraido mucha atención en los medios de comunicación. Según nuestros análisis, las vulnerabilidades Efail de OpenPGP no afectan a Mailfence. Por otra parte, según la información indicada en el documento técnico, el protocolo OpenPGP en sí mismo es seguro de usar, siempre y cuanto no use un cliente de webmail que tenga errores.

Mailfence – Su paquete de productividad seguro

Recupere su privacidad con

- Mensajes

- Calendarios

- Documentos

- Grupos

El documento de las vulnerabilidades Efail revela algunas vulnerabilidades del OpenPGP: por qué Mailfence no se ve afectado

Existen dos ataques que resultan preocupantes para los investigadores de seguridad. Sin embargo, para poder ejecutarlos, el atacante debe:

- Acceder a los e-mails cifrados, p. ej. comprometiendo cuentas de correo electrónico, servidores de correo electrónico, sistemas de respaldo o espiando el tráfico de las redes.

- Enviar o reenviar los correos electrónicos interceptados/modificados hacia su destino.

1. Ataque de «exfiltración directa»

Este tipo de ataque aprovecha el hecho de que los programas modernos de correo electrónico le muestran HTML al usuario. En este caso, el atacante simplemente redacta el nuevo mensaje de correo electrónico (basándose en el anterior/capturado), comenzando con un texto sin formato con una etiqueta <img> o <style> alrededor del texto cifrado capturado, para después enviárselo al destinatario. Cuando el cliente de correo electrónico del destinatario muestra el mensaje descifrado entero, incluyendo el texto cifrado capturado (en forma de texto sin cifrar), el contenido activo para imágenes o estilos cargados externamente se exfiltraría del texto sin formato, a través de las URL solicitadas, a un servidor remoto.

¿Por qué no afectan a Mailfence los ataques de «exfiltración directa»?

Al recibir correos electrónicos cifrados (Mensajes de PGP con blindaje ASCII), o correos electrónicos con contenido cifrado anidado (una mezcla de texto sin formato y cifrado), Mailfence nunca intenta descifrarlos a la carrera o automáticamente. Esto es porque hace falta la frase de contraseña privada del usuario, que solamente el usuario conoce.

Así, si un usuario abriese un mensaje de este tipo, un intento de ataque de esta clase simplemente resultaría en que se enviaría el texto cifrado en la URL solicitada (cosa que ya el atacante tendría, puesto que es un prerrequisito para dichos ataques), y esto solamente si el usuario elige cargar contenido remoto, que es una funcionalidad que está desactivada de manera predeterminada.

.

Todos los textos cifrados anidados se descifran solamente cuando el usuario deliberadamente hace clic en la instrucción «Descifrar» (solamente ese bloque de texto cifrado). Sin embargo, solamente se descifrarían en modalidad de texto sin formato, haciendo efectivamente imposible que estos ataques funcionasen.

2. Ataque de «Gadget de Maleabilidad»

Esta segunda vulnerabilidad se aprovecha de la falta de verificación obligatoria de identidad de OpenPGP, cosa que es del conocimiento de la comunidad de desarrolladores desde 1999. Esto corresponde al aspecto de la maleabilidad del Cipher Feedback Mode (CFB), la modalidad de cifrado que usa OpenPGP para sus operaciones de cifrado simétrico. Como resultado, en combinación con canales de exfiltración específicos, un atacante puede recuperar texto sin formato (del texto cifrado capturado) mediante un Ataque de Texto Cifrado Elegido, tan pronto como el cliente de correo electrónico abra el mensaje modificado en su forma descifrada.

¿Por qué Mailfence no se ve afectado por el ataque de «Gadget de Maleabilidad»?

Mailfence usa la librería de código abierto openpgpjs para su front-end, que maneja las operaciones de cifrado y descifrado de extremo a extremo. Esta librería usa el paquete Cifrado Simétrico con Protección de Integridad (o SEIP, del inglés Symmetrically Encrypted with Integrity Protection) de OpenPGP, que encapsula el uso del Código de Detección de Modificaciones (MDC, del inglés Modification Detection Code) para verificaciones de integridad de texto sin formato. Si la verificación de integridad falla (o no existe) la librería rechazará y no cargará el contenido descifrado. Si el paquete SEIP se transforma en un paquete de Cifrado Simétrico (SE, del inglés Simmetrycally Encrypted) ─otro método resaltado por los investigadores─ la librería no lo soportará, y considerará esta práctica como obsoleta.

Recomendaciones para usuarios de OpenPGP que usen clientes de correo electrónico afectados

Como las vulnerabilidad Efail no son inherentes del OpenPGP, se encuentran relacionadas con clientes de correo electrónico con errores. Por tanto, le recomendamos que tome las siguientes acciones de mitigación, en caso de que usted esté usando su cuenta de Mailfence con cualquiera de estos clientes de correo electrónico con errores.

- Ejecute el descifrado fuera del cliente de correo electrónico

Mediante el uso de una aplicación separada (basada en línea de comandos) fuera de su cliente de correo electrónico para descifrar los correos electrónicos entrantes mientras se evita la apertura de canales de exfiltración. Esto requiere que usted guarde los mensajes entrantes en un archivo, y después los abra usando la línea de comandos. - Desactive la renderización de HTML y la Carga de Contenido Remoto

El evitar que su cliente de correo electrónico renderice HTML y cargue contenido remoto le pondrá a salvo de la forma más predominante de generación de canales de exfiltración. Por favor consulte la documentación específica de su cliente de correo electrónico al respecto.

P. ej. Thunderbird:

Desactivar el HTML:

- En la esquina superior derecha, haga clic en el botón Menu.

- Haga clic en Ver.

- En la sección Cuerpo del Mensaje Como, elija Texto sin formato.

Desactivar el contenido externo:

- En la esquina superior derecha, haga clic en el botón Menu.

- Haga clic en Opciones.

- En Privacidad, seleccione Texto sin formato.

- En la sección Contenido del correo, desmarque la casilla Permitir contenido remoto en mensajes.

Nuevamente, dado que las vulnerabilidades efail no están en el protocolo OpenPGP en sí, aplique las actualizaciones a su cliente de correo electrónico basado en OpenPGP tan pronto como estén disponibles.

Otros puntos acerca de las vulnerabilidades Efail

- El OpenPGP sigue siendo una de las mejores maneras de cifrar correos electrónicos, y es fiable siempre que se implemente correctamente y se use con seguridad. Las vulnerabilidades Efail señaladas por los investigadores de seguridad corresponden a cómo los protocolos de cifrado de extremo a extremo interactúan con los programas modernos de correo electrónico que implementan dichos protocolos. Esto significa que, si alguno de sus destinatarios está usando el cliente de correo electrónico con errores, entonces este presenta un potencial riesgo de exfiltración del texto sin formato de los correos electrónicos cifrados. Esta es otra razón más por la que usted debe exhortar a los demás a que usen un servicio de webmail seguro y privado como Mailfence.

- En Mailfence, de manera predeterminada, todos los correos con cifrado de extremo a extremo se envían siempre con firmas digitales, una práctica que usted puede promover en sus círculos social y profesional. No deje de darle un vistazo a nuestros artículos acerca de las mejores prácticas de firmado digital y de cifrado con OpenPGP, y de aplicar TFA a sus cuentas.

Como somos uno de los paquetes de webmail seguro y privado más relevantes, nos tomamos muy en serio la seguridad y privacidad de los datos de nuestros usuarios, y siempre procuramos mejorar nuestro servicio de todas las formas posibles. Contáctenos si tiene preguntas o sugerencias.

Síganos en twitter/reddit y manténgase actualizado en todo momento.

![Mailfence_not_impacted_by_Efail_vulnerabilities[1] ""](https://blog.mailfence.com/wp-content/uploads/elementor/thumbs/Mailfence_not_impacted_by_Efail_vulnerabilities1-qp61j4a3mljnyibz0oasf8pyiarsorzn696qdk68i0.png)