En este artículo explicaremos cómo leer y entender el «encabezado del correo electrónico» que viene con todos y cada uno de los mensajes de correo electrónico. Este contiene información acerca del remitente, la ruta que ha seguido y el destinatario. Use esta información para evitar correos electrónicos no deseados, o reconocer cuando intenten estafarlo o plantarle malware mediante correo electrónico.

Mailfence – Su paquete de productividad seguro

Recupere su privacidad con

- Mensajes

- Calendarios

- Documentos

- Grupos

Cómo acceder al encabezado del correo electrónico

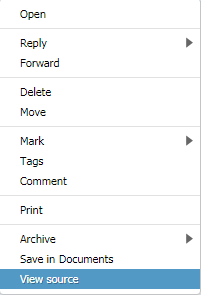

En la interfaz web de Mailfence, vaya a su bandeja de entrada, haga clic con el botón derecho en el correo electrónico, y seleccione «Ver fuente».

La mayoría de los clientes de correo electrónico permiten el acceso al encabezado. La siguiente lista contiene algunos de los clientes de correo electrónico y webmail más conocidos. Por favor, consulte el manual de su cliente de correo electrónico si no aparece en esta lista.

Para ver el encabezado del correo electrónico en el Webmail Google Mail (Gmail):

Inicie sesión en su cuenta mediante la interfaz web y abra el mensaje (haciendo clic en este). Haga clic en la «flecha hacia abajo» en la parte superior derecha del mensaje, y seleccione «Ver original».

Para ver el encabezado del correo electrónico en el Webmail Yahoo Mail:

Inicie sesión en su cuenta mediante la interfaz web y abra el mensaje (haciendo clic en este). Haga clic en «Acciones» y seleccione «Ver todo el encabezado».

Para ver el encabezado del correo electrónico en el Webmail Hotmail:

Inicie sesión en su cuenta mediante la interfaz web y vaya a la lista de mensajes. Haga clic con el botón derecho en el mensaje y selección «Ver fuente del mensaje».

Para ver los encabezados de internet en MS Outlook:

Abra el mensaje en MS Outlook. Ahora vaya a «Ver» y seleccione «Opciones de mensajes», o siga la ruta «Archivo -> Información -> Propiedades». Revise en el apartado «Encabezados de internet».

Para ver el encabezado del correo electrónico en Thunderbird:

Abra el mensaje, y después haga clic en «Ver» y seleccione «Fuente del mensaje».

Para ver el encabezado del correo electrónico en MS Windows Mail (y MS Outlook Express):

Seleccione el mensaje en la lista, haga clic sobre este con el botón derecho y seleccione «Propiedades», y después vaya a «Detalles».

Nota: las instrucciones antes mencionadas pueden variar dependiendo de la versión del cliente de correo electrónico que esté usando.

Cómo usar los campos del encabezado del correo electrónico

Usaremos el siguiente encabezado como ejemplo. El texto en color azul describirá lo que representan cada uno de los campos más comunes en un correo electrónico, y cómo emplear esta información de manera provechosa.

Campos estándar de los encabezados del correo electrónico

Received: from sender_mail_server ([bbb.bbb.bbb.bbb]) by recipient_mail_exchanger (envelope-from <example@gmail.com>) with ESMTPS

El mensaje fue recibido por el recipient_mail_exchanger del sender_mail_server con una dirección IP bbb.bbb.bbb.bbb usando STARTTLS (la «S» en la etiqueta ESMTP significa «seguro»).

for <example@mailfence.com> ; Wed, 7 Sep 2018 12:35:32 +0200 (CEST) Return-Path: example@gmail.com

El servidor de correo envía un correo electrónico de notificación a la dirección aquí especificada en caso de que el mensaje rebote o no pueda ser entregado. Esta dirección suele llamarse «de respuesta» y no tiene por qué ser la misma dirección del remitente.

Received: by xyz.google.com with SMTP id abc.xyz for <example@mailfence.com>; Wed, 07 Sep 2018 03:35:32 -0700 (PDT)

...

El mensaje viaja a través de todos estos (generalmente ente 1 y 3) servidores de correo (o MTA) desde el sender_mail_server al recipient_mail_exchanger.

Received: from ‘Sender_display_name’ ([aaa.aaa.aaa.aaa])

El mensaje se ha enviado desde el dispositivo del remitente cuya dirección IP es aaa.aaa.aaa.aaa. También puede hallarse en el campo del encabezado: «X-Originating-IP«. Los clientes de correo electrónico que respetan la privacidad de sus usuarios suelen eliminar esta dirección IP, puesto que podría revelar detalles acerca de la ubicación del remitente.

by sender_server_domain_name with ESMTPSA id abc_xyz_123 for <example@mailfence.com> (version=TLS1 cipher=ECDHE-RSA-AES128-SHA bits=128/128); Wed, 07 Sep 2018 03:35:31 -0700 (PDT)

El servidor de correo sender_server_domain_name, después de recibir un mensaje del dispositivo del remitente con dirección IP «aaa.aaa.aaa.aaa«, transfiere el mensaje por STARTTLS (en la etiqueta ESMTP, la «S» significa «seguro», y la «A» significa «Autenticado»). La información también incluye la versión de TLS y de paquete de cifrado usadas por el protocolo STARTTLS.

Hay quien pusiese intentar falsificar la información de direccionamiento, y su servidor de correo electrónico debería presentarle una advertencia de que algo no ha funcionado bien durante la transferencia desde sender_server_domain_name hasta recipient_mail_exchanger.

From: example@gmail.com

Dirección de remitente del mensaje.

Esta puede falsificarse fácilmente, o podría también modificarse para resultar muy parecida, por ejemplo: examp1e@gmail.com O example@gmai1.com (donde el «1» y la «l» son muy parecidos).

Deles un vistazo a los artículos de nuestro blog acerca de phishing e ingeniería social para más información.

To: example@mailfence.com

Dirección del destinatario del mensaje.

Subject: Leaving Gmail!

Asunto del mensaje.

Date: Wed, 7 Sep 2018 12:35:29 +0200 Message-ID: 000601d30978hc36040$819a20c0$@gmail.com

Fecha e ID del mensaje.

Si la fecha aquí indicada difiere de la indicada en el último encabezado recibido (el de la parte superior), entonces esto podría indicar potenciales problemas de entrega de mensajes O un ataque de intermediario (conocido como MITM). En estos casos, se recomienda tomar precauciones.

MIME-Version: 1.0 Content-Type: multipart/alternative;

Versión y tipo de MIME.

X-Mailer: Microsoft Outlook 16.0

El cliente de correo electrónico (o MUA) empleado para enviar este mensaje. La mayoría de los clientes de correo electrónico que respetan la privacidad de sus usuarios eliminan esta línea.

Content-Type: text/plain; charset="UTF-8" Content-Transfer-Encoding: quoted-printable

Este es un mensaje de múltiples partes en formato MIME (por las siglas en inglés de «Multipurpose Internet Mail Extensions», literalmente «Extensiones Polivalentes de Correo por Internet«). Es un estándar para internet que extiende el formato de los mensajes de correo electrónico para hacerlos compatibles con texto enriquecido, archivos y otros contenidos activos.

<<Message body>>

Hola, ¡Ya he tenido suficiente de las violaciones a la privacidad y a las turbias prácticas empresariales de Gmail! ¡Este es mi último correo de Gmail, pues he decidido cambiarme a Mailfence!lfence! Atentamente, ¡Usuario que protege su privacidad! ------=_NextPart_000_0007_01D44514.EEC24AC0...------=_NextPart_000_0007_01D44514.EEC24AC0-- ...

<<Message body>>

El cuerpo de mensaje podría contener enlaces malos, como «example.com», que podrían hacer hipervínculo con «enlacemalintencionado.com».

Deles un vistazo a los artículos de nuestro blog acerca de phishing e ingeniería social para más información.

Convenio de Remitentes (SPF, del inglés «Sender Policy Framework»)

El SPF es un marco para evitar la falsificación de direcciones de remitente. Se emplea para describir qué servidor de correo está autorizado a enviar mensajes para un dominio (de remitente) específico. Así, el SPF contribuye a evitar el uso de direcciones de remitente falsas. El resultado (Received-SPF) puede ser neutro, aprobado («pass») o fallido («fail»).

Del mensaje de ejemplo antes mencionado:

Received-SPF: pass

El resultado de la validación es «pass» (aprobado), puesto que la dirección IP sender_server_domain_name está autorizada para enviar correos electrónicos para el dominio «gmail.com».

Si el resultado de la validación fuese «fail» (fallido), entonces es muy posible que alguien haya intentado falsificar la dirección de correo electrónico del remitente, y/o su contenido.

Mailfence es compatible con SPF, y también fomenta que los usuarios de dominios personalizados lo utilicen..

Correo con Identificación por DomainKeys (en inglés DomainKeys Identified Mail, o DKIM)

DKIM es un método para asociar un nombre de dominio con una dirección de correo electrónico, permitiéndole así a una organización verificar la firma (criptográfica) para garantizar que el mensaje se haya enviado por quien afirma haberlo enviado, y que no haya sido modificado durante el tránsito.

Del mensaje de ejemplo antes mencionado:

DKIM-Signature: v=1; a=rsa-sha256; c=relaxed/relaxed;

d=gmail.com; s=20161025;

h=from:to:subject:date:message-id:mime-version:thread-index

:content-language;

bh=fZjxO4TdlsVYWA6YIXoMF8AS+FOsm2lV1tfhDvYZNQo=;

b=cMSUNWMGENp4jXuFTInBnZi6Sq2ZcjhBNA0ht8rSEt1SR8b0gGmiiZZ4l52lGSCum5

lRtmPPtt/tgnqubiLBBW2fatlarhjo6qRp7FRE9IsE6XBIl6muTGS/kUDwEm9NGXjQRp

nxmHp4/JKDKrYHg8cKsm+yr3k17hNXHITIrb9VAh2CtEKpAxSYN3MsC4QplXdnLArQju

U3jAnJf0lLZwZcygBbZSY7ENEAtHSbHpt6LLeQKlzosYARoakAH3j8EaAAAu1TfyAYE4

+u7ENqUzddifO6Qty3E2I4Soq00SbOO+e64WIUZ0gxoARQqeuAN7H/jaOkC4t5mhWmkb

aEFA==

El mensaje contiene una firma DKIM válida (formateada según el estándar).

dkim=pass

El resultado de la validación es «pass» (aprobado).

Si el resultado de la validación fuese «fail» (fallido), entonces es sumamente probable que el mensaje haya sido falsificado o modificado durante el tránsito, o que sea correo no deseado.

Mailfence es compatible con DKIM de manera predeterminada para los usuarios normales. Mailfence también fomenta que los usuarios de dominios personalizados lo utilicen.

Calificación de «Spam» (correo no deseado)

Los programas de detección de correo no deseado o spam más comúnmente utilizados (p.ej. SpamAssassin) instalados en los servidores de correo ofrecen un informe detallado para cada uno de los mensajes. Logran esto añadiendo líneas y un resumen en el encabezado del mensaje.

X-Spam-Flag: NO

Resultado de la detección de correo no deseado.

X-Spam-Status: No hits=-1.2 required=4.7

Resultado de la detección de correo no deseado junto con la calificación. Una calificación menor a 5 significa (en la mayoría de los sistemas) que no es correo no deseado. Una calificación entre 5 y 15 significa que probablemente lo sea, y una de más de 15 definitivamente significa que sí lo es.

symbols=BAYES_00,DKIM_SIGNED,DKIM_VALID,DKIM_VALID_AU,FREEMAIL_FROM,HTML_MESSAGE,RCVD_IN_DNSWL_NONE,RCVD_IN_MSPIKE_H2,RDNS_NONE,SPF_PASS device=ccc.ccc.ccc.ccc

Los programas de detección de correo no deseado no solamente comprueban el remitente del mensaje, sino también el formato y el contenido del mensaje para obtener la calificación final de correo no deseado. P. ej., la estructura del mensaje, SPF+DKIM, DNSBL, reglas personalizadas, etc.

Si la calificación global de correo no deseado está entre 5 y 15, o es mayor que 15, entonces es sumamente probable que el mensaje sea sospechoso, o directamente correo no deseado. Sin embargo, en última instancia la decisión siempre la toma el recipient_mail_exchanger.

Otros campos del encabezado del correo electrónico

Pueden existir muchos otros campos estandarizados/aprobados para los encabezados de los mensajes, así como campos no estandarizados/personalizados. Ambos pueden aparecer en los encabezados del correo electrónico. Algunos ejemplos son:

- Authentication-Results – resumen de la autenticidad del sender_server_domain_name (basada en SPF, DKIM y otros resultados).

- List-ID – una referencia al listado de direcciones de correo electrónico

- List-Unsubscribe – una referencia directa que puede utilizarse para darse de baja de una lista de correo.

- Auto-Submitted – indicador de que un mensaje fue generado automáticamente por un sistema (P. ej., mensajes de notificación, etc.).

Campos de encabezado del correo electrónico y mensajes cifrados de extremo a extremo

Los campos de los encabezados del correo electrónico, en su mayoría, se leen independientemente del cuerpo del mensaje, que está cifrado de extremo a extremo y que está pensado para ser leído por el cliente (P.ej., el propietario de la clave privada en un sistema criptográfico de claves públicas). Sin embargo, a continuación, se presentan algunos de los campos de encabezados de los correos electrónicos que pueden indicar que un mensaje está cifrado y/o firmado.

Del mensaje de ejemplo antes mencionado:

Content-Type: multipart/signed; micalg=pgp-sha1; protocol="application/pgp-signature" .... Content-Type: application/pgp-signature Content-Description: OpenPGP digital signature Content-Disposition: attachment

Indica un MIME del tipo «multipart/signed» (Partes múltiples / firmado) para un mensaje firmado con OpenPGP, que se envía como adjunto. Las firmas de OpenPGP también se pueden enviar como parte del cuerpo del mensaje (no como adjunto).

Content-Type: multipart/encrypted; protocol="application/pgp-encrypted"; ... Content-Type: application/octet-stream; name=encrypted.asc Content-Transfer-Encoding: ... (base64, 7bit, ...) Content-Description: OpenPGP encrypted message Content-Disposition: inline; filename=...

...

Indica un MIME del tipo «multipart/encrypted» (Partes múltiples / cifrado) para un mensaje cifrado con OpenPGP, que se envía como adjunto. Los mensajes cifrados con OpenPGP también se pueden enviar como parte del cuerpo del mensaje (no como adjunto).

-----BEGIN PGP SIGNATURE----- ... -----END PGP SIGNATURE-----

Indicates the beginning and end of an OpenPGP signature.

-----BEGIN PGP MESSAGE----- ... -----END PGP MESSAGE-----

Indica el principio y el fin de un mensaje cifrado con OpenPGP.

Para proteger los encabezados del correo electrónico con cifrado de extremo a extremo

Use el cifrado de extremo a extremo y las firmas digitales para verificar la legitimidad de los encabezados de los correos electrónicos.

Mailfence incluye los campos de marca de tiempo «De» y «Para» antes de firmarlo y/o cifrarlo. Esto brinda al destinatario una manera de verificar lo siguiente:

![]()

De: example@gmail.com

Para: example@mailfence.com

Sep 7, 2018 12:35:29

- Si las direcciones «De» y «Para» del mensaje coinciden con las del destinatario y remitente incluidas en el cuerpo del mensaje firmado y/o cifrado. Esto ayuda a detectar cualquier posible falsificación de las direcciones del remitente o destinatario.

- ISi la fecha de envío del mensaje coincide (o es suficientemente parecida) a la marca de tiempo incluida en el cuerpo del mensaje firmado y/o cifrado. Esto ayuda a detectar cualquier posible ataque de reproducción (también llamado ataque de replay).

El incluir los encabezados del mensaje dentro del cuerpo de un mensaje cifrado también puede ayudar a evitar las fugas de metadatos (P. ej., encabezados protegidos para correo electrónico).

Muchas herramientas externas para análisis de encabezados de mensajes (https://testconnectivity.microsoft.com/, https://toolbox.googleapps.com/apps/messageheader/, https://mxtoolbox.com/EmailHeaders.aspx, …) generan un informe fácil de leer a partir de esos datos del encabezado del mensaje. Sin embargo, tenga en cuenta que tendrá que compartir el encabezado de su mensaje con estos servicios…

Mailfence es un paquete de webmail seguro y privado que les brinda a los usuarios un control total sobre sus datos.

Síganos en twitter/reddit y manténgase actualizado en todo momento.