Os ataques de pulverização de senhas são uma ameaça cada vez mais comum à segurança cibernética. No entanto, a maioria das pessoas não sabe o que eles são ou como eles funcionam.

Neste guia, abordaremos tudo o que você precisa saber sobre a pulverização de senhas. Explicaremos como estes ataques funcionam, como detectá-los e como se proteger no futuro.

Então, sem mais delongas, vamos explorar!

Mailfence – Sua suíte de produtividade segura

Recupere sua privacidade com

- Mensagens

- Calendários

- Documentos

- Grupos

Ataques de pulverização de senhas

A maioria das pessoas está familiarizada com os ataques tradicionais de força bruta. Isso ocorre quando uma única conta é alvo de milhares ou até milhões de tentativas de login com senhas diferentes.

A pulverização de senhas, no entanto, envolve tentativas com apenas algumas senhas comumente usadas.

Esse método geralmente evita a detecção e representa um desafio significativo para indivíduos e organizações. O ataque explora a tendência dos usuários de selecionar senhas fracas e comumente usadas.

Vamos explorar mais detalhadamente como esses ataques funcionam.

Como funciona um ataque de pulverização de senha?

Um ataque de pulverização de senha geralmente envolve as seguintes etapas.

Coleta de banco de dados de nomes de usuário

Antes de iniciar o ataque de pulverização de senha, os invasores precisam selecionar suas vítimas. Isso é feito na forma de uma lista de nomes de usuário (geralmente endereços de e-mail). Normalmente, essa lista é criada por vários meios, como engenharia social, além de vazamentos e violações disponíveis para venda na darknet.

Os hackers também podem usar scraping, um processo de uso de ferramentas automatizadas para coletar grandes quantidades de dados de sites. Esses “raspadores” rastreiam páginas da Web, fóruns, perfis de mídia social, etc., e extraem uma lista de todos os endereços de e-mail que puderem encontrar.

Criação de uma lista de senhas comuns

Em paralelo, os invasores precisam criar uma lista de senhas comuns, como “123456”, “senha” ou “qwerty12345789”.

Essas listas também podem ser encontradas na darknet. Há também um verbete inteiro na Wikipedia dedicado às senhas mais comuns. Portanto, se você tiver uma senha nessa lista, certifique-se de alterá-la o mais rápido possível.

Lançamento do ataque

Com uma lista de nomes de usuário e senhas em mãos, os invasores podem começar o ataque. Ao contrário dos ataques de força bruta, que tentam adivinhar as senhas de uma conta repetidamente, a pulverização de senhas tem como alvo um grande número de contas, tentando acessar apenas algumas delas com senhas comuns.

Essa abordagem é altamente eficaz porque evita acionar sistemas de segurança que bloqueiam contas após várias tentativas de acesso fracassadas.

Por exemplo, os cibercriminosos podem atacar contas do Facebook. Para cada nome de usuário na lista, eles tentarão algumas senhas comuns. Se nenhuma funcionar, eles passam para o próximo nome de usuário.

Se o número de tentativas permitidas estiver disponível publicamente, eles poderão ajustar ainda mais o ataque. Por exemplo, o Facebook bloqueia sua conta após 5 tentativas fracassadas. Sabendo disso, um invasor pode limitar-se a 4 tentativas antes de passar para o próximo nome de usuário.

Obviamente, todo esse processo é automatizado com ferramentas dedicadas. Os invasores só são alertados quando conseguem entrar em uma conta.

Pulverização de senhas vs. outros ataques de força bruta

À primeira vista, a pulverização de senhas pode parecer semelhante a outros ataques de força bruta, mas existem diferenças significativas que a tornam única.

Os ataques tradicionais de força bruta bombardeiam uma única conta com inúmeras combinações de senhas até que a correta seja encontrada. Esse método é “ruidoso” e facilmente detectado.

Esses ataques geralmente resultam no bloqueio da conta visada devido a várias tentativas fracassadas.

A pulverização de senhas, no entanto, tem uma abordagem mais silenciosa e calculada. Geralmente, ela é considerada uma tática “baixa e lenta”. Em vez de depender do poder de computação, a pulverização de senhas se baseia na tendência humana de escolher senhas fracas e reutilizá-las em várias contas.

Outra distinção importante está nos alvos. Os ataques de força bruta geralmente se concentram em contas de alto valor, como as de administradores ou executivos. Por outro lado, a pulverização de senhas geralmente tem como alvo uma gama mais ampla de contas, aumentando a probabilidade de comprometer pelo menos uma delas.

Como detectar se você é uma vítima

Detectar ataques de pulverização de senhas pode ser complicado devido à sua natureza furtiva. No entanto, há vários sinais que podem indicar um ataque em andamento ou bem-sucedido.

- Tentativas incomuns de login: Um aumento repentino nas tentativas de login em várias contas, especialmente de endereços IP ou locais desconhecidos, é um indicador comum de um ataque de pulverização de senha.

Se você notar um aumento nas tentativas de login com falha, especialmente as que envolvem senhas comuns, isso pode sugerir um ataque.

- Bloqueios de contas: Embora os invasores tentem evitar o acionamento de bloqueios, um ataque mal executado ainda pode fazer com que várias contas sejam bloqueadas simultaneamente.

Se isso acontecer, pode ser um sinal de uma tentativa de pulverização de senha.

- Registros de acesso: A análise dos registros de acesso em busca de padrões irregulares, como várias tentativas de login do mesmo endereço IP direcionadas a contas diferentes, pode ajudar a detectar um ataque de pulverização de senha.

Procure desvios do comportamento normal de login, principalmente em horários estranhos ou em regiões inesperadas.

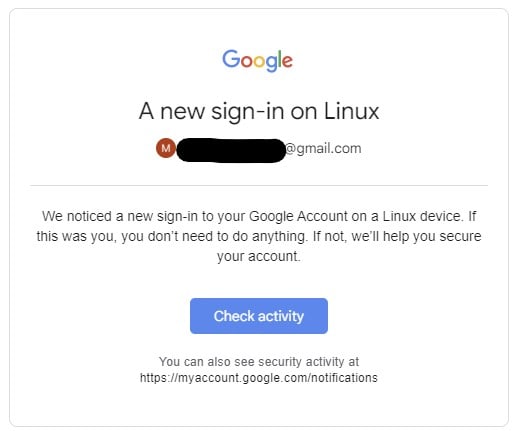

- Alertas de segurança: Muitas ferramentas de segurança modernas podem detectar anomalias relacionadas à pulverização de senhas. O Facebook e o Google alertam você regularmente se perceberem um login que pareça suspeito.

Como posso me proteger no futuro?

Até agora, apresentamos um quadro bastante assustador dos ataques de pulverização de senhas. No entanto, há várias medidas que você pode tomar para evitar ser vítima dessas táticas.

Adote senhas fortes e imprevisíveis

Essa é a defesa mais eficaz contra os ataques de pulverização de senhas. Use senhas longas e complexas que evitem palavras comuns ou padrões fáceis de adivinhar. A combinação de letras, números e caracteres especiais pode tornar suas senhas muito mais difíceis de serem descobertas. Para obter mais dicas, confira nosso guia definitivo de senhas.

Use um gerenciador de senhas

Lembrar-se de senhas longas, complexas e exclusivas é impossível para praticamente qualquer pessoa. Você pode usar frases-senha, o que ajuda a lembrá-las. Mas, mesmo assim, você ainda terá que se lembrar de dezenas delas.

É por isso que recomendamos que você use um gerenciador de senhas. Existem muitos tipos, cada um com suas vantagens e desvantagens, portanto, não deixe de pesquisar antes de escolher um.

Habilite a autenticação multifator (MFA)

A MFA (geralmente chamada simplesmente de 2FA) exige mais do que apenas uma senha para acesso. É uma segunda camada de segurança em que você é solicitado a digitar uma senha de uso único (OTP) após a sua senha principal. Mesmo que um invasor adivinhe sua senha, ele ainda precisará do segundo código para ter acesso à sua conta.

Monitore audite suas contas regularmente

Fique atento às suas contas e aos registros de qualquer atividade incomum. A configuração de alertas para várias tentativas de login com falha ou logins de locais inesperados pode ajudar você a identificar possíveis ataques com antecedência.

Da mesma forma, se você receber um alerta sobre um login suspeito, leve-o a sério e analise-o.

Eduque outros usuários sobre pulverização de senhas e práticas de segurança

É fundamental garantir que todos em sua organização entendam a importância de senhas fortes e exclusivas. Sessões regulares de treinamento podem reforçar os bons hábitos e manter a segurança em primeiro plano.

Contas administrativas seguras

As contas com privilégios administrativos geralmente são os principais alvos de ataques de pulverização de senhas. Certifique-se de que essas contas estejam protegidas com o mais alto nível de proteção, incluindo o uso de MFA e auditorias regulares.

Conclusão sobre a pulverização de senha

Com isso, encerramos este guia sobre pulverização de senhas. Esperamos que você o tenha achado útil e que possa implementar algumas dessas medidas preventivas.

A segurança de sua vida on-line começa com um provedor de e-mail privado e seguro. Aqui no Mailfence, colocamos a privacidade e a segurança no centro de tudo o que fazemos, incluindo nossa solução de e-mail, calendário, armazenamento on-line e muito mais.

Se você estiver pronto para dar o próximo passo em sua jornada de privacidade, crie sua conta gratuita hoje mesmo – sem compromisso! E se você tiver alguma dúvida, sinta-se à vontade para entrar em contato conosco pelo e-mail support@mailfence.com