Les attaques par pulvérisation de mots de passe constituent une cybermenace de plus en plus courante.

Cependant, la plupart des gens ignorent de quoi il s’agit.

Dans ce guide, nous couvrirons tout ce que vous devez savoir sur la pulvérisation de mots de passe. Nous vous expliquerons comment ces attaques fonctionnent, comment détecter si vous êtes attaqué et comment vous en protéger à l’avenir.

Attaques par Pulvérisation de Mots de Passe: C’est Quoi?

La plupart des gens connaissent les attaques traditionnelles par force brute. Dans ce cas-là, il s’agit d’un compte unique qui fait l’objet de milliers, voire de millions de tentatives de saisie de mot de passe.

A l’inverse, la pulvérisation de mots de passe consiste à essayer quelques mots de passe couramment utilisés sur des millions de comptes.

Cette méthode est souvent très difficile à détecter. Et elle exploite la tendance des utilisateurs à choisir des mots de passe faibles et couramment utilisés. Examinons plus en détail comment fonctionnent ces attaques.

Comment Fonctionne une Attaque par Pulvérisation de Mots de Passe?

Une attaque par pulvérisation de mots de passe comporte les étapes suivantes.

1. Récolte de noms d’utilisateurs

Il s’agit ici d’une liste de noms d’utilisateurs (généralement des adresses électroniques) qui servira de cible. En général, cette liste est construite grace à l’ingénierie sociale ainsi que des fuites de données disponibles sur le darknet.

Les pirates peuvent également utiliser le scraping, un processus qui consiste à utiliser des outils automatisés pour collecter de grandes quantités de données à partir de sites web. Ces outils parcourent les pages web, les forums, les profils de médias sociaux, etc., et extraient une liste de toutes les adresses électroniques qu’ils ont pu trouver.

2. Constituer une liste des mots de passe les plus courants

Parallèlement, les attaquants doivent créer une liste de mots de passe courants tels que « 123456 », « password » ou « qwerty12345789 ».

Ces listes peuvent également être trouvées sur le darknet. Il existe également une entrée entière de Wikipedia consacrée aux mots de passe les plus courants. Si un de vos mots de passe figure sur cette liste, modifiez-le dès que possible.

3. Lancer l’attaque

Une fois que les attaquants disposent d’une liste de noms d’utilisateur et de mots de passe, ils peuvent commencer à cibler des comptes.

Contrairement aux attaques par force brute, qui consistent à deviner à plusieurs reprises les mots de passe d’un compte, la pulvérisation de mots de passe cible un grand nombre de comptes, en essayant une poignée de mots de passe courants pour chacun d’entre eux.

Cette approche est très efficace car elle évite de déclencher les systèmes de sécurité qui verrouillent les comptes après plusieurs tentatives échouées.

Par exemple, un attaquant peut décider de cibler les comptes Facebook. Pour chaque nom d’utilisateur de sa liste, il essaiera une poignée de mots de passe de sa deuxième liste. Si aucun ne fonctionne, il passe au nom d’utilisateur suivant.

Si le nombre de tentatives autorisées est public, il peut encore affiner son attaque. Par exemple, Facebook verrouille votre compte après 5 tentatives échouées. Sachant cela, le hacker peut se limiter à 4 tentatives avant de passer au nom d’utilisateur suivant.

Bien entendu, l’ensemble de ce processus est automatisé à l’aide d’outils spécialisés. Les attaquants ne sont alertés que lorsqu’ils parviennent à s’introduire dans un compte.

Pulvérisation de Mots de Passe vs. Attaques par Force Brute

Les attaques traditionnelles par force brute bombardent un compte unique d’innombrables combinaisons de mots de passe jusqu’à ce que le bon soit trouvé. Cette méthode est « bruyante » et facilement détectable.

Ces attaques aboutissent souvent au blocage du compte ciblé en raison de multiples tentatives infructueuses.

La pulvérisation de mots de passe, quant à elle, adopte une approche plus discrète et plus calculée. Elle est souvent considérée comme une tactique « basse et lente ».

Au lieu de s’appuyer sur la puissance de calcul, la pulvérisation de mots de passe s’appuie sur la tendance humaine à choisir des mots de passe faibles et à les réutiliser sur plusieurs comptes.

Une autre distinction importante réside dans les cibles. Les attaques brutales se concentrent généralement sur des comptes de grande valeur, tels que ceux des administrateurs ou des cadres. En revanche, les attaques par pulvérisation de mots de passe visent souvent un éventail plus large de comptes, ce qui augmente la probabilité de compromettre au moins l’un d’entre eux.

Comment Savoir si Vous Etes Victime d’une Attaque?

La détection d’une attaque par pulvérisation de mots de passe peut s’avérer délicate en raison de sa nature furtive. Cependant, plusieurs signes peuvent indiquer une attaque en cours.

- Tentatives de connexion inhabituelles: Une augmentation soudaine des tentatives de connexion sur plusieurs comptes, en particulier à partir d’adresses IP ou de lieux inconnus, indique une attaque par pulvérisations de mot de passe. Si vous remarquez une augmentation des tentatives de connexion infructueuses, en particulier celles qui impliquent des mots de passe courants, cela peut suggérer une attaque.

- Verrouillage des comptes: Bien que les attaquants essaient d’éviter de déclencher des blocages, une attaque mal exécutée peut néanmoins entraîner le blocage simultané de plusieurs comptes.

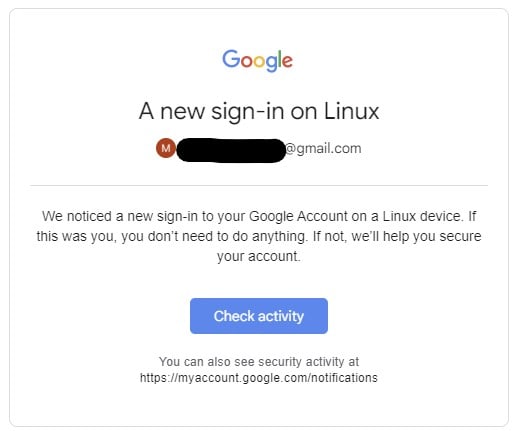

Si cela se produit, cela peut être le signe d’une tentative de pulvérisation de mot de passe. - Alertes de sécurité: De nombreux outils de sécurité modernes peuvent détecter des anomalies de connexion. Facebook et Google vous alertent régulièrement s’ils remarquent une connexion qui semble suspecte.

Comment Puis-je me Protéger à l’Avenir ?

Jusqu’à présent, nous avons brossé un tableau assez effrayant des attaques par pulvérisation de mot de passe. Toutefois, vous pouvez prendre plusieurs mesures pour éviter de devenir la proie de ces tactiques.

Adoptez des mots de passe forts

C’est la défense la plus efficace contre une attaque par pulvérisation de mots de passe. Utilisez des mots de passe longs et complexes qui évitent les mots courants ou les motifs faciles à deviner. Mélangez des lettres, des chiffres et des caractères spéciaux pour rendre vos mots de passe beaucoup plus difficiles à trouver. Pour plus de conseils, consultez notre guide des mots de passe.

Utilisez un gestionnaire de mots de passe

Se souvenir de mots de passe longs, complexes et uniques est impossible pour la plupart des gens. Vous pouvez utiliser des phrases de passe, ce qui facilite la mémorisation. Mais même dans ce cas, vous devrez toujours en retenir des dizaines.

C’est pourquoi nous vous recommandons d’utiliser un gestionnaire de mots de passe. Il en existe de nombreux types, chacun présentant ses avantages et inconvénients. Veillez donc à faire des recherches avant d’en choisir un.

Activer l’authentification multifactorielle (AMF)

L’AMF (souvent appelée simplement 2FA) exige plus qu’un simple mot de passe pour l’accès. Il s’agit d’une deuxième couche de sécurité dans laquelle il vous est demandé de saisir un mot de passe à usage unique (OTP) après votre mot de passe principal. Même si un pirate devine votre mot de passe, il aura toujours besoin du second code pour accéder à votre compte.

Contrôler et auditer régulièrement les comptes

Surveillez de près vos comptes pour détecter toute activité inhabituelle. La mise en place d’alertes en cas de tentatives de connexion multiples et infructueuses ou de connexions à partir d’endroits inattendus peut vous aider à repérer rapidement les attaques potentielles.

De même, si vous recevez une alerte concernant une connexion suspecte, prenez-la au sérieux et examinez-la.

Sensibiliser les utilisateurs à la pulvérisation des mots de passe et aux pratiques de sécurité

Il est essentiel de s’assurer que tous les membres de votre organisation comprennent l’importance de mots de passe forts et uniques. Des sessions de formation régulières peuvent renforcer les bonnes habitudes et faire en sorte que la sécurité reste une priorité.

Comptes administratifs sécurisés

Les comptes dotés de privilèges administratifs sont souvent les premières cibles des attaques par pulvérisation de mot de passe. Assurez-vous que ces comptes sont sécurisés par le niveau de protection le plus élevé, y compris l’utilisation de l’AFM et des audits réguliers.

Conclusion sur la Pulvérisation de Mots de Passe

Voilà qui conclut ce guide sur la pulvérisation de mots de passe. Nous espérons que vous l’avez trouvé utile et que vous pourrez mettre en œuvre certaines de ces mesures préventives.

La sécurisation de votre vie en ligne commence par un fournisseur de messagerie privée et sécurisée. Chez Mailfence, nous avons placé la confidentialité et la sécurité au centre de tout ce que nous faisons, y compris notre solution de messagerie, notre calendrier, notre stockage en ligne et bien plus encore.

Si vous êtes prêt à franchir une nouvelle étape dans votre parcours de protection de la vie privée, créez votre compte gratuit dès aujourd’hui – sans conditions ! Et si vous avez des questions, n’hésitez pas à nous contacter à l’adresse support@mailfence.com.