Visão geral

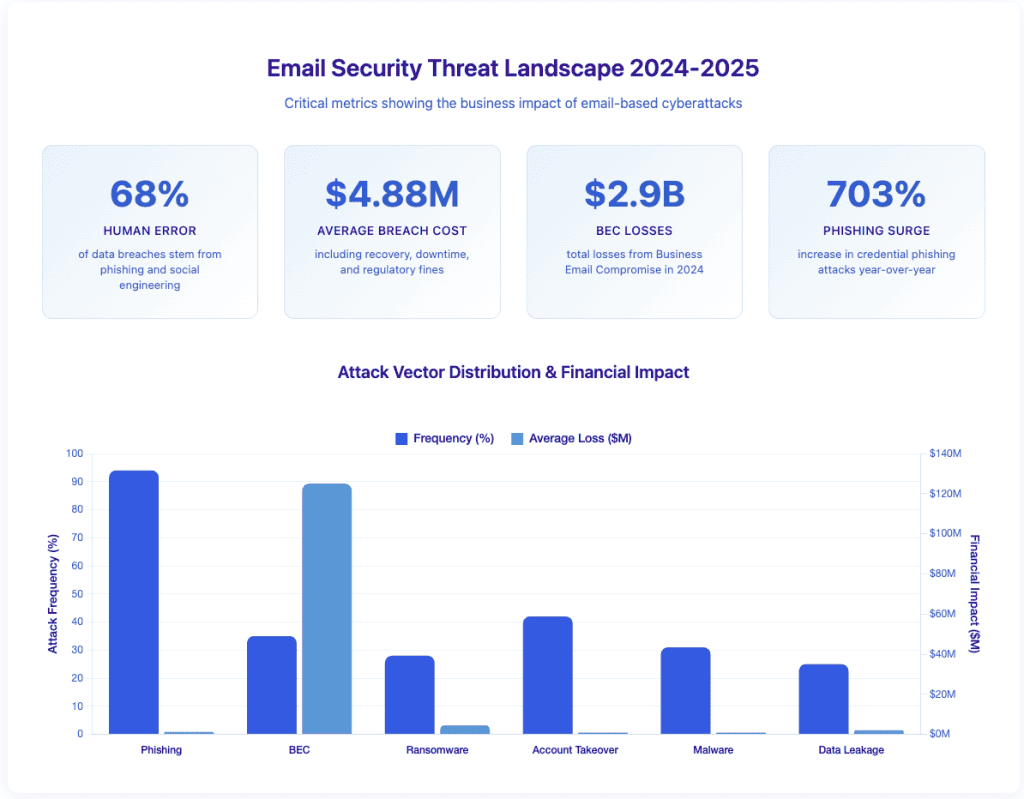

O e-mail continua sendo o principal ponto de entrada para ataques cibernéticos. Em 2024, 68% das violações de dados foram causadas por erro humano, principalmente por golpes de phishing1. Um link clicado pode expor dados de clientes, registros financeiros e propriedade intelectual. A violação de dados custa em média US$ 4,88 milhões2 enquanto os ataques de Business Email Compromise (BEC) causaram perdas de US$ 2,9 bilhões3. O phishing de credenciais teve um aumento de 703% em 20244 e profissionais enfrentam pelo menos um ataque de phishing avançado por caixa de correio eletrônico a cada semana.

A boa notícia? A proteção não exige recursos de nível empresarial. Ative a MFA imediatamente, coloque a criptografia de e-mail em prática, treine sua equipe para reconhecer ameaças e use protocolos de autenticação (SPF, DKIM, DMARC) para verificar a identidade do remetente. Essas etapas fundamentais reduzem drasticamente o risco que você corre.

O Mailfence Productivity Suite oferece criptografia de ponta a ponta, recursos de segurança incorporados e ferramentas de colaboração completas, inlcuindo e-mail, calendário, documentos e contatos seguros em uma plataforma focada na privacidade.

Mailfence – Sua suíte de produtividade segura

Recupere sua privacidade com

- Mensagens

- Calendários

- Documentos

- Grupos

Comece aqui: as 3 principais práticas de segurança de e-mail

Se você não fizer mais nada, comece com essas três ações:

- Habilite a autenticação multifator (MFA): Adicione uma camada extra de segurança com um aplicativo autenticador ou uma chave de hardware. Evite a MFA baseada em SMS.

- Criptografe e-mails e anexos: Use criptografia de ponta a ponta, como PGP ou S/MIME. Nunca envie dados confidenciais sem proteção.

- Treine os funcionários sobre phishing: faça simulações de phishing. Ensine os funcionários a verificar os remetentes e a denunciar e-mails suspeitos.

Essas três práticas proporcionam o maior ROI para seu investimento em segurança e bloqueiam a maioria dos ataques comuns.

O que é segurança de e-mail comercial?

Seus e-mails contêm contratos que valem milhões, cartões de crédito de clientes e segredos comerciais. No momento, eles provavelmente estão viajando pela Internet tão legíveis quanto um cartão postal. A segurança de e-mail comercial muda isso.

A segurança moderna de e-mail aborda essas vulnerabilidades por meio de várias camadas. A criptografia codifica o conteúdo das mensagens, de modo que somente os destinatários pretendidos possam lê-las. Os protocolos de autenticação verificam a identidade do remetente para evitar falsificação de identidade. Os sistemas de detecção de ameaças verificam se há links e anexos mal-intencionados antes que eles cheguem à sua caixa de entrada. Os controles de acesso impedem que usuários não autorizados comprometam as contas.

Essas proteções funcionam em conjunto porque nenhuma solução isolada detecta todas as ameaças. De acordo com o Threat Landscape Report 2024 da ENISA, o e-mail continua sendo o vetor de ataque inicial em 41% dos incidentes de segurança. Os criminosos cibernéticos se adaptam constantemente, encontrando maneiras criativas de burlar a segurança básica. Por isso, sua estratégia de segurança de e-mail deve evoluir com eles.

Por que sua empresa precisa de segurança de e-mail

Os ataques de BEC não requerem habilidades sofisticadas de hacking. Os atacantes simplesmente enganam os funcionários para que transfiram dinheiro ou compartilhem credenciais. Profissionais enfrentam pelo menos um ataque de phishing avançado por caixa postal semanalmente5.

As redes sociais acrescentam outra camada de risco. Elas são responsáveis por 30,5% de todos os ataques de phishing com golpistas usando perfis falsos no LinkedIn e mensagens no Facebook para roubar credenciais.

O trabalho remoto expande a superfície de ataque. Funcionários acessam e-mails de dispositivos pessoais, redes domésticas e cafeterias. Cada ponto de acesso cria vulnerabilidades. A segurança de perímetro tradicional não funciona quando seu perímetro inclui centenas de locais remotos.

As pequenas empresas não estão isentas. 43% dos ataques cibernéticos têm como alvo específico as pequenas empresas6. Os invasores sabem que as pequenas empresas geralmente não têm equipes de segurança dedicadas e presumem que elas sejam alvos mais fáceis. Você não pode se dar ao luxo de ignorar a segurança de e-mail empresarial só porque não é uma empresa da Fortune 500.

As multas regulatórias multiplicam os custos. As violações do GDPR custam até 4% da receita anual ou 20 milhões de euros, o que for maior7. As violações da HIPAA acarretam penalidades que chegam a US$ 2 milhões por violação8. Além das multas, você enfrenta responsabilidade legal, requisitos de notificação e custos de investigação forense de, em média, US$ 2,36 milhões9.

Os custos ocultos além do dinheiro

Os danos à reputação agravam as perdas financeiras. Quando os dados dos clientes vazam, eles perdem a confiança, muitas vezes permanentemente. Um estudo do Ponemon Institute constatou que 65% dos clientes perdem a confiança nas organizações após uma violação. A recuperação leva anos.

Ameaças comuns à segurança de e-mail comercial

| Ameaça | Descrição | Impacto |

| Phishing | E-mails enganosos com formatação profissional e linguagem urgente induzem os destinatários a clicar em links maliciosos ou compartilhar credenciais. | 94% da distribuição de malware (Verizon DBIR) leva ao comprometimento de contas, roubo de dados e ataques laterais à rede. |

| Comprometimento de e-mail comercial (BEC) | Os invasores se fazem passar por executivos ou parceiros confiáveis para autorizar transferências eletrônicas fraudulentas. Não há malware, apenas exploração da confiança. | Aumento de 703% em 2024 (segurança anormal). A perda média ultrapassa US$ 125.000 por incidente. |

| Ransomware | O malware entregue por meio de anexos de e-mail criptografa seus arquivos e exige o pagamento da chave de descriptografia. | Custo médio de US$ 4,54 milhões, incluindo tempo de inatividade, recuperação e investigações regulatórias (Sophos 2024). |

| Aquisição de conta | Os invasores obtêm acesso por meio de credenciais roubadas e, em seguida, monitoram as comunicações, roubam dados e enviam e-mails mal-intencionados a partir de contas confiáveis. | Ignora os filtros de spam. Permite ataques a outros funcionários, clientes e parceiros. |

| Distribuição de malware | O e-mail transmite vírus, cavalos de troia, spyware e keyloggers por meio de anexos ou links para sites infectados. | Rouba credenciais, monitora a atividade, cria backdoors, danifica sistemas. |

| Spoofing e personificação | Os invasores forjam endereços de remetentes ou registram domínios semelhantes para fazer com que as mensagens pareçam ser de fontes legítimas. | Cria urgência, reduz a suspeita e permite ataques de engenharia social. |

| Vazamento de dados | Informações confidenciais deixam sua organização por meio de exfiltração intencional ou compartilhamento acidental com destinatários errados. | Expõe listas de clientes, propriedade intelectual e registros financeiros. Você não consegue se lembrar das mensagens enviadas. |

Práticas recomendadas essenciais de segurança de e-mail comercial

1. Treine funcionários sobre a conscientização da segurança cibernética

Os hackers exploram o erro humano para burlar a segurança. Os funcionários devem aprender a diminuir a velocidade, verificar e relatar e-mails suspeitos antes de agir.

O treinamento em segurança cibernética deve se concentrar no reconhecimento de ameaças, no questionamento de solicitações incomuns e na criação de hábitos seguros de e-mail.

Ensine os funcionários a identificar phishing:

- Solicitações urgentes exigindo senhas ou ações financeiras (“Sua conta será fechada em 24 horas”)

- Endereços de e-mail que imitam remetentes legítimos (arnazon.com em vez de amazon.com)

- Links que ocultam destinos reais por trás de texto enganoso (passe o mouse para revelar bit.ly/x7g9 em vez de microsoft.com)

Use exemplos reais de phishing no treinamento. Explique como os atacantes manipulam as emoções e a linguagem para enganar os destinatários. Destaque os sinais de alerta: saudações genéricas, linguagem urgente, endereços de remetentes suspeitos, anexos inesperados, solicitações de verificação de credenciais. Faça com que os funcionários pratiquem a identificação de phishing em exercícios simulados.

Explique as táticas de engenharia social. Os atacantes exploram a confiança, a autoridade e a urgência. Eles se fazem passar por executivos que solicitam ação imediata. Eles fingem ser o suporte de TI que precisa de credenciais para corrigir problemas. Eles criam prazos artificiais para contornar os processos normais de verificação.

Realize simulações de phishing trimestralmente

Envie e-mails falsos de phishing para testar a vigilância dos funcionários. Quando alguém clicar, ofereça instrução imediata em vez de punição. O objetivo não é detectar falhas, mas desenvolver instintos que evitem violações reais. As empresas que usam simulações regulares registram 87% menos ataques de phishing bem-sucedidos10.

2. Use senhas fortes e exclusivas

Senhas fracas ou reutilizadas permitem ataques de força bruta, preenchimento de credenciais e acesso não autorizado. Quando os hackers roubam uma senha, eles a usam em todos os lugares: e-mail, bancos, sistemas de trabalho. Em média, uma pessoa pode reutilizar senhas em 14 contas.

Crie senhas longas e fortes

Use pelo menos 16 caracteres combinando letras maiúsculas, minúsculas, números e símbolos. Evite opções previsíveis, como “Password123”, ou detalhes pessoais, como datas de aniversário. De acordo com a pesquisa da Hive Systems 2024, uma senha de 8 caracteres leva 5 minutos para ser descoberta, enquanto uma senha de 16 caracteres leva 34.000 anos.

Nunca reutilize senhas

Usar a mesma senha em várias contas é um desastre de segurança que está prestes a acontecer.

Use gerenciadores de senhas

Ninguém consegue memorizar dezenas de senhas fortes, e escrevê-las cria riscos. Um estudo do LastPass constatou que as organizações que usam gerenciadores de senhas têm 50% menos incidentes de segurança relacionados a senhas.

Instale gerenciadores de senhas em toda a organização. Ferramentas como Bitwarden for Business, 1Password for Teams ou LastPass Enterprise oferecem gerenciamento centralizado com compartilhamento seguro para credenciais de equipe. Elas geram, armazenam e preenchem automaticamente senhas fortes para que os funcionários não precisem se lembrar de dezenas de credenciais complexas.

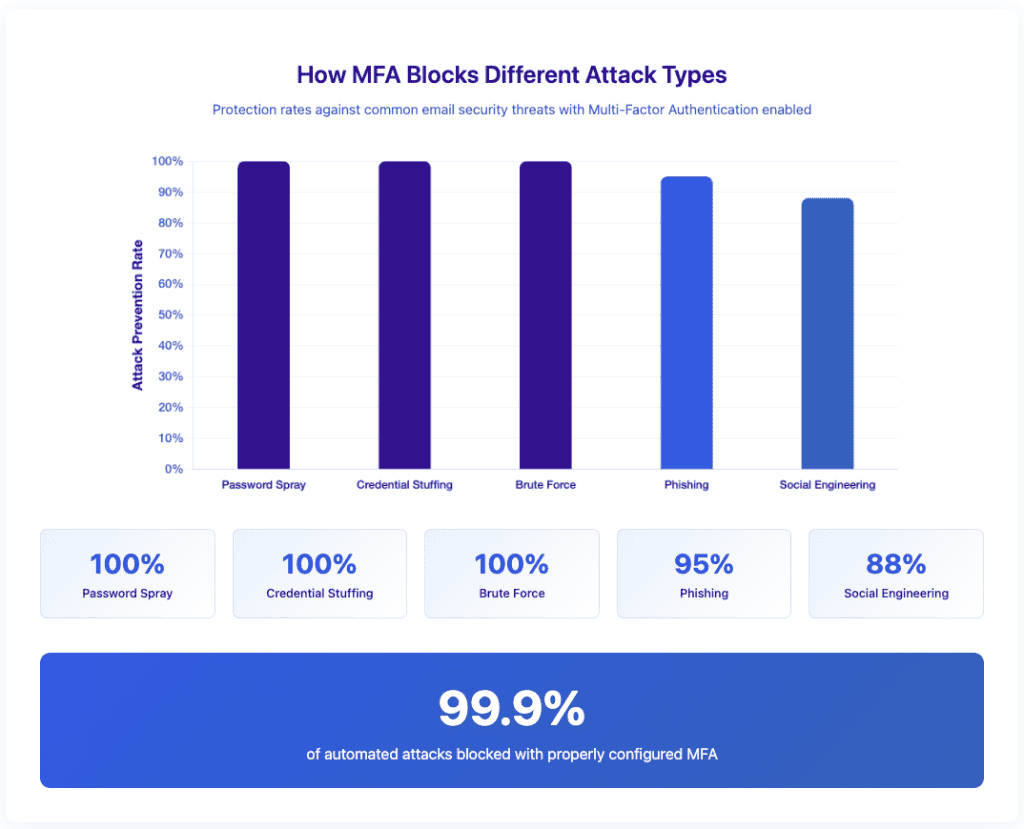

3. Ative a autenticação multifator (MFA)

A MFA bloqueia o controle de contas mesmo quando as senhas são comprometidas. A Microsoft informa que a MFA bloqueia 99,9% das tentativas automatizadas de comprometimento de contas11. No entanto, apenas 57% das empresas a têm ativada globalmente12.

Adicione uma segunda camada de proteção

Uma senha roubada não deve ser suficiente para você acessar uma conta. Exija que os funcionários verifiquem o acesso com:

- Biometria (impressão digital ou reconhecimento facial)

- Aplicativos de autenticação (Google Authenticator, Authy, Microsoft Authenticator)

- Chaves de segurança de hardware (YubiKey, Titan Security Key)

Evite códigos SMS. Eles podem ser interceptados por ataques de troca de SIM.

Faça da MFA uma política da empresa, não uma opção

Exija MFA para todos os funcionários. Aplique-a em contas de e-mail, plataformas de nuvem e sistemas internos.

O Mailfence oferece a autenticação de dois fatores (2FA) incorporada para maior proteção da conta. Ative-a nas configurações e escolha um método de autenticação preferencial.

Treine os funcionários para identificar tentativas de desvio da MFA

Os hackers sabem que a MFA bloqueia a maioria dos ataques, por isso tentam enganar os funcionários para que revelem os códigos. Se você receber um e-mail ou uma ligação solicitando um código de verificação, trata-se de um golpe. Nenhum serviço legítimo jamais solicitará seu código MFA.

4. Criptografar e-mails e proteger a comunicação

Envie um e-mail não criptografado com dados de clientes e você poderá publicá-lo no LinkedIn. Todos os roteadores, servidores e administradores de rede entre você e o destinatário podem ler o e-mail.

“A segurança é mais do que criptografia, é claro. Mas a criptografia é um componente essencial da segurança. Você usa criptografia forte todos os dias, e nosso mundo conectado à Internet seria um lugar muito mais arriscado se você não o fizesse.” – Bruce Schneier, especialista em criptografia

Use criptografia de ponta a ponta (E2EE)

A criptografia básica protege os e-mails apenas durante o trajeto. Quando a mensagem chega ao servidor, ela se torna vulnerável. A criptografia de ponta a ponta (E2EE) bloqueia os e-mails desde o momento em que são enviados até o momento em que o destinatário os descriptografa. Ninguém mais – provedores de e-mail, hackers ou agências governamentais – pode lê-los.

O Transport Layer Security (TLS) criptografa a conexão entre os servidores de e-mail, protegendo as mensagens em trânsito. No entanto, o TLS protege apenas a viagem, não a mensagem em si. Os provedores de e-mail ainda podem ler o conteúdo da mensagem, e a criptografia é interrompida em cada salto do servidor.

A criptografia de ponta a ponta (E2EE) bloqueia o conteúdo da mensagem para que somente o destinatário pretendido possa descriptografá-la. De acordo com a RFC 4880 da Internet Engineering Task Force, a criptografia OpenPGP implementada corretamente levaria mais tempo do que a idade do universo para ser decifrada com a tecnologia atual.

Criptografar e-mails com a segurança OpenPGP do Mailfence

O Mailfence oferece criptografia OpenPGP para empresas que lidam com dados financeiros, documentos legais ou comunicações confidenciais com clientes. O sistema funciona com um sistema de chave público-privada.

5. Bloqueie a falsificação de e-mail com SPF, DKIM e DMARC

Os criminosos cibernéticos falsificam endereços de e-mail para induzir os destinatários a abrir mensagens prejudiciais. Sem os protocolos de segurança adequados, os invasores podem se passar por seu domínio e enviar e-mails fraudulentos que parecem reais.

Para impedi-los, você deve configurar o SPF, o DKIM e o DMARC. Esses protocolos verificam as identidades dos remetentes, protegem a integridade das mensagens e bloqueiam tentativas de phishing.

SPF: Verificar servidores de e-mail de envio

O SPF (Sender Policy Framework) informa aos servidores de e-mail quais fontes de e-mail podem enviar mensagens para o seu domínio. Sem o SPF, qualquer pessoa pode enviar e-mails que pareçam vir da sua empresa.

DKIM: Proteja a integridade do e-mail

O DKIM (DomainKeys Identified Mail) adiciona uma assinatura digital aos e-mails, provando que eles não foram alterados em trânsito. Sem o DKIM, os invasores podem modificar as mensagens e inserir links prejudiciais antes que elas cheguem ao destinatário.

DMARC: alinhe o SPF e o DKIM para uma proteção mais forte

O DMARC (Domain-based Message Authentication, Reporting, and Conformance) funciona com o SPF e o DKIM para bloquear e-mails falsos. Ele informa aos servidores receptores como lidar com mensagens que falham na autenticação e fornece relatórios sobre tentativas não autorizadas.

O Mailfence valida automaticamente SPF, DKIM e DMARC para e-mails recebidos. Ele sinaliza , coloca em quarentena ou rejeita as mensagens que não passam pela autenticação, impedindo que e-mails de phishing cheguem aos funcionários. As empresas podem personalizar as configurações de validação para aplicar políticas de segurança mais rígidas.

6. Implantar uma solução de segurança de e-mail

Os hackers usam o e-mail para espalhar malware, roubar credenciais e lançar ataques de phishing. Sem proteção, sua empresa fica exposta a ameaças que podem interromper as operações ou vazar dados confidenciais. Você precisa de uma solução de segurança de e-mail de nível empresarial que bloqueie esses ataques antes que eles cheguem à sua caixa de entrada.

Proteja sua caixa de entrada com um Secure Email Gateway (SEG)

Um Secure Email Gateway (SEG) filtra as ameaças antes que elas entrem em sua rede. Configure um SEG para:

- Bloqueie o phishing e o malware antes que eles cheguem aos funcionários

- Evite os golpes de BEC (Business Email Compromise)

- Aplique a conformidade usando criptografia e ferramentas de prevenção contra perda de dados (DLP)

Bloqueie phishing, spam e fraude de e-mail

Somente os filtros de spam não são suficientes. Os invasores sofisticados usam técnicas avançadas de evasão. Implemente soluções de nível empresarial, como Mimecast ou Proofpoint, para analisar padrões de e-mail, detectar links suspeitos e colocar em quarentena mensagens de alto risco em tempo real.

Treine os funcionários para reconhecer e relatar e-mails suspeitos em vez de interagir com eles.

Criptografar e-mails para evitar acesso não autorizado

Os hackers interceptam e-mails desprotegidos para roubar dados confidenciais. Criptografe todos os e-mails comerciais para bloquear o acesso não autorizado.

O TLS Encryption do Mailfence protege os e-mails com o TLS (Transport Layer Security), impedindo que pessoas de fora leiam as mensagens. As empresas que lidam com dados financeiros, jurídicos ou de clientes devem adotar essas infraestruturas de e-mail criptografadas.

7. Impedir o acesso não autorizado

Os criminosos cibernéticos procuram pontos fracos na segurança de e-mails comerciais. Não dê a eles uma abertura. Bloqueie o acesso ao e-mail, rastreie as tentativas de login e aplique a criptografia para bloquear a entrada não autorizada.

Restringir o acesso ao e-mail a dispositivos aprovados

Exigir acesso a e-mail somente de dispositivos gerenciados pela empresa com:

- Criptografia de disco completo (BitLocker, FileVault, LUKS)

- Bloqueio automático da tela após 10 minutos

- Recursos de limpeza remota

- Software antivírus atualizado

As soluções de gerenciamento de dispositivos móveis (MDM) aplicam essas políticas automaticamente. As empresas que usam o MDM registram 67% menos incidentes relacionados a dispositivos (Aberdeen Group 2024).

Restringir os logins a locais confiáveis

Se sua empresa opera apenas na Europa, bloqueie tentativas de login da Ásia, da África e das Américas. O Microsoft Azure AD informa que as restrições geográficas impedem 89% dos ataques de preenchimento de credenciais.

Monitore os logins e aplique o logout automático

Acompanhe a atividade de login em tempo real. Configure alertas para:

- Tentativas de login em novos dispositivos

- Acesso a partir de locais incomuns

- Várias tentativas de login com falha

- Logins fora do horário comercial

O Mailfence força todas as conexões – IMAP, SMTP e POP – por meio de criptografia SSL/TLS, impedindo que os hackers interceptem as credenciais de login.

8. Melhore a higiene da segurança de endpoint e e-mail

Os criminosos cibernéticos têm como alvo softwares desatualizados, endpoints desprotegidos e segurança de e-mail fraca. Pare de dar a eles um ponto de entrada. Fortaleça suas defesas com estas etapas.

- Configure todos os softwares, sistemas operacionais e programas antivírus para que sejam atualizados automaticamente.

- Use um sistema centralizado de gerenciamento de patches para enviar atualizações com eficiência para todos os dispositivos.

- Analise regularmente os registros de segurança para detectar ameaças antecipadamente e agir antes que elas aumentem.

Use ferramentas de verificação de e-mail para bloquear anexos maliciosos

Os anexos de e-mail continuam sendo um método comum de entrega de malware. Proteja sua caixa de entrada:

- Usar a tecnologia de sandboxing para testar com segurança arquivos desconhecidos antes de permitir downloads.

- Implantação de um gateway de segurança de e-mail para filtrar os anexos recebidos.

- Bloqueio automático de arquivos executáveis e formatos suspeitos.

O Perfect Forward Secrecy (PFS) do Mailfence criptografa cada sessão de e-mail separadamente, tornando as chaves roubadas inúteis para acessar conversas anteriores.

9. Evite Wi-Fi público para comunicação por e-mail

O Wi-Fi público coloca em risco os e-mails comerciais. Os hackers podem interceptar suas credenciais de login, ler suas mensagens e roubar dados confidenciais.

Aeroportos, cafeterias e hotéis oferecem Internet gratuita, mas essa conveniência tem um custo: informações expostas. Nunca presuma que uma rede pública é segura, mesmo que exija uma senha.

Riscos do Wi-Fi público:

- Interceptação de dados e ataques Man-in-the-Middle: Os hackers podem se posicionar entre o seu dispositivo e o ponto de acesso Wi-Fi, interceptando informações confidenciais, como senhas, e-mails e credenciais comerciais. Isso permite que eles escutem sua comunicação ou sequestrem sessões.

- Gêmeos malignos e hotspots desonestos: Os criminosos cibernéticos criam redes Wi-Fi falsas que imitam as legítimas, enganando os usuários para que se conectem. Esses hotspots “gêmeos malignos” podem então monitorar ou manipular todo o tráfego.

- Distribuição de malware: Os hackers podem explorar redes não seguras para injetar malware nos dispositivos, incluindo spyware, ransomware ou outros softwares mal-intencionados.

- Sniffing de pacotes e espionagem: Os criminosos cibernéticos usam ferramentas especializadas para monitorar dados não criptografados transmitidos por Wi-Fi público, capturando credenciais de login, mensagens pessoais ou informações comerciais confidenciais.

Práticas recomendadas para proteger o uso de Wi-Fi público

- Evite acessar informações confidenciais (bancos, e-mails confidenciais) em redes públicas. Use dados móveis ou espere até que você esteja em uma rede segura e confiável.

- Use uma VPN para criptografar seu tráfego de Internet e evitar escutas.

- Ative a proteção do firewall para detectar e bloquear o acesso não autorizado.

- Desative as conexões Wi-Fi automáticas e verifique os nomes das redes antes de entrar para evitar pontos de acesso falsos.

- Use a autenticação de dois fatores (2FA) em todas as contas críticas para adicionar uma camada extra de segurança.

- Utilize plataformas de e-mail seguras, como o Mailfence, que aplicam criptografia HTTPS e TLS, como a Proteção HSTS do Mailfence, para proteger o conteúdo do e-mail.

10. Implemente a prevenção contra perda de dados (DLP)

As ferramentas de prevenção contra perda de dados impedem que informações confidenciais saiam de sua organização.

Como o DLP funciona:

- Correspondência de padrões: identifica números de cartão de crédito, números de seguro nacional, números de passaporte

- Varredura de palavras-chave: Sinaliza “confidencial”, “proprietário”, “somente interno”

- Análise contextual: Considera o remetente, o destinatário e a classificação dos dados

- Aprendizado de máquina: Aprende padrões normais de comportamento e sinaliza anomalias

Comece com o monitoramento para reduzir os falsos positivos.

11. Faça backup regularmente dos dados de e-mail

A perda de e-mails interrompe a comunicação, expõe dados e causa grandes contratempos nos negócios. Automatize os backups para evitar a perda de e-mails.

Práticas recomendadas de backup:

- Automatize os backups de e-mail programando backups automáticos em vez de depender de exportações manuais para garantir a consistência e reduzir o risco de erro humano.

- Armazene backups em vários locais seguros usando uma combinação de armazenamento local e armazenamento em nuvem criptografado para proteger-se contra a perda de dados. Por exemplo, siga a regra 3-2-1: mantenha 3 cópias de seus dados, use 2 tipos de armazenamento diferentes e armazene 1 cópia fora do local.

- Caso de uso: O backup seguro de e-mail do Mailfence permite que as empresas exportem e armazenem e-mails com segurança em dispositivos externos de armazenamento criptografado. Seu sistema de backup automatizado mantém as mensagens importantes protegidas e facilmente recuperáveis.

- Teste a integridade do backup regularmente, realizando testes de rotina para garantir que os backups possam ser restaurados rapidamente quando necessário.

- Use soluções de armazenamento criptografado para proteger seus arquivos de backup com criptografia (por exemplo, AES-256) e controles de acesso fortes para impedir o acesso não autorizado.

Principais conclusões: segurança de e-mail comercial

O e-mail continua sendo o principal vetor de ataque às empresas, responsável por 68% dos ataques cibernéticos. Proteger suas comunicações não é opcional – é essencial para a sobrevivência dos negócios.

A autenticação multifator bloqueia a maioria dos comprometimentos de contas, pois exige verificação além das senhas. Ative a MFA imediatamente para todas as contas de e-mail, especialmente para administradores e executivos.

A criptografia de e-mail protege a confidencialidade da mensagem contra interceptação e acesso não autorizado. A criptografia de ponta a ponta com OpenPGP ou S/MIME garante que somente os destinatários pretendidos possam ler comunicações confidenciais.

Os protocolos de autenticação impedem a falsificação de identidade ao verificar a identidade do remetente. Implemente SPF, DKIM e DMARC juntos para impedir que os invasores falsifiquem seu domínio e melhorar a capacidade de entrega de e-mails.

O treinamento de funcionários transforma a sua equipe de vulnerabilidade em defesa. O treinamento regular de conscientização sobre segurança ensina a reconhecer ameaças, reduzindo os ataques bem-sucedidos de phishing e engenharia social.

A segurança em camadas oferece a melhor proteção porque nenhuma ferramenta isolada detém todas as ameaças. Combine controles técnicos (filtragem, criptografia, autenticação) com estratégias voltadas para o ser humano (treinamento, políticas) para obter uma cobertura abrangente.

Considerações finais sobre segurança de e-mail comercial

A segurança de e-mail protege mais do que apenas as mensagens. Ela protege a confiança do cliente, a reputação da empresa e a continuidade operacional. As ameaças são reais e crescentes, mas a proteção não exige orçamentos empresariais ou equipes de segurança dedicadas.

Comece com os fundamentos de alto impacto – habilite a MFA, implemente protocolos de autenticação, treine seus funcionários. Essas etapas melhoram drasticamente sua postura de segurança em poucas semanas. A partir daí, desenvolva a criptografia, a filtragem avançada e o monitoramento abrangente.

Pense na segurança de e-mail como uma manutenção contínua, e não como um projeto concluído. As ameaças evoluem constantemente, exigindo que suas defesas evoluam com elas. Atualizações regulares de treinamento, monitoramento de segurança e aplicação imediata de patches mantêm as proteções eficazes.

Você está pronto para reforçar a segurança de seu e-mail? O Mailfence fornece as ferramentas de que você precisa com a privacidade que você merece. Comece com comunicações seguras e criptografadas que mantêm a confidencialidade dos dados de sua empresa. Se você quiser ouvir mais conteúdo relacionado à privacidade, siga nosso boletim informativo!

Receba as últimas novidades sobre privacidade no seu e-mail

Inscreva-se na Newsletter da Mailfence.

Fontes

- Relatório de custo de violação de dados da IBM Security 2024 ↩︎

- Instituto Ponemon 2024 ↩︎

- Relatório IC3 do FBI 2024 ↩︎

- Relatório anormal de ameaça à segurança ↩︎

- Barracuda Networks 2024 ↩︎

- Verizon DBIR 2024 ↩︎

- Conselho Europeu de Proteção de Dados 2024 ↩︎

- Departamento de Saúde e Serviços Humanos dos EUA ↩︎

- Estudo de reivindicações cibernéticas da NetDiligence para 2024 ↩︎

- Relatório de conscientização de segurança SANS 2024 ↩︎

- Inteligência de Segurança da Microsoft 2024 ↩︎

- Pesquisa sobre violações de segurança cibernética em 2024 ↩︎

O que é segurança de e-mail?

A segurança de e-mail é o conjunto de tecnologias, protocolos e práticas que protegem as contas e as comunicações de e-mail contra acesso não autorizado, perda de dados e ameaças cibernéticas. Ela abrange criptografia (codificação de mensagens para que somente os destinatários pretendidos possam lê-las), protocolos de autenticação (verificação da identidade do remetente), detecção de ameaças (verificação de conteúdo mal-intencionado) e controles de acesso (restrição de quem pode acessar as contas). Pense nisso como um escudo de várias camadas que protege suas comunicações comerciais dos 94% dos ataques cibernéticos que começam com o e-mail (Verizon DBIR 2024).

Como funciona a segurança de e-mail?

A segurança de e-mail funciona por meio de várias camadas defensivas. Primeiro, os protocolos de autenticação (SPF, DKIM, DMARC) verificam se os e-mails realmente vêm de remetentes legítimos. Em seguida, a criptografia protege o conteúdo da mensagem durante a transmissão e o armazenamento - o TLS (Transport Layer Security) protege a conexão entre os servidores, enquanto a criptografia de ponta a ponta (como o OpenPGP) garante que somente os destinatários possam descriptografar as mensagens. Algoritmos de aprendizado de máquina verificam padrões maliciosos, colocando anexos suspeitos em ambientes isolados antes da entrega. A autenticação multifator acrescenta barreiras de login, exigindo verificação adicional além das senhas. Essas camadas trabalham em conjunto porque nenhuma defesa isolada consegue capturar tudo - enquanto a MFA bloqueia 99,9% dos ataques automatizados, as simulações de phishing reduzem o erro humano em 87%.

Por que a segurança de e-mail é importante?

A segurança de e-mail é essencial porque o e-mail continua sendo o principal vetor de ataque para 91% dos ataques cibernéticos (ENISA 2024). A violação média de dados custa US$ 4,88 milhões, sendo que somente o comprometimento de e-mails comerciais causa perdas de US$ 2,9 bilhões por ano. Além dos danos financeiros, as violações destroem a confiança do cliente - 65% dos clientes perdem a confiança após uma violação (Ponemon Institute). As penalidades regulatórias agravam a dor: As multas do GDPR chegam a 4% da receita anual, ou € 20 milhões. As pequenas empresas não estão isentas - 43% dos ataques são direcionados a elas especificamente porque os hackers presumem que as defesas são mais fracas. Sem segurança de e-mail, um link clicado pode expor dados de clientes, propriedade intelectual e destruir décadas de construção de reputação.

Qual é o melhor e-mail para uso comercial?

A melhor solução de e-mail empresarial combina segurança robusta com recursos de produtividade. O Microsoft 365 e o Google Workspace dominam o mercado corporativo com ferramentas de colaboração integradas, mas não possuem criptografia de ponta a ponta por padrão. Para empresas com foco na privacidade, o Mailfence oferece criptografia OpenPGP, assinaturas digitais e 2FA integrada, operando de acordo com as rigorosas leis europeias de proteção de dados. O ProtonMail oferece criptografia semelhante, mas com menos recursos de colaboração. O "melhor" depende de suas prioridades: se você lida com dados confidenciais (financeiros, médicos, jurídicos), dê prioridade aos provedores de criptografia de ponta a ponta. Para negócios em geral com necessidades de autenticação forte, as plataformas corporativas com gateways de segurança adicionais funcionam bem. Certifique-se sempre de que sua escolha inclua MFA, opções de criptografia e suporte a DMARC.

Os e-mails comerciais são seguros?

Os e-mails comerciais padrão não são seguros por padrão. A maioria dos provedores usa criptografia TLS para transmissão, mas as mensagens permanecem legíveis nos servidores e para os próprios provedores. Sem medidas de segurança adicionais, os e-mails comerciais ficam vulneráveis a interceptação, controle de contas e phishing. A realidade preocupante: 68% das violações resultam de erro humano por e-mail, e os funcionários enfrentam tentativas semanais de phishing. Entretanto, os e-mails comerciais tornam-se altamente seguros quando configurados adequadamente com MFA (bloqueia 99,9% dos ataques automatizados), criptografia de ponta a ponta, autenticação SPF/DKIM/DMARC e treinamento regular de segurança. A palavra-chave é "configurado" - os recursos de segurança existem, mas exigem ativação e configuração adequada.

Qual é o e-mail mais seguro para empresas?

Os serviços de e-mail comercial mais seguros oferecem criptografia de ponta a ponta, arquitetura de conhecimento zero (em que os provedores não podem ler seus e-mails) e autenticação abrangente. As principais opções seguras incluem: Mailfence (criptografia OpenPGP, leis de privacidade belgas, suíte de colaboração integrada), ProtonMail (proteção de privacidade suíça, criptografia de código aberto) e Tuta (leis de privacidade alemãs, E2EE automático). Para empresas que exigem proteção avançada contra ameaças, as plataformas padrão (Microsoft 365, Google Workspace) combinadas com gateways de segurança dedicados, como Mimecast ou Proofpoint, oferecem proteção abrangente. A configuração mais segura não diz respeito apenas ao provedor - ela exige a ativação de todos os recursos de segurança, o treinamento dos funcionários e a manutenção de práticas de segurança vigilantes.

O que é comprometimento de e-mail comercial?

O Business Email Compromise (BEC) é um golpe sofisticado em que os criminosos se fazem passar por executivos, fornecedores ou parceiros confiáveis para induzir os funcionários a transferir dinheiro ou compartilhar dados confidenciais. Diferentemente do phishing tradicional, os ataques de BEC não usam malware - eles exploram a confiança e a autoridade humanas. Os atacantes pesquisam extensivamente os alvos, aprendendo os padrões de comunicação e programando as solicitações quando a verificação é difícil (viagens do CEO, correria de fim de trimestre). As táticas comuns incluem esquemas de faturas falsas, fraude do CEO (solicitações urgentes de transferência eletrônica) e comprometimento da conta (usando e-mails legítimos hackeados). A prevenção requer protocolos de autenticação de e-mail, aprovação dupla para transferências e verificação fora da banda para solicitações incomuns.

Quem é responsável quando os e-mails comerciais são hackeados?

A responsabilidade por violações de e-mail é complexa e depende de vários fatores. Normalmente, a empresa é a principal responsável por violações de dados de clientes, enfrentando multas regulatórias (GDPR, CCPA), ações judiciais e custos de notificação. No entanto, a responsabilidade pode se estender aos funcionários se a negligência for comprovada (ignorando as políticas de segurança, compartilhando senhas), fornecedores terceirizados com segurança inadequada e provedores de e-mail se eles não implementarem as medidas de segurança prometidas. A cobertura do seguro varia - embora as apólices de responsabilidade cibernética possam cobrir alguns custos, elas geralmente excluem a negligência do funcionário ou a falha na implementação de medidas básicas de segurança. Os tribunais esperam cada vez mais "medidas de segurança razoáveis", incluindo MFA, criptografia e treinamento de funcionários. O caso Morrisons estabeleceu que as empresas podem ser indiretamente responsáveis pelo uso indevido de dados por funcionários, mesmo com medidas de segurança em vigor.