El uso cada vez más atenuado del término «las amenazas persistentes avanzadas» (o APT, por las siglas en inglés de «Advanced Persistent Threat») en los medios de comunicación, marketing y las discusiones en la industria no dejan de asombrarnos. Actualmente, muchas organizaciones están distraídas por el revuelo causado por las APT, en lugar de enfocarse en los principios básicos de seguridad. Esto es testigo de lo que el término APT viene a representar, y cómo la mayoría de las organizaciones deben abordar su defensa contra estas.

Cómo definir las amenazas persistentes avanzadas

La definición de APT depende de quién la redacte. El término APT siempre ha tenido la intención de describir un «quién» en vez de un «qué». Acuñado originalmente como un eufemismo para designar a los «hackers» chinos, ahora se emplea en esos mismos círculos para describir a un adversario determinado, capaz, y acaudalado. Es importante hacer notar que la evidencia de un adversario humano activo es un requisito. APT nunca ha sido, ni será, una definición de malware.

Para el resto del mercado, la definición de APT se ha ampliado durante los últimos años para incluir un subsegmento mayor de atacantes. Como las tácticas, técnicas y procedimientos (TTP) de las «verdaderas» APT han proliferado, han estado proliferando, ahora existen muchos grupos en el mundo con características similares a las APT. Cada vez se vuelve más difícil determinar quién es el perpetrador de un ataque: si es un actor nacional, el crimen organizado, o un individuo.

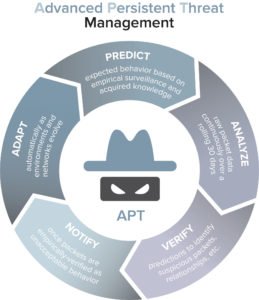

Imagen cortesía de (https://www.masergy.com)

Cómo combatir las amenazas persistentes avanzadas

Las TTP empleadas por la enorme mayoría de los atacantes son bastante sencillas comparadas con las elaboradas tácticas que muchos se imaginan. Los atacantes sencillamente no necesitan ser muy listos para alcanzar sus objetivos, debido a que las organizaciones no están cubriendo los puntos básicos.

De hecho, este es un sello distintivo de los equipos ofensivos altamente efectivos: el personal y herramientas más costosas se usan como último recurso. El resultado final es una gran abundancia de ataques de phishing y de «abrevadero», a pesar de lo muy disponibles que están las defensas confiables. Estos métodos son burdos, y con frecuencia las herramientas utilizadas son de dominio público. Sin embargo, estos métodos funcionan, y por tanto continúan apareciendo.

El endurecer sus políticas y mejorar sus controles de configuración no es «sexy». Mejorar los procedimientos de seguridad no se considera «tecnología de punta». Pero si usted quiere mejorar su defensa ante una creciente cantidad de atacantes cada vez más sofisticados, cubrir los puntos básicos es fundamental. Aquí le presentamos tres puntos rápidos para tomar el pulso a su capacidad de combatir las amenazas persistentes avanzadas:

- ¿Sus usuarios tienen derechos de administrador local?

- ¿Los usuarios pueden instalar software indeseable, como barras de herramientas de navegador?

- ¿Las aplicaciones pueden ejecutarse desde el directorio temporal de un usuario?

En palabras de Jeff Foxworthy: «si usted ha respondido «sí» a cualquiera de las anteriores, es posible que tenga un problema básico de seguridad».

Combatir las Amenazas Persistentes Avanzadas : el toque humano

Una última recomendación: no se apoye tanto en la tecnología en menoscabo de la experiencia humana. Su postura de seguridad requiere tanto de seres humanos talentosos como de la tecnología adecuada para enfrentarse a ataques avanzados. Ningún producto, hasta ahora, puede reemplazar el ingenio y capacidad de comprensión de un ser humano.

Los atacantes son humanos. Usted debe emplear humanos para luchar contra humanos. Incluso con la creciente dificultad que existe para hallar personal de seguridad talentoso, es imposible redistribuir esos dólares hacia medios tecnológicos y obtener los mismos resultados.

En conclusión, no se preocupe demasiado por los APT hasta que haya implantado un sistema para mejorar sus políticas, procedimientos y configuraciones de seguridad. Invierta primero en su equipo, y después en tecnología, porque la tecnología por sí misma tenderá a fallar contra un adversario humano.

CONCIENCIARSE y MEJORAR las políticas, procedimientos y configuraciones de seguridad es el primer (y más importante) paso a seguir, antes de procurarse el Personal de Seguridad adecuado para defenderse de las amenazas avanzadas persistentes (APT).